Indledning

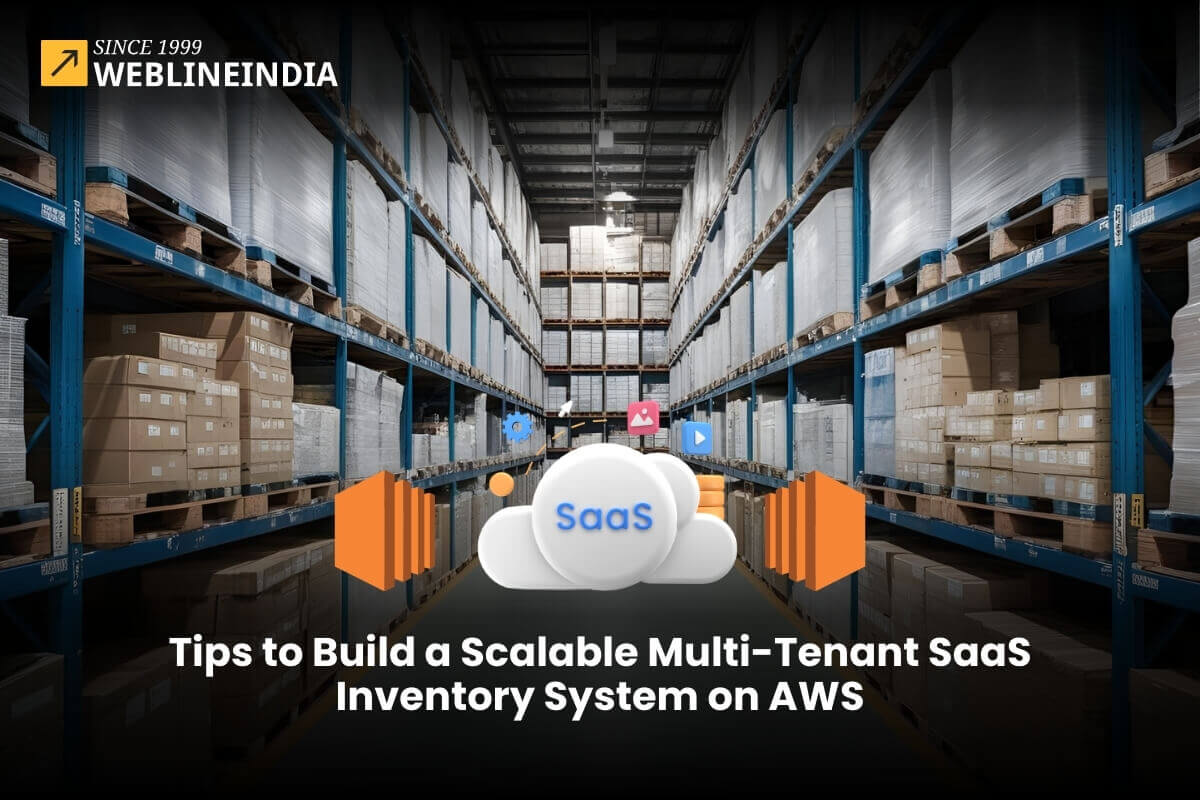

Furniture Management systems har udviklet sig fra enkle regneark til komplekse, integrerede platforme, der håndterer realtidsbeholdningssporing, leverandørkoordination, lagerautomation og analyse. I dagens digital-første verden skal SaaS-baserede lagerplatforme ikke kun skalere for at understøtte tusinder af klienter, men også opretholde streng dataisolering, sikkerhed og tilgængelighed. Det er her multi-tenance bliver en spilskifter.

Denne arkitekturvejledning udforsker, hvordan man designer en robust, skalerbar og sikker Multi-lejer Lagerstyringsplatform på AWS . Systemet er bygget til SaaS -leverandører, der betjener flere detail-, fremstillings- eller logistikvirksomheder, hver med sine egne brugere, lager, kataloger og arbejdsgange.

Moderne virksomheder kræver Synlighed i realtid, høj tilgængelighed og operationel smidighed. Dette betyder, at backend skal skaleres problemfrit, understøtter brugerdefineret logik pr. Lejer og integreres med eksterne ERP-, forsendelsessystemer og betalingssystemer. Lejere forventer konfigurerbare forretningsregler, rollebaseret adgang og analyse af brug-alt uden at gå på kompromis med ydeevnen.

Multi-tenance tilføjer et andet lag af kompleksitet. Det kræver omhyggelig design omkring lejemodeller (samlet vs. isoleret), delt infrastruktur, sikkerhedsgrænser og skaleringspolitikker. Og når du blander det med lagerspecifikke krav-som lagergrænser, SKU-versionering, indkøbsordrer og kortlægning af lagerzone-kan ting blive behåret hurtigt.

Denne guide nedbryder, hvordan man bygger en sådan platform fra bunden af ved hjælp af AWS-indfødte tjenester og kamptestede designprincipper. Vi vil dykke dybt ned i lejemønstre, datapartitionering, API-arkitektur, implementeringsstrategier og skalerbarhedsspændinger-med virkelige verdensscenarier og implementeringsindsigt bagt i.

Hvis du bygger et SaaS-inventarsystem, migrerer en ældre platform eller blot rearchitecting til skala, er dette playbogen.

Systemkrav

Funktionelle krav

- Multi-tenance: Støtt flere lejerorganisationer med logisk dataisolering og konfigurerbare funktioner.

- Lagerstyring: Spor produkter, SKU’er, lagerniveauer, batchnumre, udløbsdatoer og placeringer (lager, zone, bin).

- Indgående og udgående logistik: Administrer indkøbsordrer, modtagelse, salgsordrer og arbejdsgange til opfyldelse.

- Rollebaseret adgangskontrol (RBAC): Definer granulære tilladelser for brugere (f.eks. Lagerchef, indkøbsagent, admin).

- Revisionslogning: Fang og opbevar en komplet historie med aktiebevægelser, brugerhandlinger og API -opkald.

- API-første: Udsæt alle operationer via REST/GraphQL API’er for integration med ERP’er, forsendelsesudbydere og e-handelsfrontends.

- I realtidsmeddelelser: Trigger -alarmer for lagergrænser, ordre statusændringer og systembegivenheder.

- Rapportering og analyse: Sørg for dashboards, KPI’er (f.eks. Lagervendinger, udfyldningshastighed) og eksporterbare rapporter for hver lejer.

Ikke-funktionelle krav

- Skalerbarhed: Skal skalere vandret for at håndtere arbejdsbelastninger med variabel lejer, sæsonbestemte pigge og vækst i datavolumen.

- Høj tilgængelighed: Mål 99,99% oppetid SLA med failover, sikkerhedskopier og elastisk arkitektur.

- Sikkerhed: Håndhæv strenge lejerdataisolering, krypteret opbevaring, sikre API’er og adgangspolitikker pr. Lejer.

- Observerbarhed: Giv centraliseret logning, målinger og distribueret sporing af lejergrænser.

- Konfigurerbarhed: Tillad lejere at tilpasse arbejdsgange, forretningsregler og feltniveau-konfigurationer uden at påvirke andre.

- Omkostningseffektivitet: Optimer ressourceforbruget gennem delte tjenester, hvor det er muligt uden at gå på kompromis med isolering eller ydeevne.

- Global rækkevidde: Støtt multi-region-implementeringer til globale kunder med dataopholdsovervejelser.

Begrænsninger

- Sky-indfødte: Skal bruge AWS-styrede tjenester, hvor det er muligt at reducere operationelle overhead.

- Nul nedetid implementeringer: Alle opdateringer skal understøtte rullende eller blågrønne strategier for at undgå forstyrrelser.

- Ingen hårde lejergrænser: Arkitekturen må ikke antage et fast antal lejere eller hardkodede identifikatorer.

Nøgleforudsætninger

- Hver lejer har isoleret forretningsdata, men deler Kerne Platformtjenester (Authing, Messaging, Workflow Engine).

- Nogle lejere kan have tilpassede krav (f.eks. Stregkodeformater, ERP -kortlægninger), som systemet skal understøtte via udvidelsespunkter.

- Størstedelen af interaktioner vil være API-drevet, enten af frontend-apps eller eksterne systemer.

- Lejere varierer i størrelse – fra startups, der styrer et enkelt lille lager til virksomhedskunder med snesevis af faciliteter.

Brug sag / scenarie

Forretningskontekst

Et SaaS -selskab bygger en lagerstyringsplatform til at betjene flere klienter på tværs af detail-, distributions- og fremstillingssektorer. Disse klienter – lejere – har brug for et samlet system til at styre lagerbeholdningen på tværs af lagre, spore aktiebevægelse og strømline ordreopfyldelse. Hver lejer opererer uafhængigt, ofte med unikke arbejdsgange, produktkataloger og krav til overholdelse. For eksempel:

- Lejer a er et DTC -tøjmærke med to lagre og en Shopify -integration. De har brug for realtidsinventar-synkronisering og hurtig opfyldelsesmetrics.

- Lejer b er en regional grossist, der administrerer tusinder af SKU’er med udløbsdatoer, der kræver FIFO/FEFO -strategier og indkøbsordreautomation.

- Lejer c er en global elektronikdistributør med snesevis af lagre, stregkodescanning og stram integration med NetSuite ERP og FedEx API’er.

Platformen skal rumme denne mangfoldighed uden at duplikere kode eller infrastruktur. Hver lejer får logisk dataisolering, tilpasning af branding og adgang til et delt økosystem af API’er, integrationer og UI -komponenter.

Brugere og roller

Brugere spænder over flere jobfunktioner inden for hver lejers organisation:

- Lageroperatører: Udfør lagermodtagelse, overførsler, plukning og cyklusoptælling via tablet- eller stregkodescanner.

- Indkøbsagenter: Opret og spore POS, overvåg leverandør SLAS og administrer ombestillingsgrænser.

- Salgshold: Se lagerbeholdning i realtid og koordinere kundeordreopfyldelse.

- Admins: Administrer brugere, tilladelser, API -nøgler og brugerdefinerede arbejdsgange inden for deres lejeromfang.

Brugsmønstre

- API -trafik: Tung læse-skrivningstrafik i arbejdstiden; Realtidsintegrationer med butik og ERP’er driver høj API-samtidighed.

- Lager ops: Scannere og håndholdte enheder udsteder hurtige ild-aktiebevægelseskommandoer med forventninger til latenstid for latenstid.

- Batchjob: Natlige job til at forene inventar, synkronisere med eksterne systemer og generere genopfyldningsrapporter.

- Brug af flere regioner: Nogle lejere opererer i APAC, andre i Nordamerika eller Europa – der kræver håndtering af tidszone og support til datalokalitet.

Dette niveau af multi-lejemål kombineret med variable arbejdsbelastningsprofiler kræver et design, der er både elastisk og fejltolerant, samtidig med at lejere giver fornemmelsen af en isoleret instans uden omkostningen af faktisk duplikation af infrastruktur.

Brug for en lignende platform?

Det er ikke trivielt at opbygge en lejer-opmærksom SaaS-platform med konfigurerbar logik og industriel kvalitet.

Hvis du ønsker at designe eller skalere et multi-tenant lagerbeholdning som dette, Lad os tale. Vi har bygget lignende platforme på tværs af logistik, detailhandel og fremstilling – vi kan hjælpe dig med at arkitekte din ret.

Arkitektur på højt niveau

Oversigt

Kernen i dette design er en Logisk isoleret, delt infrastrukturmodel -Lejere deler beregnings-, opbevarings- og platformtjenester, men adgangen er scoped til lejerspecifikke data. Vi bruger AWS-indfødte komponenter til at holde arkitekturen sky-agnostiske, autoskalerbare og elastiske.

Lejere interagerer med systemet gennem en Unified API-gateway, der ruter anmodninger til lejere-opmærksomme tjenester. Autentificering er centraliseret, mens forretningslogik og datatjenester er vandret skalerbare, statsløse og begivenhedsdrevne, hvor det er relevant.

Databasedesign

Lejemodel

Denne platform bruger en Samlet multi-lejer-model med delt skema I PostgreSQL for operationelle data og dynamodb for hurtig adgang til lejerspecifikke metadata eller dynamisk konfiguration. Hver post i delte tabeller inkluderer enTenant_idSom en del af sin primære eller sammensatte nøgle, der sikrer logisk dataisolering.

Denne model muliggør horisontal skalering, forenkler operationer og reducerer omkostningerne pr. Tenantinfrastruktur-samtidig med at du bevarer adgangskontrol, sikkerhedskontrol og revision af lejer.

Enhedsrelationsoversigt

Nedenfor er en konceptuel ERD på højt niveau af kerneenheder:

- Lejer: Butikker metadata for hver klient (f.eks. Navn, plan, grænser).

- Bruger: Knyttet til en lejer med RBAC -roller og præferencer.

- Lager: En lejer kan have mange lagre, hver med zoner og skraldespande.

- Produkt: SKU-niveau enheder, med attributter som stregkode, vægt, udløbspolitik.

- Inventory: Lagerindlæg med mængde, batch -id, placering (zone/bin) og revisionsspor.

- Indkøbsordre og Salgsordre: Dokumentstrømme sporing indgående og udgående logistik.

- Lagerbevægelse: Logfiler hver ændring i lagerstaten – overførsel, valg, modtag osv.

Her er et forenklet ER -diagram:

Tenant ─────┐

├───< User

├───< Warehouse ──< Zone ──< Bin

├───< Product

├───< PurchaseOrder ──< PurchaseOrderItem

├───< SalesOrder ─────< SalesOrderItem

└───< Inventory ───────< StockMovement

Key Table Schemas (PostgreSQL)

Opret tabel lejer (ID UUID primær nøgle, navnekst ikke null, plantekst, oprettet_at tidsstempel standard nu ()); Opret tabelprodukt (ID UUID primær nøgle, Tenant_id uuid ikke null, SKU -tekst ikke null, navnekst ikke NULL, attributter JSONB, IS_ACTICT BOOLEAN FORSTILLING SAND, UDENLANDSKE KEY (TENANT_ID) REFERENCER TENANT (ID)); Opret tabelbeholdning (ID UUID primær nøgle, Tenant_id uuid ikke null, produkt_id uuid ikke null, warehouse_id uuid ikke null, bin_id uuid, mængde heltal ikke null, batch_id tekst, udløb_dato dato, opdateret_at tidsstamp standard nu (), udenlandsk nøgle (lejere_id) referencer tenant (id));DynamoDB supplerer dette ved at gemme indstillinger pr. Tenant, API-rentegrænser, brugerdefinerede feltkortlægninger og dynamisk konfiguration. Eksempel på nøgle skema:

PK: Tenant# SK: IndstillingerStrategier med flere lejere

- Dataisolering: Håndhævet ved applikations- og forespørgselslaget – alle hvor klausuler inkluderer

Tenant_id. Forespørgsler er beskyttet via en ORM- eller forespørgselsbygger, der håndhæver scoped adgang. - Forbindelsespooling: RDS-proxyhåndtag pr. Tjenestesforbindelse skalering med IAM-baseret autoritet; Ingen lejerspecifikke forbindelser opretholdes.

- Forespørgseloptimering: Alle ofte tilgængelige tabeller har sammensatte indekser som

(Tenant_id, SKU)eller(Tenant_id, Warehouse_id).

Opdeling og replikation

PostgreSQL bruger deklarativ opdeling (af lejer eller lager, afhængigt af adgangsmønster) til borde med høj volumen somInventoryog

Stock_movement

Til analyse kan Redshift eller Athena bruges til at køre tværlejer eller querier per-lejer på lager-synkroniserede S3-eksport.

Replikation (read-replicas via RDS) understøtter læseskalering og analyseseparation. Sikkerhedskopier udføres pr. Klynge, men lejer-opmærksom eksport kan udløses natligt for klientspecifikke tilbageholdelsespolitikker.

Detaljeret komponentdesign

1. datalag

Datatilgangslaget er lejerbevidst efter design. Hver forespørgsel inkludererTenant_idFilter, håndhævet via middleware eller depotabstraktion (afhængigt af rammen).

- ORM -strategi: Postgres-støttede tjenester bruger opfølgende (node.js) eller SQLalchemy (Python) med scoped sessioner pr. Lejersammenhæng.

- Validering: Skema-validering (f.eks. Med ZOD, Joi eller JSON-skema) forekommer, før data rammer databasen-vigtigt for at sikre, at config per-lejer ikke krænkes.

- Indpakning af datatilgang: Alle forespørgsler gennemgår en fælles DAL, der indsprøjter lejerfiltre og RBAC på søjle-niveau, hvor det er relevant.

2. applikationslag

Anvendelsen er opdelt i mikroservices af domæne – f.eks.Inventory-service,ordrer-service, Katalog-serviceosv. Hver tjeneste er statsløs og uafhængigt implementerbar.

- Runtime: ECS Fargate eller Lambda, afhængigt af arbejdsbelastningsprofil. Stateful OPS (f.eks. Stor batch -synkronisering) foretrækker EC’er; API’er i realtid læner sig mod Lambda.

- Rammer: Fastificer (node.js) eller kolbe (Python) til lette HTTP -tjenester; NestJs eller Spring Boot til strukturerede domænedrevne tjenester.

- API -stil: Hvile for interne tjenester, GraphQL for lejere-vendende API’er, der har brug for fleksible forespørgsler.

- Sikkerhed: Alle API -anmodninger har en underskrevet JWT med

Tenant_idi påstande. Ratebegrænsning anvendes pr. Lejer via API Gateway -brugsplaner.

Serviceafhængighedsdiagram

+------------------+

| API Gateway |

+--------+---------+

|

+--------------+--------------+

| |

+---------------+ +------------------+

| Auth Service | | Tenant Resolver |

+---------------+ +--------+---------+

|

+--------------------------+-----------------------------+

| | |

+--------------+ +------------------+ +-------------------+

| Catalog Svc |<----->| Inventory Svc |<------->| Order Svc |

+--------------+ +------------------+ +-------------------+

|

+--------------------+

| Stock Movement Svc |

+--------------------+

Hver service kommunikerer via HTTPS REST eller letvægts GRPC, med SNS + SQS eller EventBridge for Async Triggers som Stock Updates, Order Status Change eller Low Stock Alerts.

3. Integrationslag

- Async -meddelelser: Eventbridge til interne platformbegivenheder (f.eks. Stock_moved, order_placed). SNS/SQ’er til lejer-udluftede arbejdsgange som webhook-levering eller ERP-synkronisering.

- Eksterne API’er: Stripe (til fakturering), Shopify/Magento (til lagersynkronisering), NetSuite (til finans/inventar fusion). Hver er indpakket i en adapter og hastighedsbegrænset af lejer.

- Webhooks: Per-lejer webhook-URL’er gemt i Config-tabeller. Leveringerne prøves med eksponentiel backoff via SQS-død-bogstavskøer.

4. UI -lag (valgfri SaaS -frontend)

Hvis platformen sendes med en hostet brugergrænseflade, er det en React/Next.js -app, der er implementeret via Amplify eller S3 + CloudFront, bootstrapped med lejerens branding ved runtime.

- Autor: Bruger cognito-vært login eller indlejrer det i spaen.

- RBAC: Kontroller, hvilke skærme og felter brugere kan få adgang til. Tilladelser, der er gemt i JWT -påstande.

- Visninger med flere flerhuse: Understøtter at skifte på tværs af faciliteter, zoner eller bin hierarkier.

Brug for en brugerdefineret arkitektur som denne?

Hvis du designer et SaaS-produkt med lejere-opmærksomme tjenester, begivenhedsdrevne strømme eller kompleksitet på lagerniveau-kan vi hjælpe arkitekt, skalere eller modernisere din backend.

Kom i kontakt for at diskutere dine systemdesignmål.

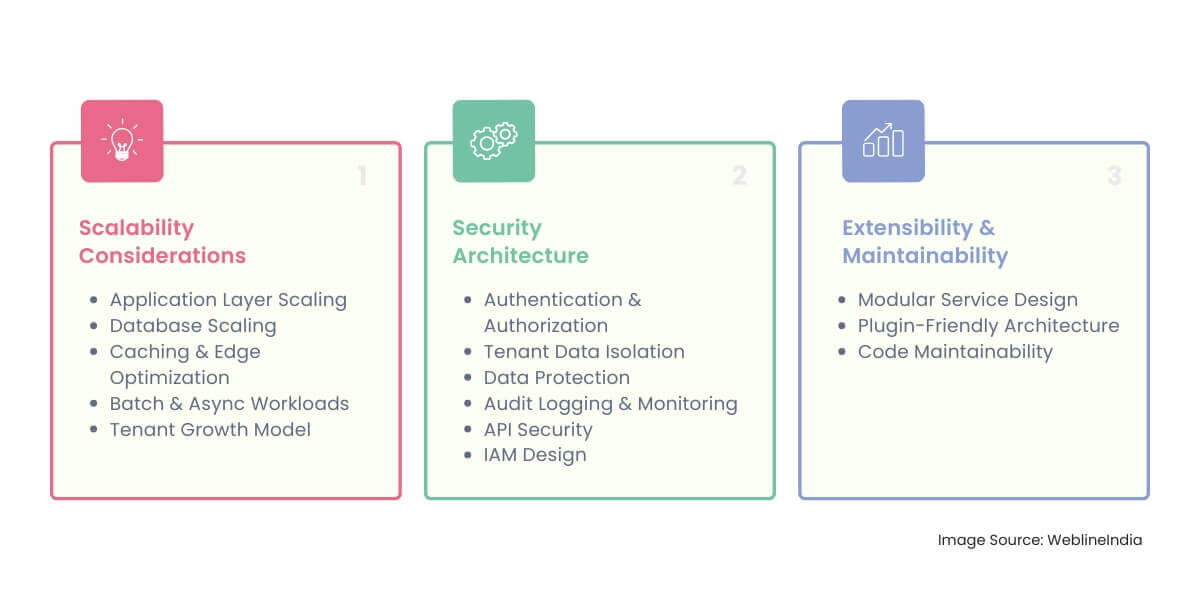

Overvejelser om skalerbarhed

Applikationslagskalering

- Statløse tjenester: Alle kernetjenester er statsløse og vandrette skalerbare. ECS Fargate Services Auto-skala baseret på CPU eller hukommelsesgrænser. Lambda Services-skala ved samtidighed med bløde og hårde lejespecifikke grænser.

- Per-lejer throttling: API Gateway håndhæver lejerspecifikke rentegrænser ved hjælp af brugsplaner. Dette beskytter delt infrastruktur mod støjende naboer.

- Begivenhedsdrevet fanout: Inventoryopdateringer og ordrebegivenheder udsendes til Eventbridge, hvilket tillader flere downstream -tjenester (f.eks. Rapportering, revisionslogning, integrationer) for at forbruge begivenheder uafhængigt uden kobling.

Database skalering

- Læs replikaer: RDS bruger læse replikaer til at aflaste analyse og rapporteringsforespørgsler. Services ruteforespørgsler til replikaer ved hjælp af læse/skrive splitting logik.

- Opdeling: Tabeller med høj volumen som

InventoryogStock_movementer delt afTenant_idellerWarehouse_idafhængigt af adgangsmønstre. - Forbindelsespooling: RDS-proxy bruges til at styre forbindelsesgrænser, især vigtige i Lambda-baserede miljøer med hurtige spikende påkaldelser.

- Sharding (valgfrit): For store virksomhedslejere kan der indføres tværlejerskårding senere-distribution af visse lejere med høj bind til dedikerede skema-klynger.

Cache & kantoptimering

- Redis cache: AWS Elasticache (Redis) bruges til at cache statisk eller ofte adgang til konfiguration (f.eks. Produktkataloger, lagerzoner). Taster er præfixeret med

Tenant_idfor at forhindre kollisioner. - Cloudfront: For UI -aktiver og API -svar, der er sikre for cache (f.eks. Produktsøgning), forbedrer Cloudfront responstid og reducerer oprindelsesbelastningen.

Batch & async arbejdsbelastning

- Afkobling af tunge job: Inventory forsoning, uploads af bulk og natlig eksport behandles asynkront via SQS-triggerede Lambda eller Fargate-arbejdere.

- Lejerbevidste køer: Lejere med høj volumen kan tildeles dedikerede køer med brugerdefinerede forsøgs- og samtidighedsindstillinger for at isolere arbejdsbelastningspåvirkningen.

Lejersvækstmodel

Platformen er designet til at håndtere en blanding af:

- Små lejere: Minimale data, let trafik, enkelt lager – Brug delte puljer med grundlæggende rentegrænser.

- Midtmarked: Dusinvis af brugere, API -integrationer, flere faciliteter – kræver afstemte tærskler og isolerede asyncarbejdere.

- Enterprise: Tung belastning, komplekse arbejdsgange, dedikerede datamængder – kandidater til isolering ved DB eller arbejdsbelastningskøeniveauer.

Elastisk skalering er drevet af målinger, men levering af logik kan også drives af Lejerplan niveauer (f.eks. Gratis vs. Premium vs. Enterprise), der bestemmer kvotetærskler, ressourcetildeling og failover -prioriteter.

Sikkerhedsarkitektur

Autentificering og autorisation

- Autentificering: AWS Cognito håndterer brugeridentitet, loginstrømme, adgangskodepolitikker og multifaktor-autorisation (MFA). Alle JWT’er inkluderer en underskrevet

Tenant_idPåstand om omfangsanmodninger. - Bemyndigelse: Tjenester håndhæver begge Rollebaseret adgangskontrol (RBAC) og Politisk håndhævelse på lejer. Administratorbrugere kan konfigurere finkornede tilladelser pr. Rolle (f.eks. Begræns PO-oprettelse eller aktiebevægelser).

- Service-til-service autorisation: Backend-tjenester bruger iam-roller eller kortvarige STS-tokens til at autentificere opkald mellem service og undgå statiske legitimationsoplysninger.

Lejerdataisolering

- Ved applaget: Hver forespørgsel, mutation og forretningslogiksti er scoped ved hjælp af den, der ringer

Tenant_id. Middleware eller politiske vagter i appen sikrer, at adgang til tværs af lejere er mulig, selv via indirekte relationer. - Ved DB -laget: Isolering på række-niveau håndhæves via

Tenant_idKolonne på hver delt tabel. Yderligere PostgreSQL Row-Level Security (RLS) -politikker kan tilføjes om nødvendigt til dobbelthåndhævelse.

Databeskyttelse

- Kryptering under transit: Alle API’er og databaseforbindelser bruger TLS 1,2+ håndhævet som standard.

- Kryptering i hvile: RDS, S3, DynamoDB og Elasticache bruger KMS-styrede krypteringstaster. Hver lejers følsomme filer (f.eks. PO PDFS) kan bruge separate KMS -taster via S3 Bucket Object -krypteringsindstillinger.

- Hemmelighedsstyring: Hemmeligheder er aldrig hardkodet – alle tokens, API -nøgler og legitimationsoplysninger gemmes i AWS Secrets Manager med stramme IAM -adgangskontroller.

Revisionslogning og overvågning

- Brugeraktivitetslogfiler: Hver brugerhandling (f.eks. Oprettelse af en PO, justering af lager) er logget med

user_id,Tenant_id, og tidsstempel i en centraliseret revisionslogtabel. - API -logfiler: CloudTrail og API Gateway Access Logs Capture IP, Auth Method og Anmod om metadata. Logfiler filtreres og dirigeres til CloudWatch og S3.

- Anomali -detektion: Guardduty og AWS Config Rules Monitor for mistænksom aktivitet – fx legitimationsoplysning, misbrug af regionen eller privilegiet.

API -sikkerhed

- Throttling: API Gateway anvender begrænsning pr. Tenant for at forhindre DOS- eller brute-force-forsøg.

- Skema validering: Anmodninger er skema-valideret ved kanten for at forhindre misdannede nyttelast eller injektionsvektorer.

- CORS & HEADERS: Kun hvidlistede lejerdomæner er tilladt til adgang på tværs af oprindelse; Strenge overskrifter (HSTS, CSP osv.) Håndhæves via API Gateway og Cloudfront.

Allerede design

- Princip om mindst privilegium: Hver Lambda, ECS -opgave eller service har en tæt scoped rolle – ingen bred adgang til ikke -relaterede lejere eller globale ressourcer.

- Per-lejerisolering (valgfrit): For højrisiko- eller regulerede lejere kan du eventuelt isolere arbejdsbelastninger på separate AWS-konti eller VPC’er ved hjælp af AWS-organisationer og SCP-politikker.

Udvidelighed og vedligeholdelighed

Modulært servicedesign

Systemet følger en modulær, domændrevet arkitektur med isolerede servicegrænser. Hver service ejer sine data, dens forretningslogik og dens kontrakter. Dette gør det nemt at ombord på nye teammedlemmer, ændre komponenter uafhængigt eller udvide funktioner uden regressioner.

- Domæneisolering: Tjenester er grupperet efter funktionelle domæner (lager, katalog, ordrer)-ingen delt forretningslogik eller tværservice DB-adgang.

- Delt biblioteker: Almindelige forsyningsselskaber (logning, autorisation, skema validering) abstraheres i delte biblioteker, der er versioneret pr. Runtime (f.eks.

@Inventory/Common). - Veldefinerede API’er: Alle servicegrænser udsættes via OpenAPI (REST) eller SDL (GraphQL). Dette afkobler intern implementering fra eksterne kontrakter.

Plugin-venlig arkitektur

Lejere har ofte brug for tilpasning-uanset om det er støtte til en regional stregkodestandard, ERP-specifik PO-formatering eller lagerregler. I stedet for hardkodning pr. Tenant logik, udsætter platformen udvidelsespunkter:

- Workflow Hooks: Definerede triggerpunkter (f.eks. “Efter lager modtagelse”, “før PO-indsendelse”) kan ringe til lejere-registrerede webhooks eller interne plug-in-håndterere.

- Brugerdefinerede felter: Metadatatabeller tillader dynamiske brugerdefinerede felter pr. Enhed (f.eks. Tilføj “farve” til SKUS for mode -lejere). Disse opbevares som JSONB med skemaer per-lejer.

- Lejer Config Engine: En sidevogn-service eller cache i hukommelsen giver lejerspecifikke indstillinger, skiftede flag og præferencer, der indsprøjtes i tjenester ved kørsel.

Kode vedligeholdelighed

- Linting & formatering: Alle repos håndhæver smukkere, ESLINT eller tilsvarende statisk analyse. Byg rørledninger mislykkes på overtrædelser.

- Kode ejerskab: Hver tjeneste har et dedikeret team eller ejer. Delt kode er PR-reviewet af kernefabrikanter for at undgå regressioner på tværs af domæner.

- Clean Code Standards: Tjenester følger SOLIDE principper, enkelt ansvar og afhængighedsindsprøjtning, hvor det er muligt.

Serviceversionering

- Interne API’er: Alle interne service-til-service-opkald bruger semantisk versionerede slutpunkter (

/V1/,/V2/), med bagudkompatibilitet for mindst en version. - GraphQL -skema: Bruger afskrivning på feltniveau, ikke hårde knækkende ændringer. Kunder bliver advaret, før et felt eller type fjernes.

- Webhook -kontrakter: Store versionændringer til webhook-nyttelast er opt-in pr. Lejer og versioneret eksplicit i leveringsoverskrifter.

Denne tilgang sikrer, at platformen kan udvikle sig – tilføjelse af nye funktioner, ombordstigning af nye vertikaler eller tilpasning til voksende tech – uden smertefulde omskrivninger eller spredt kompleksitet.

Design til langsigtet fleksibilitet?

Hvis du planlægger en multi-tenant-platform, der har brug for at udvikle sig på tværs af brancher, funktionssæt og lejerspecifikke arbejdsgange-kan vi hjælpe dig fremtidssikre.

Nå ud til arkitekturvejledning eller praktisk støtte.

Præstationsoptimering

Databaseforespørgselsindstilling

- Lejerbevidst indeksering: Alle borde med høj trafik (f.eks.

Inventory,ordrer) indekseres ved hjælp af sammensatte nøgler, der starter medTenant_id. Dette sikrer hurtig adgang, mens den bevarer logisk isolering. - Materialiserede synspunkter: Ofte beregnes aggregater (f.eks. Samlet lager pr. SKU pr. Lager) er forudgående og opdateres trinvist.

- Forespørgselsplananalyse: PostgreSQL

FORKLAREOutput bruges regelmæssigt i CI -miljøer til at fange regressioner i forespørgselsplaner under skemaændringer.

Cache i hukommelsen

- Hot opslag: Redis (via Elasticache) cacher, der ofte er tilgængelige genstande som produktmetadata, zonekort eller lejerindstillinger. TTL’er varierer baseret på mutabilitet.

- Per-lejer navneområde: Alle cache -nøgler er præfixeret med

Tenant_idFor at forhindre blødning på tværs af lejer. - Skrivende strategi: For hurtigt skiftende data (f.eks. Opbevaringsmængder) opdateres Redis parallelt med DB -skrivninger for at holde læsning hurtigt.

Async -behandling og batching

- Bulk Import Jobs: CSV- eller JSON -import (produkter, aktieoptællinger) står i kø og behandles i batches af arbejdstagere – hvilket reducerer pres på live API’er.

- Webhook fanout: Udgående integrationer håndteres asynkront med retry-logik og DLQ’er for at undgå at blokere ordre-arbejdsgange på tredjepartsfejl.

- Batch forsoning: Planlagte job sammenligner forventet VS -faktiske bestand på tværs af lagre og log -uoverensstemmelser til brugeranmeldelse – ingen runtime -påvirkning.

Rate Begrænsende & API -hygiejne

- Per-lejer throttling: API Gateway -brugsplaner håndhæver fair brug og forhindrer overaktive lejere i at nedbryde ydelsen for andre.

- Svaroptimering: Kun krævede felter returneres pr. Endpoint; GraphQL giver klienter mulighed for at hente minimale datalastelast.

- Pagination overalt: Alle listen slutpunkter bruger markørbaseret pagination med konsekvent bestilling for at forhindre dybe scanninger og timeouts.

Overvejelser til frontend -præstationer

- Lazy Data Loading: Undgå ivrig indlæsning af hele datasæt – frontend trækker paginerede data og anmoder om detaljer efter behov.

- Statisk indhold Cache: UI -aktiver er versioneret og cache på CloudFront Edge -placeringer. Builds er kun ugyldigt på implementering.

- Lejer branding ved runtime: Frontend trækker lejerspecifikke logoer, farver og konfiguration fra et cache-API-endepunkt for at undgå builds per-lejer.

UX i realtid uden realtidsomkostninger

- Polling vs. WebSockets: De fleste lager- og ordreopdateringer håndteres via polling med kort interval, hvilket skalerer bedre end vedvarende websocket infra.

- Push -meddelelser (valgfrit): For kritiske begivenheder (f.eks. Stockouts) kan SNS udløse push -advarsler til mobil eller e -mail – aflæsning af presserende hastighed fra brugergrænsefladen.

Målet: Fast UX, forudsigelige arbejdsbelastning, ingen uventede pigge – og ingen brandøvelser kl. 02.00, når en stor lejer oversvømmer dit system med 10K SKU -synkroniseringer.

Teststrategi

Typer af test

- Enhedstest: Alle tjenester opretholder høje enhedstestdækning, især omkring forretningslogik (f.eks. Regler for lagerjustering, bestilling af tilstandsovergange).

- Integrationstest: Service-til-service-kontrakter, DB-interaktioner og kø/begivenhedsbehandling testes ved hjælp af reel infrastruktur i isolerede testmiljøer.

- Ende til ende (e2e): De vigtigste lejere af lejer (modtag lager → Tildel → opfyld rækkefølge) er dækket via browserautomation (f.eks. Playwright eller Cypress).

- Regression Suites: Snapshot-baserede testtilfælde beskytter mod ændringer i webhook-nyttelast, grafql-skema eller rapportgenerering.

Lejerbevidst test

- Scoped inventar: Alle testdata genereres med unikke

Tenant_ids for at validere isolering på tværs af forespørgsler, API’er og cache -lag. - Multi-tenant-scenarier: CI kører testsuiter på tværs af forskellige lejerkonfigurationer-gratis plan, premium, multi-warehouse osv.

- Sikkerhedsgrænseundersøgelser: Negative tests validerer, at brugere ikke kan få adgang til eller muteres data fra en anden lejer – håndhævet på både service og DB -lag.

CI -rørledningstest

Hver tjeneste har sin egen CI -rørledning (GitHub -handlinger, Gitlab CI eller Codepipeline), der inkluderer:

- Fnug → Enhed → Integration → Byg sekvens

- Skemavalidering mod OpenAPI/GraphQL -kontrakter

- Docker -billedskanning for sårbarheder (f.eks. Trivy)

- Mærket builds udløser fulde E2E -løb, før de udsættes til iscenesættelse

Last & modstandsdygtighedstest

- Load tests: Simulere samtidigt lagerops, bulk PO-import og API i realtid ved hjælp af K6 eller Locust. Fokuser på API Gateway, DB Writ -gennemstrømning og købehandling.

- Chaos Testing: Injicer fiasko i nedstrøms systemer (f.eks. ERP API -strømafbrydelse) for at validere retry, tilbagefald og alarmerende adfærd.

- Kømætningstest: Stress SNS/SQS -rørledninger med tusinder af samtidige begivenheder pr. Lejer for at validere afkobling og samtidighedssikkerhed.

Testmiljøstrategi

- Efemeriske miljøer: Træk anmodninger spin op isolerede preview -miljøer pr. Filial med podede lejers data. Brugt til demoer og manuel QA.

- Delt iscenesættelse: Multi-tenant iscenesættelse af env spejler produktion med syntetisk overvågning og kontraktforsøg, der kører kontinuerligt.

Testning i et multi-lejersystem handler ikke kun om korrekthed-det handler om at håndhæve grænser, validere antagelser om skala og bevise, at lejers mangfoldighed ikke bryder delt infra.

DevOps & CI/CD

CI/CD -rørledningsstruktur

Hver mikroservice og frontend (hvis relevant) understøttes af sin egen CI/CD -rørledning, der normalt implementeres med GitHub -handlinger, Gitlab CI eller AWS -kodepipeline. Kernetrinnene ser sådan ud:

Git Push ↓ [CI] Lint & Static Analysis ↓ [CI] Unit & Integration Tests ↓ [CI] Docker Build & Scan ↓ [CD] Push to ECR ↓ [CD] Deploy to Staging (ephemeral env or shared) ↓ (Manual or Automated Gate) [CD] Deploy to Production (blue-green or canary)

- Artefakter: Alle builds genererer versionerede Docker -billeder, statiske filer (til SPA) og OpenAPI/GraphQL -specifikationer til ændringssporing.

- Rollback -strategi: Mærket udgivelser er reversible inden for få minutter ved hjælp af implementeringsversion Pinning eller ECS Task Revision Rollback.

Infrastruktur som kode (IAC)

- Værktøj: Terraform bruges til at give AWS -ressourcer, organiseret efter modul (f.eks.

API_GATEWAY.TF,Rds.tf,Eventbridge.tf). - Tilstand: Fjerntilstand opbevares i S3 med statslåsning via dynamodb. Hvert miljø (dev, iscenesættelse, prod) har isoleret statsfiler.

- Per-lejer tilsidesætter: For virksomhedslejere, der kræver isolerede infra, injiceres miljøspecifikke variabler (f.eks. Dedikeret DB-klynge) via

TerraForm.tfvars.

Implementeringsstrategier

- Blågrønne implementeringer: Standardmetode til backend -tjenester. Nye versioner er implementeret til en iscenesættelsesmålgruppe, og trafik er kun skåret over, når sundhedskontrollerne passerer.

- Canary frigiver: Bruges til høje påvirkning eller eksperimentelle ændringer-f.eks. Ny lagerforsoningslogik-implementeret først til en undergruppe af lejere.

- Funktionsflag: Feature Rollout er lejer-opmærksom ved hjælp af LaunchDarkly eller en brugerdefineret skiftmotor. Aktiverer kontrollerede udrulninger, A/B-test eller planbaseret funktionsgating.

Hemmeligheder og konfigurationsstyring

- Hemmeligheder: Administreret med AWS Secrets Manager. Kortvarige tokens (f.eks. STS) genereres ved kørsel, hvor det er muligt for at undgå langsigtede hemmeligheder.

- Konfigur: Per-lejer-konfiguration opbevares i DynamoDB og cache i Redis ved runtime. Miljøniveau-konfiguration injiceres via parameterbutik eller ECS-opgavdefinitioner.

Udvikleroplevelse

- Lokal dev: Docker komponerer filer Mimic Core Services (API, DB, Køer) med podede testlejere. Frontend AutoConfigures baseret på lokale eller fjerntliggende lejerindstillinger.

- Værktøj: CLI -værktøjer giver ingeniører mulighed for at spinere testlejere, simulere begivenheder eller frødata – reducere manuel testtid.

- Preview miljøer: Hver PR udsendes til et kortvarigt miljø, der er tilgængeligt via en unik URL, med forudfrøede lejerdata. Bruges til designanmeldelser og QA.

Platformens DevOps -rørledning er designet til at prioritere hastighed, sikkerhed og rollback -enkelhed. Ingeniører sender hurtigt uden at bryde lejere eller vågne op kl.

Vi har hjulpet hold med at gå fra skrøbelige manuskripter til rørledninger i produktionskvalitet med selvtillid.

Overvågning og observerbarhed

Logning

- Struktureret logning: Alle tjenester udsender strukturerede JSON -logfiler med standardfelter som

Tenant_id,Request_id,serviceog

Alvorlighed. Dette muliggør filtrering på lejerniveau og hurtig debugging. - Centraliseret aggregering: Logfiler fra ECS, Lambda og API Gateway streames til CloudWatch-logfiler og videresendes eventuelt til en elgstak (Elasticsearch/Kibana) eller Datadog for langvarig opbevaring og visualisering.

- Pii skrubning: Middleware renser følsomme felter inden logning (f.eks. Bruger -e -mails, adresser, betalingsdata) – håndhævet af en delt loggingindpakning.

Metrics

- Anvendelsesmetrics: Brugerdefinerede forretningsmetrics som “Ordrer pr. Lejer pr. Time”, “Stock Movement Latency” og “Failed PO Syncs” udsættes via indlejrede Prometheus -eksportører eller CloudWatch -indlejret metrisk format (EMF).

- Infrastrukturmålinger: Alle AWS-styrede tjenester (RDS, ECS, SQS) udsender indfødte CloudWatch-metrics. Alarmer er defineret for tærskler på CPU, hukommelse, IOPS og kølængde.

- Lejerisoleringssignaler: Metrics er mærket med

Tenant_idellerTenant_planAt opdage støjende naboer, mætningsmønstre eller forringede SLA’er på et granulært niveau.

Sporing

- Distribueret sporing: AWS røntgenbillede (eller Datadog APM, hvis foretrukne) Spor anmodninger om ende-til-ende på tværs af tjenester, køer og DB-opkald. Hvert spor inkluderer

Tenant_idoguser_idI kommentarer til sporbarhed. - Korrelations -id’er: EN

X-Request-idHEADER overføres gennem alle service -humle, hvilket gør det nemt at spore en anmodnings livscyklus på tværs af logfiler og spor.

Dashboards

- Globale dashboards: Vis systemdækkende sundhed, API Latency-percentiler, kø-efterspørgsler, DB-gennemstrømning og fejlhastigheder.

- Pr. Lejer dashboards: Optimalt genererer lejespecifikke visninger (især for virksomhedskunder), der fremhæver deres brugsmønstre, fejlvolumen og systempræstation.

Alarmering

- Servicealarmer: CloudWatch -alarmer eller Datadog -skærme udløser med høje fejlhastigheder, timeouts eller ressourcemætning. Alarmer dirigeres til Slack, Pagerduty eller Opsgenie -kanaler.

- SLO -overtrædelsesdetektion: Foruddefinerede mål på serviceniveau (f.eks.

99,9% ordre API -tilgængelighed) spores og rapporteres. Overtrædelser genererer billetter eller postmortem -triggere. - Anomali -detektion: CloudWatch Anomaly Detection Monitors brug af brugskurver og flag usædvanlige pigge i trafik, fejl eller ressourceforbrug pr. Lejer.

Sundhedskontrol og overvågning af oppetid

- Livity & beredskabsprober: ECS -tjenester udsætter

/HealthzEndpoints til sundhedsstyring på containerniveau. Belastningsbalancere og implementeringsstrategier er afhængige af disse til sikre udrulning. - Tredjepartsovervågning: Uptime robot, pingdom eller statuscake overvåger offentlige slutpunkter, herunder lejemærket underdomæner og API’er.

- Statussider: Public Status-side (f.eks. Hostet på Statuspage.io) viser realtidsopfang, hændelser og systemmetrics-nyttige til virksomheds gennemsigtighed.

I et delt fler-lejersystem er observerbarhed ikke valgfrit. Det er dit eneste forsvar mod latente bugs, regressioner på tværs af lejer og tavs nedbrydning.

Afvejninger og designbeslutninger

Delt skema vs. isoleret skema

- Afgørelse: Brug en delt skema, enkelt database model med

Tenant_idHåndhævet ved applikationen og forespørgselslaget. - Hvorfor: Dette muliggør enklere skemahåndtering, undgår duplikering af migrationer og gør det lettere at tværs af lejere. Det er omkostningseffektivt og operationelt magert i skala.

- Afvalg: Kræver ekstrem disciplin i forespørgselens scoping og lejerfiltrering. Fejl kan føre til datalækager. Tunge lejere kan stadig kræve præstationsisolering (håndteret via partitionering eller kopier).

PostgreSQL + DynamoDB Hybrid

- Afgørelse: Brug PostgreSQL til relationel konsistens og komplekse sammenføjninger; DynamoDB til højhastighedsmetadata/konfigurationsadgang og distribuerede lejerindstillinger.

- Hvorfor: Mange enheder (f.eks. SKU’er, ordrer) kræver relationel logik. Men lejerspecifikke indstillinger, skiftede flag og brugerpræferencer betjenes bedre ved hjælp af nøgleværdier.

- Afvalg: Operationel overhead til styring af to persistensmotorer. Risiko for desync, hvis skrivekestrering er slurvet.

Begivenhedsdrevet arkitektur

- Afgørelse: Brug EventBridge + SNS/SQ’er til afkoblet, async -behandling af begivenheder som lagerændringer, PO -kvitteringer og bestil webhooks.

- Hvorfor: Holder tjenester løst koblet. Muliggør uafhængige forsøg, vandret skalering af forbrugere og lettere udvidelse via begivenhedslyttere.

- Afvalg: Eventuel konsistens. Observabilitet bliver sværere-har brug for distribueret sporings- og korrelations-ID’er for at fejlsøge multi-hop-strømme.

Multi-tenant vs. isolering pr. Lejer

- Afgørelse: Alle lejere deler infra som standard; Lejere med høj kapacitet kan eventuelt isoleres i databasen eller kystlag.

- Hvorfor: Dette afbalancerer omkostninger og enkelhed. De fleste lejere retfærdiggør ikke deres egen infra. Virksomhedslejere, der gør, kan stadig udskæres via konfigurationsdrevet tilsidesættelse.

- Afvalg: Tilføjer kompleksitet i levering og implementering af logik. Ikke alle tjenester er opmærksomme på isolering – har brug for bedre værktøj til at håndtere undtagelser rent.

GraphQL vs hvile

- Afgørelse: Brug hvile til interne serviceopkald; GraphQL for eksterne API’er, der forbruges af frontends eller lejersystemer.

- Hvorfor: Hvil forenkler nedbrydning og dokumentation af tjenester. GraphQL giver lejere fleksibilitet i forespørgsel om komplekse dataformer (f.eks. Nestede aktieudsigt).

- Afvalg: GraphQL tilføjer læringskurve og kompleksitet omkring tilladelser, pagination og skemaudvikling. Kræver gateway-orkestrering og strenge vagter på feltniveau.

Plugin Hooks vs hardkodet logik

- Afgørelse: Tilføj WebHook/Plugin Hook-support til nøglearbejdsgange i stedet for hardkodning pr. Tenant logik.

- Hvorfor: Giver fleksibilitet uden at skabe IF-Else-stiger pr. Lejer. Holder kernen ren og giver brugerdefineret logik mulighed for at udvikle sig uafhængigt.

- Afvalg: Plugins kan mislykkes eller introducere latenstid. Du har brug for beskyttelsesrammer – timeoutgrænser, forsøg og sikker tilbagefaldslogik.

Hvad blev bevidst undgået

- Per-lejer DBS som standard: For dyrt, langsomt til levering, svært at opretholde i skala. Kun reserveret til VIP -klienter.

- Websockets i realtid: Udskudt til V2 – Afstemning og push -meddelelser dækker de fleste behov uden at kræve vedvarende socket -infra og skalering af kompleksitet.

- Hård multi-region: Begyndte med en-region HA + sikkerhedskopier. Multi-Region Writes and Data Residency Routing kræver stærkere lejersegmentering-udsat, indtil det er nødvendigt.

Hver beslutning blev truffet med skala, teamhastighed og lejers mangfoldighed i tankerne. Systemet er med vilje fleksibelt, men ikke overengineered.

Hvad denne arkitektur får rigtigt

At designe en Multi-lejer Lagerstyringsplatform handler ikke kun om at krydse kasser på AWS-tjenesteforbrug-det handler om orkestreringsskala, fleksibilitet og sikkerhed for et forskelligt sæt kunder, der alle løber gennem delt infrastruktur.

Denne arkitektur rammer balancen mellem Omkostningseffektivitet og lejerisolering. Det giver små og midtmarkedsklienter mulighed for at eksistere sammen med virksomhedsgiganter uden friktion. Det giver struktur, hvor det er nødvendigt – servicegrænser, RBAC, begivenhedskontrakter – men holder plads til organisk vækst via plugins, config -tilsidesættelse og async -arbejdstagere.

Nogle af de stærkeste aspekter af designet:

- Streng, håndhævet Lejerdataisolering Ved hvert lag – fra database til API til logfiler.

- Robust Begivenhedsdrevet rygrad til udvidelse og afkobling.

- Modulær servicearkitektur med rene implementeringsgrænser og versionering.

- Fleksibel lejemodel – Delt som standard, isoleret, når det er nødvendigt.

- Udvikler-første CI/CD-rørledning med testmiljøer og har flag.

Naturligvis er intet system statisk. Det, der er solidt i dag, kan muligvis bryde under en 10x skala eller ny brugssag i morgen. Områder for at holde øje med, når du vokser:

- Begivenhed oppustet: For mange lyttere eller uklare kontrakter vil til sidst føre til drift eller utilsigtet kobling.

- Analytics Scale: Flere lejere betyder mere forespørgselsstøj – segmentanalytiske arbejdsbelastninger fra operationelle tidlige.

- Global udvidelse: Til sidst bliver du nødt til at beskæftige dig med multi-region, latency-følsomme lejere og data suverænitetslove.

Fundamentet, dog? Rock Solid. Denne arkitektur skalerer lineært, understøtter smidighed og lader dit team opbygge fortroligt – mens de giver lejere fornemmelsen af et system, der er bygget bare til dem.

Brug for hjælp til at arkitekere noget lignende?

Uanset om du lancerer et nyt SaaS -produkt, moderniserer en ældre monolit eller skalerer for at støtte tusinder af lejere – kan vi hjælpe med at designe det rigtigt.

Nå ud for at diskutere om multi-tenance, AWS og ren arkitektur, der varer.

Ofte stillede spørgsmål (ofte stillede spørgsmål)

1. hvordan man bygger multi-tenant SaaS?

For at opbygge en multi-tenant SaaS-platform skal du starte med en klar lejemodel (delt DB, isoleret DB eller Hybrid), implementere lejere-opmærksom godkendelse og autorisation og designe dine tjenester til at håndhæve strenge lejergrænser. Brug infrastruktur som AWS Cognito, API Gateway og IAM til identitetskontrol og partitionsdata ved hjælp af en Tenant_idpå tværs af dit skema. En velstruktureret, modulær arkitektur sikrer skalerbarhed og udvidelighed på lejerniveau.

2. Hvordan opretter jeg en multi-tenant-database?

En multi-tenant-database kan oprettes ved hjælp af et af tre mønstre: delt skema (alle lejere i de samme borde, scoped af Tenant_id), skema pr. Lejer (hver lejer har deres eget skema) eller database pr. Tenant. For SaaS i skala foretrækkes den delte skemamodel ofte for omkostningseffektivitet og operationel enkelhed. Brug sammensatte indekser, sikkerhedsniveau (RLS) og scoped forespørgselsadgang til at håndhæve lejerisolering.

3. hvordan man opretter multitenant SaaS -baseret anvendelse i mikroservice?

For at oprette en multi-tenant SaaS-applikation ved hjælp af mikroservices skal du definere klare servicegrænser (lager, ordrer, fakturering), foretage tjenester statsløs og håndhæve lejerisolering ved data- og servicelaget. Hver mikroservice skal validere Tenant_idfra anmodningskontekst og undgå adgang til lejen. Brug en delt autorisationsudbyder (f.eks. AWS Cognito), lejer-opmærksom routing og async-meddelelser (som SNS/SQS) til at afkoble strømme.

4. Hvad er de 4 typer lagerstyringssystem?

De fire hovedtyper af lagerstyringssystemer er: (1) evigvarende lager, der opdateres i realtid; (2) periodisk lager, opdateret med intervaller; (3) stregkodebaserede systemer, der bruges i detailhandel og lager; og (4) RFID-baserede systemer, der bruger tags og sensorer. Moderne SaaS -platforme blander ofte flere typer, afhængigt af industriens behov.

5. Kan du bygge SaaS uden kodning?

Ja, det er muligt at opbygge et grundlæggende SaaS-produkt uden kodning ved hjælp af platforme uden kode som boble, glide eller outsystems. For skalerbar, sikker, flerlejer SaaS (især involverende lager-, ERP- eller logistik-arbejdsgange) er brugerdefineret kode vigtig. Ingen kode er fantastisk til MVP’er, men systemer i produktionskvalitet kræver arkitektonisk kontrol.

6. Hvad er den bedste arkitektur for SaaS med flere lejere på AWS?

Den bedste AWS-arkitektur til SaaS med flere lejere inkluderer en kombination af API Gateway, AWS Cognito, ECS/Lambda Services, RDS for strukturerede data, DynamoDB for metadata og S3 til objektopbevaring-alle scoped pr. Lejer. Brug EventBridge og SNS/SQS til async -behandling og CloudWatch til observerbarhed.

7. Hvordan isolerer du lejerdata i en delt database?

Lejerdata er isoleret i et delt skema ved hjælp af etTenant_id Kolonne på hver række, håndhævet via vagter på applikationsniveau, databaseindeks og valgfrit PostgreSQL Row-Level Security (RLS). API’er og tjenester skal altid omfatte forespørgsler til den godkendte lejer.

8. Hvordan håndterer du lejerspecifik konfiguration i SaaS?

Opbevar lejerspecifikke konfigurationer (som arbejdsgange, UI-flag, tærskler) i en metadatabutik, såsom DynamoDB eller PostgreSQL JSONB. Brug en Config-service eller i hukommelsescache til at injicere dette ved runtime på tværs af tjenester. Dette tillader tilpasninger per-lejer uden gaffelkode.

9. Hvilken CI/CD-rørledning er bedst til platforme med flere lejere?

Den bedste CI/CD-rørledning til SaaS med flere lejere inkluderer isolerede build/test-arbejdsgange pr. Tjeneste, lejer-opmærksom testmiljøer, kanarieudviklinger og funktionsflag. Værktøjer som GitHub Actions + TerraForm + ECR + EC’er giver et robust fundament.

10. Hvordan skalerer du en SaaS-applikation med flere lejere?

Skala vandret ved at holde tjenester statsløse, databaser opdelt og arbejdsbelastninger, der er afkoblet via begivenhedsdrevne mønstre. Brug grænser per-lejer, cache-lag, og læs replikaer. For tunge lejere skal du isolere på DB eller køniveau.

Testimonials: Hear It Straight From Our Customers

Our development processes delivers dynamic solutions to tackle business challenges, optimize costs, and drive digital transformation. Expert-backed solutions enhance client retention and online presence, with proven success stories highlighting real-world problem-solving through innovative applications. Our esteemed clients just experienced it.