Einführung

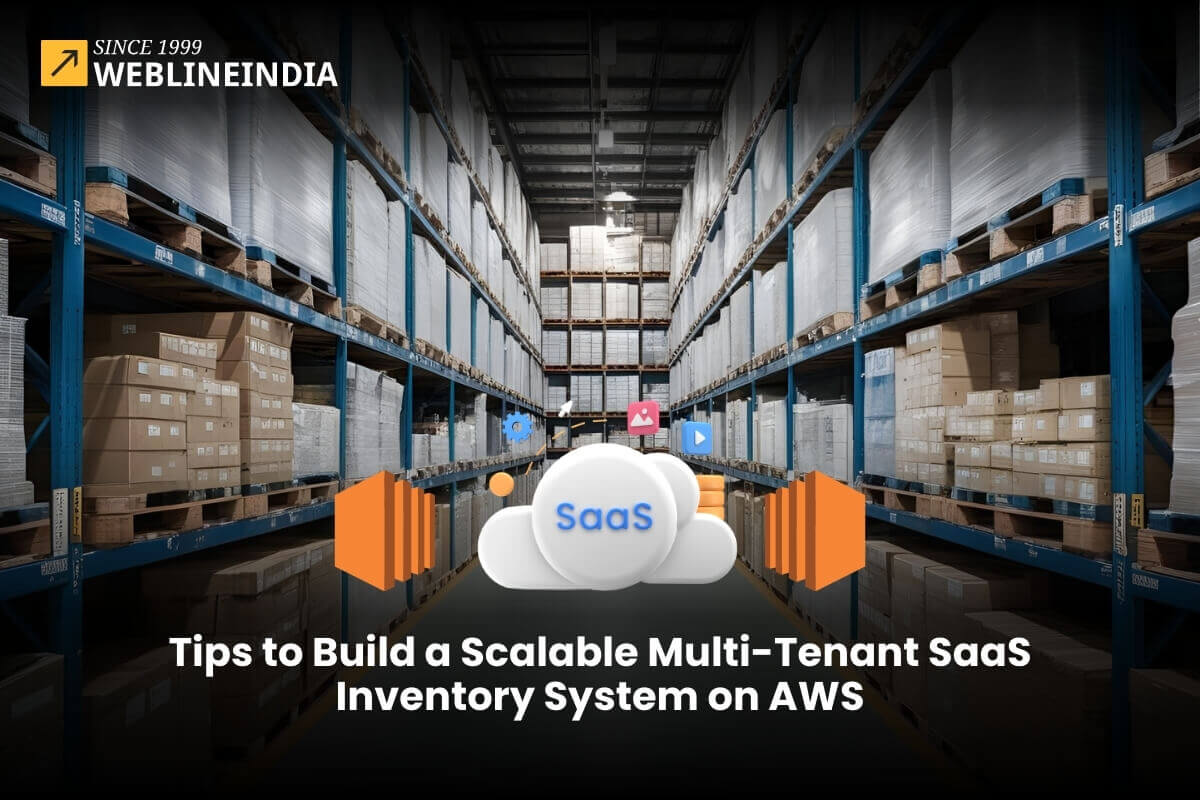

Inventarmanagementsysteme haben sich aus einfachen Tabellenkalkulationen in komplexe, integrierte Plattformen entwickelt, die in Echtzeit-Aktienverfolgung, Lieferantenkoordination, Lagerautomatisierung und Analyse umgehen. In der heutigen Digital-First-Welt müssen SaaS-basierte Inventarplattformen nicht nur um Tausende von Kunden skalieren, sondern auch strenge Datenisolation, Sicherheit und Verfügbarkeit aufrechterhalten. Hier wird Multi-Messen zu einem Game Changer.

In diesem Architekturhandbuch wird untersucht Multi-Tenant-Bestandsverwaltungsplattform auf AWS. Das System wurde für SaaS -Anbieter entwickelt, die mehrere Einzelhandels-, Fertigungs- oder Logistikunternehmen bedienen, jeweils mit eigenen Benutzern, Lagern, Katalogen und Workflows.

Moderne Unternehmen fordern Echtzeit-Sichtbarkeit, hohe Verfügbarkeit und operative Agilität. Dies bedeutet, dass das Backend nahtlos skalieren, benutzerdefinierte Logik pro Mieter unterstützt und in externe ERP-, Versand- und Zahlungssysteme integriert wird. Mieter erwarten konfigurierbare Geschäftsregeln, rollenbasierte Zugang und Nutzungsanalyse-alles ohne die Leistung zu beeinträchtigen.

Multi-Menancy fügt eine weitere Komplexitätsschicht hinzu. Es erfordert eine sorgfältige Auslegung von Mietmodellen (gepoolt gegen isoliert), gemeinsame Infrastruktur, Sicherheitsgrenzen und Skalierungsrichtlinien. Und wenn Sie dies mit inventarspezifischen Anforderungen mischen-wie Aktienschwellen, SKU-Versioning, Bestellungen und Lagergebietskartierungen-können die Dinge schnell haarig werden.

Dieser Leitfaden unterscheidet die Aufbau einer solchen Plattform von Grund auf, die mit AWS-nativen Diensten und kattgetesteten Designprinzipien aufgebaut werden kann. Wir werden tief in Mietmuster, Datenpartitionierung, API-Architektur, Bereitstellungsstrategien und Skalierbarkeitshebel eintauchen-mit realen Szenarien und Implementierungserkenntnissen.

Wenn Sie ein SaaS-Inventarsystem erstellen, eine Legacy-Plattform migrieren oder einfach nach Maßstab durchführen, ist dies das Spielbuch.

Systemanforderungen

Funktionale Anforderungen

- Multi-Messen: Unterstützen Sie mehrere Mieterorganisationen mit logischer Datenisolierung und konfigurierbaren Merkmalen.

- Bestandsverwaltung: Track -Produkte, SKUs, Aktienniveaus, Chargenzahlen, Verfallsdaten und Standorte (Lagerhaus, Zone, Bin).

- Inbound & Outbound Logistics: Verwalten Sie Bestellungen, Empfangen, Konstruktionen und Fulfillment -Workflows.

- Rollenbasierte Zugriffskontrolle (RBAC): Definieren Sie granulare Berechtigungen für Benutzer (z. B. Lagermanager, Einkaufsagent, Administrator).

- Prüfungsprotokollierung: Erfassen und speichern Sie einen vollständigen Verlauf von Aktienbewegungen, Benutzeraktionen und API -Aufrufen.

- Api-erstes: Stellen Sie alle Vorgänge über REST/GRAFQL-APIs für die Integration mit ERPs, Versandanbietern und E-Commerce-Frontenden aus.

- Echtzeit-Benachrichtigungen: Trigger -Warnungen für Aktienschwellen, Bestellstatusänderungen und Systemereignisse.

- Berichterstattung und Analyse: Stellen Sie für jeden Mieter Dashboards, KPIs (z. B. Aktienwendungen, Füllrate) und exportierbare Berichte bereit.

Nicht funktionierende Anforderungen

- Skalierbarkeit: Muss horizontal skalieren, um variable Mieter -Workloads, saisonale Spikes und das Datenvolumenwachstum zu verarbeiten.

- Hohe Verfügbarkeit: Zielen Sie mit 99,99% UPTime SLA mit Failover, Backups und belastbarer Architektur.

- Sicherheit: Erzwingen Sie strenge Mieterdatenisolation, verschlüsselter Speicher, sichere APIs und Richtlinien für den Mieterzug.

- Beobachtbarkeit: Bereitstellung zentraler Protokollierung, Metriken und verteilter Verfolgung über Mietergrenzen über die Mietergrenzen hinweg.

- Konfigurierbarkeit: Erlauben Sie Mietern, Workflows, Geschäftsregeln und Konfigurationen auf Feldebene anzupassen, ohne andere zu beeinflussen.

- Kosteneffizienz: Optimieren Sie die Ressourcennutzung durch gemeinsame Dienste, wo dies möglich ist, ohne die Isolation oder Leistung zu beeinträchtigen.

- Globale Reichweite: Unterstützen Sie Multi-Region-Bereitstellungen für globale Kunden mit Datenresidenz-Überlegungen.

Einschränkungen

- Cloud-nativ: Muss AWS-verwaltete Dienste nutzen, wo es möglich ist, den Betriebsaufwand zu reduzieren.

- Zero Ausfallzeitbereitstellungen: Alle Updates müssen Rolling- oder Blue-Green-Strategien unterstützen, um Störungen zu vermeiden.

- Keine harten Mietergrenzen: Die Architektur darf keine feste Anzahl von Mietern oder hartgesottenen Kennungen annehmen.

Wichtige Annahmen

- Jeder Mieter verfügt über isolierte Geschäftsdaten, teilt jedoch Core -Plattformdienste (Auth, Messaging, Workflow Engine).

- Einige Mieter haben möglicherweise benutzerdefinierte Anforderungen (z. B. Barcode -Formate, ERP -Zuordnungen), die das System über Erweiterungspunkte unterstützen muss.

- Die Mehrheit der Interaktionen wird api-gesteuert, entweder durch Frontend-Apps oder externe Systeme.

- Die Mieter variieren in der Größe – von Startups, die ein einzelnes kleines Lagerhaus bis hin zu Unternehmen mit Dutzenden von Einrichtungen verwalten.

Anwendungsfall / Szenario

Geschäftskontext

Ein SaaS -Unternehmen baut eine Bestandsverwaltungsplattform, um mehrere Kunden in den Bereichen Einzelhandels-, Vertriebs- und Fertigungssektoren zu bedienen. Diese Kunden – die Mieter – benötigen ein einheitliches System, um das Inventar über Lagerhäuser hinweg zu verwalten, Aktienbewegungen zu verfolgen und die Auftragserfüllung zu rationalisieren.

Jeder Mieter arbeitet unabhängig, oft mit einzigartigen Workflows, Produktkatalogen und Compliance -Anforderungen. Zum Beispiel:

- Mieter a ist eine DTC -Bekleidungsmarke mit zwei Lagerhäusern und einer Shopify -Integration. Sie brauchen Echtzeit-Inventarsynchronisation und schnelle Metriken für Erfüllung.

- Mieter b ist ein regionaler Großhändler, der Tausende von SKUs mit Ablaufdaten verwaltet und FIFO/FEFO -Strategien und Bestellautomatisierung erfordert.

- Mieter c ist ein globaler Elektronikverteiler mit Dutzenden von Lagern, Barcode -Scan und enger Integration in NetSuite ERP und FedEx -APIs.

Die Plattform muss diese Diversität unterbringen, ohne Code oder Infrastruktur zu duplizieren. Jeder Mieter erhält eine logische Datenisolierung, die Branding -Anpassung und den Zugriff auf ein gemeinsames Ökosystem von APIs, Integrationen und UI -Komponenten.

Benutzer & Rollen

Die Benutzer erstrecken sich über mehrere Jobfunktionen in der Organisation jedes Mieters:

- Lagerbetreiber: Führen Sie das Empfang, Übertragungen, Auswahl und Zykluszählen über Tablet- oder Barcode -Scanner durch.

- Einkaufsagenten: Erstellen und verfolgen Sie POS, überwachen Sie den Anbieter -SLAs und verwalten Sie die Neubestrafe.

- Verkaufsteams: Sehen Sie sich die Verfügbarkeit der Bestandsaufnahme in Echtzeit an und koordinieren Sie die Erfüllung der Kundenauftrags.

- Administratoren: Verwalten Sie Benutzer, Berechtigungen, API -Schlüssel und benutzerdefinierte Workflows in ihrem Mieterbereich.

Nutzungsmuster

- API -Verkehr: Starker Leseschreiberverkehr während der Geschäftszeiten; Echtzeit-Integrationen mit Ladenfronten und ERPs führen zu einer hohen API-Parallelität.

- Lagerhaus Ops: Scanner und Handheld-Geräte geben Befehle mit Rapid-Fire-Aktienbewegungen mit Latenzerwartungen der Untersekunden aus.

- Batch -Jobs: Nightly Jobs, um das Inventar in Einklang zu bringen, mit externen Systemen zu synchronisieren und Nachschubberichte zu erstellen.

- Multi-Region-Verwendung: Einige Mieter arbeiten in APAC, andere in Nordamerika oder Europa – und erfordern eine Zeitzonenhandhabung und die Unterstützung der Datenlokalität.

Dieses Maß an Multi-Mieter in Kombination mit variablen Arbeitslastprofilen erfordert ein Design, das sowohl elastisch als auch fehlertolerant ist, und verleiht den Mietern das Gefühl einer isolierten Instanz ohne den Aufwand der tatsächlichen Infrastruktur-Duplikation.

Benötigen Sie eine ähnliche Plattform?

Es ist nicht trivial, eine mieterbewusste SaaS-Plattform mit konfigurierbarer Logik und Leistung in der industriellen Qualität zu errichten.

Wenn Sie ein Multi-Mieter-Inventarsystem wie dieses entwerfen oder skalieren möchten, Reden wir. Wir haben ähnliche Plattformen über Logistik, Einzelhandel und Fertigung aufgebaut – wir können Ihnen helfen, Ihr Recht zu architekten.

Hochrangige Architektur

Überblick

Im Kern dieses Designs ist a Logisch isoliertes, gemeinsames Infrastrukturmodell -Mieter teilen Rechen-, Speicher- und Plattformdienste, der Zugriff wird jedoch auf mieterspezifische Daten skopiert. Wir verwenden AWS-native Komponenten, um die Architektur Cloud-Agnostic, autoscalierbar und belastbar zu halten.

Die Mieter interagieren mit dem System über ein einheitliches API-Gateway, das Anfragen an Mieterdienste weiterleitet. Die Authentifizierung ist zentralisiert, während die Geschäftslogik und die Datendienste horizontal skalierbar, aufstandslos und gegebenenfalls ereignisgesteuert sind.

Datenbankdesign

Mietmodell

Diese Plattform verwendet a Das gepoolte Multi-Mieter-Modell mit gemeinsamem Schema In PostgreSQL für Betriebsdaten und DynamoDB für einen schnellen Zugriff auf mieterspezifische Metadaten oder dynamische Konfigurationen. Jeder Datensatz in gemeinsam genutzten Tischen enthält a Mieter als Teil seines primären oder zusammengesetzten Schlüssels, um die logische Datenisolierung sicherzustellen.

Dieses Modell ermöglicht die horizontale Skalierung, vereinfacht den Betrieb und reduziert die Kosten für die Mieterinfrastruktur-und erhalten gleichzeitig die Zugriffskontrolle, Sicherung und die Prüfbarkeit auf Mieterebene.

Entitätsbeschreibung Übersicht

Unten finden Sie eine konzeptionelle ERD von Kerneinheiten auf hoher Ebene:

- Mieter: Speichert Metadaten für jeden Client (z. B. Name, Plan, Grenzen).

- Benutzer: Mit einem Mieter verknüpft, mit RBAC -Rollen und -präferenzen.

- Lager: Ein Mieter kann viele Lagerhäuser haben, jeweils Zonen und Mülleimer.

- Produkt: Entitäten auf SKU-Ebene mit Attributen wie Barcode, Gewicht, Ablaufpolitik.

- Inventar: Lagereinträge mit Menge, Stapel -ID, Ort (Zone/Bin) und Prüfungsweg.

- Auftragsbestätigung Und Vertriebsauftrag: Dokumentströme verfolgen eingehende und ausgehende Logistik.

- Lagerbewegung: Protokolliert jede Änderung im Aktienstaat – Übertragen, Auswahl, Empfangen usw.

Hier ist ein vereinfachtes ER -Diagramm:

Tenant ─────┐

├───< User

├───< Warehouse ──< Zone ──< Bin

├───< Product

├───< PurchaseOrder ──< PurchaseOrderItem

├───< SalesOrder ─────< SalesOrderItem

└───< Inventory ───────< StockMovement

Schlüsseletabellenschemata (PostgreSQL)

Tabellenmieter erstellen (ID UUID -Primärschlüssel, Name Text nicht null, Plantext, erstellt_at Timestamp Standard ()); Tabellenprodukt erstellen (ID UUID -Primärschlüssel, Tenant_ID UUID NOT NULL, SKU -Text NOT NULL, NAMEN SIE NICHT NULL, Attribute JSONB, IS_Active Boolean Standard True, Fremd Key (Tenant_ID) Referenzen Mieter (ID)); Erstellen von TabelleninventarDynamoDB ergänzt dies, indem es die Einstellungen von Per-Tenanten, die API-Ratengrenzen, benutzerdefinierte Feldzuordnungen und die dynamische Konfiguration speichert. Beispielschlüsselschema:

PK: Mieter# SK: EinstellungenMulti-Tenancy-Strategien

- Datenisolation: Durchgesetzt bei der Antrags- und Abfrageschicht – alle, wo Klauseln enthalten sind

Mieter. Abfragen werden über einen ORM- oder Abfragebauer geschützt, der Scoped -Zugriff erzwingt. - Verbindungspooling: RDS-Proxy verarbeitet eine skalierte Verbindung zwischen dem Service mit IAM-basiertem Auth; Es werden keine mieterspezifischen Verbindungen aufrechterhalten.

- Abfrageoptimierung: Alle häufig zugänglichen Tabellen haben zusammengesetzte Indizes wie

(Mieter, SKU)oder(Tenant_ID, lagerhause_id).

Partitionierung und Replikation

PostgreSQL verwendet eine deklarative Partitionierung (durch Mieter oder Lager, je nach Zugangsmuster) für hochvolumige Tabellen wieInventarUnd

stock_movement. Dies hält die Partitionen klein und beschleunigt Reichweite und Löschungen.

Für Analysen kann Redshift oder Athena verwendet werden, um Cross-Tenant- oder Tenant-Abfragen zu synchronisierten S3-Exporten von Lager zu führen.

Die Replikation (Read-Replicas über RDS) unterstützt die Abtrennung von Lese-Scaling und Analytics. Backups werden pro Cluster durchgeführt, aber mieterbewusste Exporte können für kundenspezifische Aufbewahrungsrichtlinien abends ausgelöst werden.

Detailliertes Komponentendesign

1. Datenschicht

Die Datenzugriffsschicht ist mandatfreier von Design. Jede Frage enthält die MieterFilter, erzwungen über Middleware oder Repository -Abstraktion (abhängig vom Framework).

- ORM -Strategie: Postgres-Backed-Dienste verwenden Folgen- (Node.js) oder Sqlalchemy (Python) mit Scoped-Sitzungen pro Mieterkontext.

- Validierung: Die Schema-Validierung (z. B. mit ZOD, Joi oder JSON-Schema) tritt vor, bevor die Daten auf die Datenbank eingehen-wichtig, um sicherzustellen, dass die Konfiguration pro Messen nicht verletzt wird.

- Datenzugriffswrapper: Alle Abfragen durchlaufen einen gemeinsamen Dal, der gegebenenfalls Mieterfilter und RBAC auf Spaltenebene injiziert.

2. Anwendungsschicht

Die Anwendung wird durch Domäne in Mikrodienste unterteilt – z. B.,, Inventarservice,Aufträge,Katalog-Serviceusw. Jeder Dienst ist staatenlos und unabhängig eingesetzt.

- Laufzeit: ECS Fargate oder Lambda, abhängig vom Workload -Profil. Stateful Ops (z. B. große Batchsynchronisierung) bevorzugen ECS; Echtzeit-APIs neigen sich in Richtung Lambda.

- Rahmen: Fastify (node.js) oder Flask (Python) für leichte HTTP -Dienste; Nestjs oder Spring Boot für strukturierte domänengesteuerte Dienste.

- API -Stil: Ruhe für interne Dienste, GraphQL für Mieter-APIs, die flexible Abfragen benötigen.

- Sicherheit: Alle API -Anfragen tragen eine unterschriebene JWT mit

Mieterin Ansprüchen. Die Ratenbegrenzung wird pro Mieter über die API -Gateway -Nutzungspläne angewendet.

Serviceabhängigkeitsdiagramm

+------------------+

| API-Gateway |

+--------+---------+

|

+--------------+--------------+

| |

+---------------+ +------------------+

| Auth Service | | Mieterlöser |

+---------------+ +--------+---------+

|

+--------------------------+-----------------------------+

| | |

+--------------+ +------------------+ +-------------------+

| Catalog Svc |<----->| Inventory Svc |<------->| Order Svc |

+--------------+ +------------------+ +-------------------+

|

+--------------------+

| Stock Movement Svc |

+--------------------+

Jeder Service kommuniziert über HTTPS -REST- oder Leicht -Gewicht -GRPC, mit SNS + SQS oder EventBridge für Async -Auslöser wie Aktualisierungen von Bestellstatus, Bestellstatusänderungen oder niedrige Aktienbenachrichtigungen.

3. Integrationsschicht

- Asynchrones Nachrichten: EventBridge für interne Plattformereignisse (z. B. Stock_Moved, Order_placed). SNS/SQS für mit Mieter ausgelöste Workflows wie Webhook Delivery oder ERP-Synchronisierung.

- Externe APIs: Stripe (für die Abrechnung), Shopify/Magento (für die Inventarsynchronisierung), NetSuite (für die Finanzierung/Inventarverschmelzung). Jedes wird in einen Adapter eingewickelt und vom Mieter geschätzt.

- Webhooks: Per-Tenant-Webhook-URLs, die in Konfigurationstabellen gespeichert sind. Die Lieferungen werden mit exponentiellem Backoff über SQS-Dead-Letter-Warteschlangen wiedergegeben.

4. UI -Schicht (optionales SaaS -Frontend)

Wenn die Plattform mit einer gehosteten Benutzeroberfläche versendet wird, handelt es sich um eine React/Next.js -App, die über Amplify oder S3 + Cloudfront bereitgestellt wird, und stootstrapt mit dem Branding des Mieters zur Laufzeit.

- Auth: Verwendet das Cognito-veranstaltete Login oder bettet es in das Spa ein.

- RBAC: Steuert, auf die Benutzer auf Bildschirme und Felder zugreifen können. Berechtigungen in JWT -Ansprüchen gespeichert.

- Multi-Warehouse-Ansichten: Unterstützt die Umschaltung über Einrichtungen, Zonen oder Binhierarchien.

Benötigen Sie eine benutzerdefinierte Architektur wie diese?

Wenn Sie ein SaaS-Produkt mit Mieterdiensten, ereignisgesteuerten Strömen oder Komplexität auf Lagerhause entwerfen, können wir den Architekten, die Skalierung oder Modernisierung Ihres Backends helfen.

Machen Sie sich mit den Kontakten mit Ihren Systemdesignzielen in Verbindung.

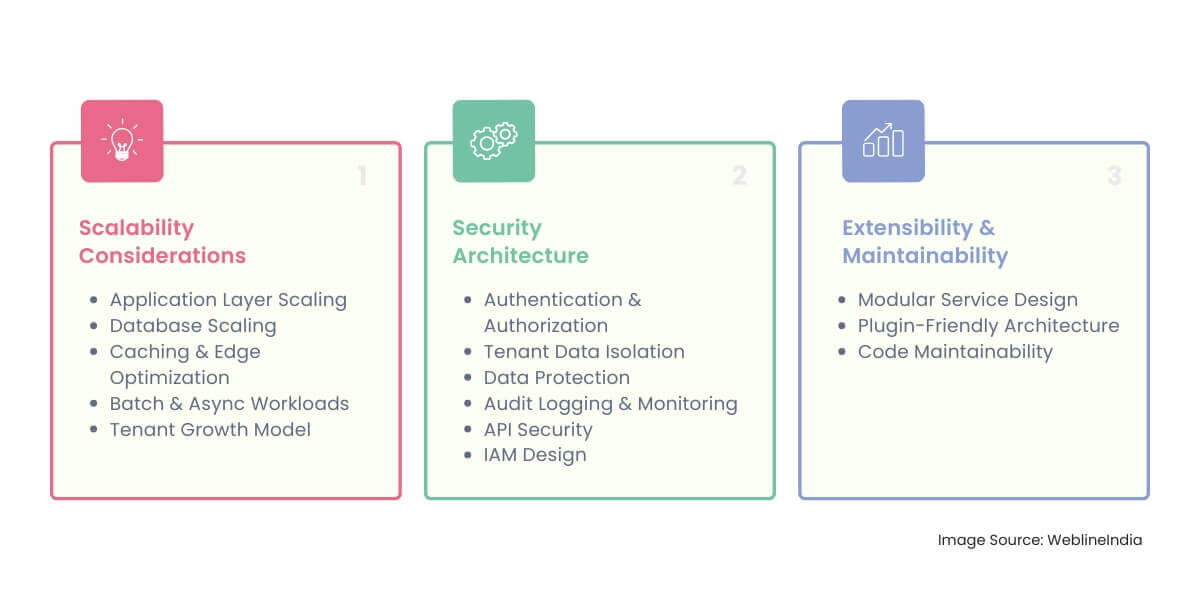

Skalierbarkeit Überlegungen

Anwendungsschicht Skalierung

- Staatenlose Dienste: Alle Kerndienste sind staatenlos und horizontal skalierbar. ECS Fargate Services automatisch auf der Grundlage von CPU- oder Speicherschwellen. Lambda Services skalieren durch Parallelität mit weichen und harten mieterspezifischen Grenzen.

- Drostern: Tenant: Das API-Gateway erzwingt die Mieterspezifischen Zinslimits mit Verwendung von Nutzungsplänen. Dies schützt die gemeinsame Infrastruktur vor lauten Nachbarn.

- Ereignisgesteuerter Fanout: Bestandsaktualisierungen und Bestellveranstaltungen werden in EventBridge ausgestrahlt, sodass mehrere nachgeschaltete Dienste (z. B. Berichterstattung, Prüfungsprotokollierung, Integrationen) Ereignisse unabhängig voneinander konsumieren können, ohne zu koppeln.

Datenbankskalierung

- Repliken lesen: RDS verwendet Lese -Replikate, um Analysen und Abfragen zu melden. Dienste Routenabfragen zu Replikaten mithilfe von Lese-/Schreibspaltlogik.

- Partitionierung: Hochvolumige Tabellen wie

InventarUndstock_movementwerden durchMieteroderlagehouse_id, abhängig von Zugriffsmustern. - Verbindungspooling: Der RDS-Proxy wird verwendet, um Verbindungsgrenzen zu verwalten, insbesondere in Lambda-basierten Umgebungen mit schnellen Spike-Aufrufe.

- Sharding (optional): Für große Unternehmensmieter kann später eine Cross-Tenant-Sharding eingeführt werden, wodurch bestimmte Mieter mit hohem Volumen an spezielle Schema-Cluster verteilt werden.

Caching & Edge -Optimierung

- Redis Caching: AWS Elasticache (Redis) wird verwendet, um statische oder häufig zugegriffene Konfiguration (z. B. Produktkataloge, Lagerzonen) zu zwischenspeichern. Tasten werden mit vorangestellt

MieterKollisionen zu verhindern. - Cloudfront: Für UI -Assets und API -Antworten, die sicher zu zwischenstrahlen sind (z. B. Produktsuche), verbessert CloudFront die Reaktionszeit und verkürzt die Herkunftslast.

Batch & Async Workloads

- Schwere Jobs entkoppeln: Inventarabstimmung, Massen-Uploads und nächtliche Exporte werden asynchron über SQS-ausgelöste Lambda- oder Fargate-Arbeiter verarbeitet.

- Mieterbewusste Warteschlangen: Mieter mit hohem Volumen können dedizierte Warteschlangen mit benutzerdefinierten Wiederholungs- und Parallelitätseinstellungen zugewiesen werden, um die Auswirkungen auf die Arbeitsbelastung zu isolieren.

Mieterwachstumsmodell

Die Plattform ist für eine Mischung aus:

- Kleine Mieter: Minimale Daten, leichter Verkehr, einzelnes Lagerhaus – Verwenden Sie gemeinsam genutzte Pools mit grundlegenden Tarifbegrenzungen.

- Mittelmarkt: Dutzende von Benutzern, API -Integrationen, mehreren Einrichtungen – erfordern abgestimmte Schwellenwerte und isolierte asynchronisierte Arbeiter.

- Unternehmen: Schwere Last, komplexe Workflows, dedizierte Datenvolumina – Kandidaten für die Isolation bei DB- oder Workload -Warteschlangenebenen.

Die elastische Skalierung wird von Metriken angetrieben, die Bereitstellung der Logik kann jedoch auch von gesteuert werden

Mieterplanebenen (z. B. kostenlos gegen Premium vs. Enterprise), die Quotenschwellen-, Ressourcenzuweisungs- und Failover -Prioritäten bestimmen.

Sicherheitsarchitektur

Authentifizierung und Autorisierung

- Authentifizierung: AWS Cognito kümmert sich um Benutzeridentität, Anmeldungsströme, Kennwortrichtlinien und Multi-Factor Auth (MFA). Alle JWTs enthalten eine unterschriebene

MieterAnspruch auf Geltungsanträge. - Genehmigung: Dienstleistungen erzwingen beides Rollenbasierte Zugriffskontrolle (RBAC) Und Durchsetzung der Richtlinien auf Mieterebene. Admin-Benutzer können feinkörnige Berechtigungen pro Rolle konfigurieren (z. B. Einschränkung der PO-Erstellung oder Aktienbewegungen).

- Service-to-Service-Auth: Backend-Dienste verwenden IAM-Rollen oder kurzlebige STS-Token, um Inter-Service-Anrufe zu authentifizieren und statische Anmeldeinformationen zu vermeiden.

Mieterdatenisolation

- In der App -Ebene: Jede Abfrage-, Mutation- und Geschäftslogikpfad wird mit dem Anrufer skopiert

Mieter. Middleware- oder Richtlinienschutzwächter in der App stellen sicher, dass auch nicht durch indirekte Beziehungen kein Cross-Temperner-Zugriff möglich ist. - In der DB -Schicht: Die Isolation auf Reihenebene wird über die erzwungen

MieterSpalte auf jeder gemeinsamen Tabelle. Zusätzliche Richtlinien für Sicherheitspostgreen (POSTGRESQL ROW-Level Security) können bei Bedarf für die doppelte Durchsetzung hinzugefügt werden.

Datenschutz

- Verschlüsselung im Transport: Alle API- und Datenbankverbindungen verwenden TLS 1.2+ standardmäßig durchgesetzt.

- Verschlüsselung in Ruhe: RDS-, S3-, DynamoDB- und Elasticache-Verschlüsselungsschlüssel verwenden KMS-verwaltete Verschlüsselungsschlüssel. Die sensiblen Dateien jedes Mieters (z. B. PO -PDFs) können separate KMS -Tasten über S3 Bucket -Objektverschlüsselungseinstellungen verwenden.

- Geheimnisse Management: Geheimnisse sind nie festcodiert – alle Token, API -Schlüssel und Anmeldeinformationen werden im AWS Secrets Manager mit engen IAM -Zugangskontrollen gespeichert.

Protokollierung und Überwachung der Prüfung

- Benutzeraktivitätsprotokolle: Jede Benutzeraktion (z. B. Erstellen einer PO, Anpassung von Aktien) ist mit Anmeldung angemeldet

Benutzer-ID,Mieterund Zeitstempel in einer zentralisierten Prüfprotokolltabelle. - API -Protokolle: CloudTrail- und API -Gateway -Zugriffsprotokolle erfassen IP-, Auth -Methoden und Metadaten an. Protokolle werden gefiltert und in CloudWatch und S3 weitergeleitet.

- Erkennung von Anomalie: GuardDuty- und AWS -Konfigurationsregeln Monitor für verdächtige Aktivitäten – z.

API -Sicherheit

- Drosselung: Das API-Gateway gilt eine Begrenzung der Mietrate, um DOS- oder Brute-Force-Versuche zu verhindern.

- Schema -Validierung: Anfragen werden am Rande Schema-validiert, um missgebildete Nutzlasten oder Injektionsvektoren zu verhindern.

- Cors & Header: Für den Zugang zu dem originen originen sind nur weiße Mieterdomänen zulässig. Strenge Header (HSTs, CSP usw.) werden über API -Gateway und Cloudfront erzwungen.

Bereits Design

- Prinzip der geringsten Privilegien: Jede Lambda, ECS -Aufgabe oder -Dienst spielt eine engmaschige Rolle – kein breiter Zugang zu nicht verwandten Mietern oder globalen Ressourcen.

- Isolation pro Tenant (optional): Für Hochrisiko- oder regulierte Mieter können Sie optional Workloads in separaten AWS-Konten oder VPCs mit AWS-Organisationen und SCP-Richtlinien isolieren.

Erweiterbarkeit und Wartbarkeit

Modulares Servicedesign

Das System folgt einer modularen, domänengesteuerten Architektur mit isolierten Servicegrenzen. Jeder Dienst besitzt seine Daten, seine Geschäftslogik und seine Verträge. Auf diese Weise können neue Teammitglieder an Bord an Bord sind, die Komponenten unabhängig voneinander ändern oder Funktionen ohne Regressionen erweitern.

- Domänenisolation: Die Dienste werden nach funktionalen Domänen (Inventar, Katalog, Bestellungen) gruppiert-keine gemeinsame Geschäftslogik oder Cross-Service-DB-Zugriff.

- Gemeinsame Bibliotheken: Gemeinsame Dienstprogramme (Protokollierung, Auth -Parsing, Schema -Validierung) werden in gemeinsame Bibliotheken, die pro Laufzeit versioniert sind (z. B..

@Inventory/Common). - Gut definierte APIs: Alle Servicegrenzen werden über OpenAPI (Rest) oder SDL (GraphQL) freigelegt. Diese entkoppelt die interne Implementierung aus externen Verträgen.

Plugin-freundliche Architektur

Mieter benötigen häufig eine Anpassung-sei es Unterstützung für einen regionalen Barcode-Standard, ERP-spezifische PO-Formatierung oder Lagerregeln. Anstelle einer Hardcoding-Logik in der Messen enthält die Plattform Erweiterungspunkte:

- Workflow -Haken: Definierte Triggerpunkte (z. B. “Nach dem Empfang von Aktien”, “Before PO Senden”) können mit Mietern registrierte Webhooks oder interne Plug-in-Handler anrufen.

- Benutzerdefinierte Felder: Metadatentabellen ermöglichen dynamische benutzerdefinierte Felder pro Entität (z. B. Fügen Sie SKUs für Modemieter „Farbe“ hinzu). Diese werden als JSONB mit Schemata pro Tenant gespeichert.

- Mieterkonfigurationsmotor: Ein SIDECAR-Dienst oder ein Memory-Cache bietet mieterspezifische Einstellungen, Umschaltflags und Einstellungen, die zur Laufzeit in Dienste eingebracht werden.

Code -Wartbarkeit

- Linie & Formatierung: Alle Repos erzwingen schönere, Eslint- oder gleichwertige statische Analysen. Baupipelines scheitern bei Verstößen.

- Code -Eigentum: Jeder Service verfügt über ein engagiertes Team oder Eigentümer. Der gemeinsame Code wird von den Kernbetreuern PR-Reviews überprüft, um Regressionen zwischen den Domänen zu vermeiden.

- Clean Code Standards: Die Dienstleistungen folgen solide Prinzipien, einer einzigen Verantwortung und der Abhängigkeitsinjektion, wo immer möglich.

Serviceversioning

- Interne APIs: Alle internen Service-zu-Service-Anrufe verwenden semantisch versionierte Endpunkte (

/V1/,/V2/) mit Rückwärtskompatibilität für mindestens eine Version. - GraphQL Schema: Verwendet Abwertung auf Feldebene, nicht harte Veränderungen. Clients werden alarmiert, bevor ein Feld oder Typ entfernt wird.

- Webhook -Verträge: Die Änderungen der wichtigsten Versionen an Webhook-Nutzlasten werden pro Mieter angelehnt und explizit in Liefervorschriften versioniert.

Dieser Ansatz stellt sicher, dass sich die Plattform weiterentwickeln kann – neue Funktionen hinzufügen, neue Branchen einbringen oder sich an aufkommende Technologie anpassen – ohne schmerzhafte Umschreiben oder eine weitläufige Komplexität.

Entwerfen Sie für langfristige Flexibilität?

Wenn Sie eine Multi-Mandanten-Plattform planen, die sich in Branchen, Feature-Sets und mieterspezifischen Workflows weiterentwickeln muss-können wir Ihnen zukunftssicher helfen.

Wenden Sie sich nach Architekturanleitung oder praktischer Unterstützung.

Leistungsoptimierung

Datenbankabfragesteuerung

- Mieterbewusste Indexierung: Alle hochverfälkten Tabellen (z. B.,,

Inventar,Bestellungen) werden unter Verwendung von Verbundtasten indiziert, die mit beginnen mitMieter. Dies gewährleistet einen schnellen Zugriff und bewahrt die logische Isolation. - Materialisierte Aussichten: Häufige berechnete Aggregate (z. B. Gesamtbestand pro SKU pro Lager) werden inkrementell vorkundig und aktualisiert.

- Analyse der Abfrageplan: PostgreSQL

ERKLÄRENDie Ausgabe wird in CI -Umgebungen regelmäßig verwendet, um Regressionen in Abfrageplänen bei Schemaänderungen zu fangen.

In-Memory Caching

- Heiße Lookups: Redis (über Elasticache) Caches, die üblicherweise auf Artikel wie Produktmetadaten, Zonenkarten oder Mietereinstellungen zugegriffen werden. TTLs variieren je nach Veränderlichkeit.

- Per-Tenant-Namespazierungen: Alle Cache -Tasten sind vorangestellt

Mieterum Kreuzungsblutungen zu verhindern. - Schreibstrategie: Für sich schnell ändernde Daten (z. B. Inventarmengen) wird Redis parallel zu DB -Schreibvorgängen aktualisiert, um die Lesungen schnell zu halten.

Asynchrische Verarbeitung und Batching

- Massenimportjobs: CSV- oder JSON -Importe (Produkte, Aktienzählungen) werden von Arbeitnehmern in Warteschlangen und verarbeitet in Chargen verarbeitet, um den Druck auf lebende APIs zu verringern.

- Webhook Fanout: Outbound-Integrationen werden asynchron mit Wiederholungslogik und DLQs behandelt, um zu vermeiden, dass Auftrags-Workflows bei Fehlern von Drittanbietern blockiert werden.

- Stapelversöhnung: Geplante Jobs vergleichen erwartete mit den tatsächlichen Aktien in Lagern und Protokolldiskrepanzen für die Benutzerüberprüfung – keine Laufzeit -Auswirkungen.

Ratenlimit- und API -Hygiene

- Drostern: Tenant: API -Gateway -Nutzungspläne erzwingen einen fairen Gebrauch und verhindern, dass überaktive Mieter die Leistung für andere verschlechtern.

- Antwortoptimierung: Pro Endpunkt werden nur erforderliche Felder zurückgegeben. Mit GraphQL können Clients minimale Datennutzlasten abrufen.

- Paginierung überall: Alle Listenendpunkte verwenden Cursor-basierte Pagination mit konsistenter Ordnung, um tiefe Scans und Zeitüberschreitungen zu verhindern.

Frontend -Performance -Überlegungen

- Faule Datenladen: Vermeiden Sie das Laden ganzer Datensätze – Frontend zieht paginierte Daten und fordert Details zur Nachfrage an.

- Statischer Inhaltsdach: UI -Assets werden an Cloudfront -Kantenorten vermittelt und zwischengespeichert. Builds sind nur beim Bereitstellen ungültig.

- Mieterbranding zur Laufzeit: Der Frontend zieht mandatspezifische Logos, Farben und Konfigurationen aus einem zwischengespeicherten API-Endpunkt, um pro-Mieterbau zu vermeiden.

Echtzeit UX ohne Echtzeitkosten

- Umfragen gegen Websockets: Die meisten Aktien- und Bestellaktualisierungen werden über kurze Umfragen aus kurzeraler Ventilat verarbeitet, die besser als persistentes Websocket-Infra skaliert werden.

- Push -Benachrichtigungen (optional): Bei kritischen Ereignissen (z. B. Lagerbestand) können SNS Warnungen für Mobilgeräte oder E -Mails auslösen – Dringlichkeit aus der Benutzeroberfläche.

Das Ziel: Fast UX, vorhersehbare Workloads, keine unerwarteten Spikes – und keine Feuerwehrübungen um 2 Uhr morgens, wenn ein großer Mieter Ihr System mit 10.000 SKU -Synchronisierung überflutet.

Teststrategie

Arten von Tests

- Unit -Tests: Alle Dienste halten eine hohe Testabdeckung der Einheiten bei, insbesondere in Bezug auf die Geschäftslogik (z. B. Regeln für die Bestandsanpassung, Übergänge des Bestellstaates).

- Integrationstests: Service-to-Service-Verträge, DB-Interaktionen und Warteschlangen-/Ereignisverarbeitung werden unter Verwendung der realen Infrastruktur in isolierten Testumgebungen getestet.

- End-to-End (E2E): Schlüsselmieter -Workflows (Empfangsbestand → Zuweisung → Erfüllung der Reihenfolge) werden über die Browserautomatisierung (z. B. Dramatiker oder Cypress) abgedeckt.

- Regressionssuiten: Snapshot-basierte Testfälle schützen vor Änderungen der Webhook-Nutzlasten, des GraphQL-Schemas oder der Erzeugung von Bericht.

Mieter-bewusstes Test

- Scoped Armaturen: Alle Testdaten werden mit eindeutig generiert

Mieters zur Validierung der Isolation über Abfragen, APIs und zwischengespeichernde Schichten hinweg validieren. - Multi-Mieter-Szenarien: CI führt Testsuiten über verschiedene Mieterkonfigurationen aus-kostenloser Plan, Premium, Multi-Warehouse usw.

- Sicherheitsgrenztests: Negative Tests bestätigen, dass Benutzer nicht auf Daten von einem anderen Mieter zugreifen oder mutieren können – sowohl bei Service- als auch bei DB -Schichten durchgesetzt werden.

CI -Pipeline -Tests

Jeder Service verfügt über eine eigene CI -Pipeline (Github -Aktionen, Gitlab CI oder Codepipipeline), die Folgendes umfasst:

- Lint → Einheit → Integration → Build Sequenz

- Schema -Validierung gegen OpenAPI/GraphQL -Verträge

- Docker -Bildscanning für Schwachstellen (z. B. trivy)

- Tagged Builds auslösen vollständige E2E -Ausführungen, bevor Sie zur Inszenierung bereitgestellt werden

Last- und Resilienztests

- Lasttests: Simulieren Sie mit K6 oder Locust die gleichzeitige Lagerhaus-Ops, die Bulk-PO-Importe und die Echtzeit-API-Hits. Konzentrieren Sie sich auf API -Gateway, DB -Schreibdurchsatz und Warteschlangenverarbeitung.

- Chaostests: Injizieren Sie einen Fehler in nachgeschaltete Systeme (z. B. ERP -API -Ausfall), um Wiederholung, Fallback und Alarmierungsverhalten zu validieren.

- Warteschlangensättigungstest:

Spannungs -SNS/Quadratmeter -Pipelines mit Tausenden von gleichzeitigen Ereignissen pro Mieter zur Validierung von Entkopplung und Parallelitätssicherheit.

Testumgebung Strategie

- Kurzlebige Umgebungen: Pull -Anfragen drehen Sie isolierte Vorschau -Umgebungen pro Zweig mit gesetzten Mieterdaten. Wird für Demos und manuelle QA verwendet.

- Gemeinsame Inszenierung: Multi-Tenant-Staging Env spiegelt die Produktion mit synthetischer Überwachung und Vertragstests kontinuierlich.

Das Testen in einem Mieter-System geht nicht nur um Korrektheit, sondern es geht darum, Grenzen durchzusetzen, Skalenannahmen zu validieren und zu beweisen, dass die Mieterdiversität die gemeinsame Infra nicht brechen wird.

DevOps & CI/CD

CI/CD -Pipeline -Struktur

Jeder Microservice und der Frontend (falls zutreffend) werden durch eine eigene CI/CD -Pipeline gesichert, die normalerweise mit Github -Aktionen, Gitlab CI oder AWS -Codepipeline implementiert wird. Die Kernschritte sehen so aus:

Git Push ↓ [CI] Lint- und statische Analyse ↓ [CI] Unit- und Integrationstests ↓ [CI] Docker Build und Scan ↓ [CD] Zum ECR übertragen ↓ [CD] Bereitstellung im Staging-Bereich (flüchtige Umgebung oder gemeinsam genutzt) ↓ (Manuelles oder automatisches Tor) [CD] In der Produktion bereitstellen (blau-grün oder Canary)

- Artefakte: Alle Builds generieren versionierte Docker -Bilder, statische Dateien (für SPA) und OpenAPI/GraphQL -Spezifikationen für die Änderung der Verfolgung.

- Rollback -Strategie: Tagged Releases sind innerhalb von Minuten mit der Bereitstellung der Bereitstellungsversion oder der ECS -Aufgabe Revisionsrollback reversibel.

Infrastruktur als Code (IAC)

- Werkzeug: Terraform wird verwendet, um AWS -Ressourcen bereitzustellen, die nach Modul organisiert sind (z. B.,,

api_gateway.tf

rds.tf,EventBridge.tf). - Zustand: Der Fernzustand wird in S3 mit staatlicher Sperre über DynamoDB gespeichert. Jede Umgebung (Dev, Staging, Prod) hat isolierte Statusdateien.

- Überschreibungen pro Tenant: Für Unternehmensmieter, die isolierte INFRA benötigen, werden umweltspezifische Variablen (z. B. dediziertes DB-Cluster) durch injiziert

terraform.tfvars.

Bereitstellungsstrategien

- Blue-Green-Bereitstellungen: Standardmethode für Backend -Dienste. Neue Versionen werden in einer Staging -Zielgruppe eingesetzt, und der Verkehr wird erst nach dem Bestehen der Gesundheitschecks verkürzt.

- Kanarische Veröffentlichungen: Wird für hochwirksame oder experimentelle Änderungen verwendet-z. B. neue Inventar-Versöhnungslogik-, die zuerst in einer Untergruppe von Mietern eingesetzt werden.

- Feature Flags: Die Feature-Rollout ist mit Launchdark oder einer benutzerdefinierten Umschaltungsmotor mandatbewusst. Aktiviert kontrollierte Rollouts, A/B-Tests oder Plan-basierte Feature-Gating.

Geheimnisse & Konfigurationsmanagement

- Geheimnisse: Mit AWS Secrets Manager verwaltet. Kurzlebige Token (z. B. STS) werden nach Möglichkeit zur Laufzeit erzeugt, um langfristige Geheimnisse zu vermeiden.

- Konfiguration: Per-Tenant-Konfiguration wird in DynamoDB gespeichert und zur Laufzeit in Redis zwischengespeichert. Die Konfiguration auf Umgebungsebene wird über Parameterspeicher oder ECS-Aufgabendefinitionen injiziert.

Entwicklererfahrung

- LOCAL DEV: Docker komponieren Dateien im Mimic Core Services (API, DB, Warteschlangen) mit gesetzten Testmietern. Frontend -Autokonfiguren basierend auf lokalen oder entfernten Mietereinstellungen.

- Werkzeug: Mit CLI -Tools können Ingenieure Testmieter, Simulation von Ereignissen oder Saatgutdaten, die manuelle Testvorbereitungszeit simulieren.

- Vorschauumgebungen: Jeder PR setzt eine kurzlebige Umgebung ein, die über eine eindeutige URL mit vorbereiteten Mieterdaten zugänglich ist. Wird für Designbewertungen und QA verwendet.

Die DevOps -Pipeline der Plattform ist so konzipiert, dass sie Geschwindigkeit, Sicherheit und Rollback -Einfachheit priorisieren. Ingenieure werden schnell geliefert, ohne Mieter zu brechen oder um 3 Uhr morgens aufzuwachen.

Wir haben Teams geholfen, von fragilen Skripten zu Pipelines für Produktionsgröße mit Zuversicht zu gelangen.

Überwachung und Beobachtbarkeit

Protokollierung

- Strukturierte Protokollierung: Alle Dienste senden strukturierte JSON -Protokolle mit Standardfeldern wie wie

Mieter,Request_id,

Service, UndSchwere. Dies ermöglicht die Filterung und das schnelle Debuggen auf Mieterebene. - Zentrale Aggregation: Protokolle von ECS, Lambda und API-Gateway werden in CloudWatch-Protokolle gestreamt und optional an einen Elchstapel (Elasticsearch/Kibana) oder an Datadog für Langzeitspeicher und Visualisierung weitergeleitet.

- PII Scrubbing: Middleware saniert sensible Felder vor der Protokollierung (z. B. Benutzer -E -Mails, Adressen, Zahlungsdaten) – Durchsetzung durch einen gemeinsam genutzten Protokollierungswrapper.

Metriken

- Anwendungsmetriken: Benutzerdefinierte Geschäftsmetriken wie „Bestellungen pro Mieter pro Stunde“, „Lagerbewegungslatenz“ und „fehlgeschlagene PO -Synchronisation“ werden über eingebettete Prometheus -Exporteure oder CloudWatch -eingebettete Metrikformat (EMF) freigelegt.

- Infrastrukturmetriken: Alle AWS-verwalteten Dienste (RDS, ECS, SQS) emittieren native CloudWatch-Metriken. Warnungen werden für Schwellenwerte auf CPU, Speicher, IOPS und Warteschlangenlänge definiert.

- Mieter -Isolationssignale: Metriken sind mit markiert mit markiert

MieteroderMieter_PlanLaut Nachbarn, Sättigungsmustern oder degradierten SLAs auf einer granularen Ebene nachzuweisen.

Verfolgung

- Verteilte Verfolgung: AWS-Röntgen- (oder Datadog APM, falls bevorzugt) verfolgt Anforderungsanforderungen für Dienste, Warteschlangen und DB-Anrufe. Jede Spur beinhaltet

MieterUndBenutzer-IDin Anmerkungen zur Rückverfolgbarkeit. - Korrelations -IDs: A

X-Request-IDDer Header wird durch alle Service -Hopfen weitergeleitet, wodurch es einfach ist, den Lebenszyklus einer Anfrage über Protokolle und Spuren hinweg zu verfolgen.

Dashboards

- Globale Dashboards: Systemweite Gesundheit, API-Latenz-Perzentile, Warteschlangenbetriebe, DB-Durchsatz und Fehlerraten anzeigen.

- Das Tenant-Dashboards: Generieren Sie optional mieterspezifische Ansichten (insbesondere für Unternehmensclients), die ihre Nutzungsmuster, das Fehlervolumen und die Systemleistung hervorheben.

Alarmieren

- Service -Warnungen: CloudWatch -Alarme oder Datadog -Monitore lösen auf hohen Fehlerraten, Zeitüberschreitungen oder Ressourcensättigung. Warnungen werden zu Lack-, Pagerduty- oder OpsGenie -Kanälen verlegt.

- Erkennung von SLO -Breach: Vordefinierte Ziele auf Service-Ebene (z. B.,,

99,9% Bestell -API -Verfügbarkeit) werden verfolgt und gemeldet. Verstöße erzeugen Tickets oder Postmortem -Trigger. - Erkennung von Anomalie: Die Erkennung von Cloudwatch -Anomalie überwacht die Nutzungskurven und Fahnen ungewöhnlicher Spitzen in Verkehr, Fehlern oder Ressourcenverbrauch pro Mieter.

Gesundheitskontrollen und Überwachung

- Lebendigkeits- und Bereitschaftssonden: ECS -Dienste entlarven

/HealthzEndpunkte für das Gesundheitsmanagement auf Containerebene. Lastbalancer und Bereitstellungsstrategien stützen sich auf diese für sichere Rollouts. - Überwachung von Drittanbietern: UPTIME-Roboter, Pingdom oder Statuscake-Monitor öffentliche Endpunkte, einschließlich Subdomänen und APIs mit Mietermarke.

- Status Seiten: Die Seite der öffentlichen Status (z. B. gehostet auf statusPage.io) zeigt Echtzeit-Verfügungen, Vorfälle und Systemmetriken an-nützlich für die Transparenz von Unternehmen.

In einem gemeinsam genutzten Mehrmietersystem ist die Beobachtbarkeit nicht optional. Es ist Ihre einzige Verteidigung gegen latente Insekten, Cross-Tenant-Regressionen und stille Verschlechterung.

Kompromisse und Designentscheidungen

Gemeinsames Schema gegen isoliertes Schema

- Entscheidung: Verwenden Sie a Sharked Schema, einzelne Datenbank Modell mit

Mieterdurch die Antrags- und Abfrageschicht durchgesetzt. - Warum: Dies ermöglicht ein einfacheres Schema-Management, vermeidet duplizieren Migrationen und erleichtert die Analyse des Cross-Tenanten. Es ist kostengünstig und im Maßstab operativ schlank.

- Kompromisse: Erfordert extreme Disziplin in Abfrage und Mieterfilterung. Fehler können zu Datenlecks führen. Schwere Mieter erfordern möglicherweise noch eine Leistungsisolation (behandelt durch Partitionierung oder Replikate).

PostgreSQL + DynamoDB Hybrid

- Entscheidung: Verwenden Sie PostgreSQL für relationale Konsistenz und komplexe Zusammenhänge. DynamoDB für Hochgeschwindigkeitsmetadaten/Konfigurationszugriff und verteilte Mietereinstellungen.

- Warum: Viele Entitäten (z. B. SKUS, Bestellungen) fordern relationale Logik. Mieterspezifische Einstellungen, Umschaltflags und Benutzerpräferenzen werden jedoch besser durch Schlüsselwertlesungen bedient.

- Kompromisse: Betriebsaufwand bei der Verwaltung von zwei Persistenzmotoren. Risiko von Desync, wenn die Schreiborchestrierung schlampig ist.

Ereignisgesteuerte Architektur

- Entscheidung: Verwenden Sie EventBridge + SNS/SQS für die entkoppelte, asynchronisierte Verarbeitung von Ereignissen wie Bestandsänderungen, PO -Quittungen und Webhooks.

- Warum: Hält die Dienste lose gekoppelt. Ermöglicht unabhängige Wiederholungen, horizontale Skalierung von Verbrauchern und eine einfachere Erweiterung über Event -Hörer.

- Kompromisse: Eventuelle Konsistenz. Die Beobachtbarkeit wird schwieriger-erfordert verteilte Verfolgung und Korrelations-IDs, um Multi-Hop-Flüsse zu debuggen.

Isolation mit mehreren Mietern und Mieter

- Entscheidung: Alle Mieter teilen sich standardmäßig Infra; Hochdurchsatz-Mieter können optional in der Datenbank- oder Warteschlangenschicht isoliert werden.

- Warum: Dies gleicht Kosten und Einfachheit ab. Die meisten Mieter rechtfertigen ihr eigenes Infra nicht. Enterprise-Mieter, die dies tun, können weiterhin über konfigurierte Überschreibungen herausgearbeitet werden.

- Kompromisse: Fügt Komplexität bei der Bereitstellung und Bereitstellung von Logik hinzu. Nicht alle Dienste sind sich der Isolation bewusst – müssen bessere Werkzeuge benötigen, um Ausnahmen sauber zu bewältigen.

GraphQL vs Rest

- Entscheidung: Verwenden Sie Ruhe für interne Serviceanrufe. GraphQL für externe APIs, die von Frontenden oder Mietersystemen konsumiert werden.

- Warum: Rest vereinfacht die Serviceabteilung und -dokumentation. GraphQL gibt Mietern Flexibilität bei der Abfrage komplexer Datenformen (z. B. verschachtelte Aktienansichten).

- Kompromisse: GraphQL fügt Lernkurve und Komplexität über Berechtigungen, Pagination und Schemaentwicklung hinzu. Benötigt Gateway Orchestration und strenge Wachen auf Feldebene.

Plugin -Haken gegen festcodierte Logik

- Entscheidung: Fügen Sie die Unterstützung von Webhook/Plugin-Hook zu den wichtigsten Workflows hinzu, anstatt die Logik der Mieterung zu harten.

- Warum: Gibt Flexibilität, ohne If-ELSE-Leitern pro Mieter zu erstellen. Hält Core sauber und ermöglicht eine benutzerdefinierte Logik, sich unabhängig voneinander zu entwickeln.

- Kompromisse: Plugins können versagen oder eine Latenz einführen. Sie benötigen Leitplanken – Auszeitlimits, Wiederholungen und sichere Fallback -Logik.

Was wurde absichtlich vermieden

- Standardmäßig DBs pro Tenant: Zu kostspielig, langsam zur Verfügung, schwer zu pflegen. Nur für VIP -Kunden reserviert.

- Echtzeit-Websockets: Aufgeschoben für V2 – Umfragen und Push -Benachrichtigungen decken die meisten Bedürfnisse ab, ohne anhaltende Sockel -Infra und Skalierungskomplexität zu erfordern.

- Hartes Multi-Region: Begonnen mit Ein-Region-HA + -Backups. Multi-Region-Schreib- und Datenaufenthaltsrouting erfordern eine stärkere Segmentierung des Mieters-bis erforderlich.

Jede Entscheidung wurde mit dem Berücksichtigung von Größenordnung, Teamgeschwindigkeit und Mieterdiversität getroffen. Das System ist absichtlich flexibel, aber nicht übergieft.

Was diese Architektur richtig macht

Bei der Gestaltung einer Multi-Tenant-Inventar-Management-Plattform geht es nicht nur darum, Kästchen auf der Verwendung von AWS-Service zu ticken. Es geht darum, Skala, Flexibilität und Sicherheit für eine Vielzahl von Kunden zu orchestrieren, die alle gemeinsame Infrastrukturen durchlaufen.

Diese Architektur trifft das Gleichgewicht zwischen Kosteneffizienz und Mieterisolation. Es ermöglicht kleine und mittelständische Kunden, ohne Reibung mit Enterprise-Riesen zu koexistieren. Bei Bedarf strukturiert es – Servicegrenzen, RBAC, Ereignisverträge -, behält jedoch Raum für organische Wachstum über Plugins, Konfigurationsüberschreibungen und asynchronisierte Arbeiter.

Einige der stärksten Aspekte des Designs:

- Streng, erzwungen Mieterdatenisolation In jeder Ebene – von der Datenbank über API bis hin zu Protokollen.

- Robust ereignisgesteuertes Rückgrat Für Erweiterbarkeit und Entkopplung.

- Modulare Service -Architektur mit sauberen Bereitstellungsgrenzen und Versioning.

- Flexibler Mietmodell – standardmäßig geteilt, bei Bedarf isoliert.

- Entwickler-First CI/CD-Pipeline mit Testumgebungen und Feature-Flags.

Natürlich ist kein System statisch. Was heute solide ist, könnte morgen unter einer 10 -fachen Skala oder einem neuen Anwendungsfall brechen. Bereiche, die Sie beim Wachsen im Auge behalten können:

- Ereignisblähung: Zu viele Zuhörer oder unklare Verträge führen schließlich zu einer Drift oder einer unbeabsichtigten Kopplung.

- Analytics Scale: Mehr Mieter bedeuten mehr Abfragerauschen – Segmentanalytische Workloads von operativen.

- Globale Expansion: Sie müssen sich schließlich mit Multi-Region, Latenzmietern und Datensouveränitätsgesetzen befassen.

Die Stiftung jedoch? Felsenmassiv. Diese Architektur skaliert linear, unterstützt die Beweglichkeit und lässt Ihr Team zuversichtlich bauen – und gibt den Mietern das Gefühl eines Systems, das nur für sie gebaut wurde.

Benötigen Sie Hilfe bei der Architektie von etwas Ähnlichem?

Egal, ob Sie ein neues SaaS -Produkt auf den Markt bringen, einen älteren Monolithen modernisieren oder um Tausende von Mietern zu unterstützen – wir können dazu beitragen, es richtig zu gestalten.

Wenden Sie sich an, um über Multi-Messen, AWS und saubere Architektur zu diskutieren.

Häufig gestellte Fragen (FAQs)

1. Wie kann man Multi-Mieter-SaaS bauen?

Um eine SaaS-Plattform mit mehreren Mandanten zu erstellen, beginnen Sie mit einem klaren Mietmodell (Shared DB, Isolated DB oder Hybrid), implementieren Sie die Authentifizierung und Autorisierung von Mietern und entwerfen Sie Ihre Dienste, um strenge Mietergrenzen durchzusetzen. Verwenden Sie Infrastruktur wie AWS Cognito, API Gateway und IAM für Identitätskontrolle und Partitionsdaten mit a Mieter Über Ihr Schema. Eine gut strukturierte, modulare Architektur gewährleistet die Skalierbarkeit und die Erweiterbarkeit auf Mieterebene.

2. Wie erstelle ich eine Multi-Mandanten-Datenbank?

Eine Datenbank mit mehreren Mietern kann mit einem von drei Mustern erstellt werden: Shared Schema (alle Mieter in denselben Tabellen, skopiert von von Mieter), Schema-per-Tenant (jeder Mieter hat sein eigenes Schema) oder Datenbank pro Tenant. Für SaaS im Maßstab wird das Shared Schema-Modell häufig für Kosteneffizienz und betriebliche Einfachheit bevorzugt. Verwenden Sie zusammengesetzte Indizes, RLS-Ebene (Zeilenebene) und den Zugriff auf den Scoped-Abfrage zur Durchsetzung der Mieterisolation.

3. Wie erstelle ich eine mandantenfähige SaaS-basierte Anwendung im Microservice?

So erstellen Sie eine Multi-Mieter-SAAS-Anwendung mit Microservices, definieren Sie klare Servicegrenzen (Inventar, Bestellungen, Abrechnung), machen Sie Dienstleistungen zu Staurlos und setzen Sie die Isolation von Mietern auf der Daten- und Serviceschicht durch. Jeder Mikroservice sollte validieren Mieter im Anforderungskontext und vermeiden Sie den Zugang zu dem Mieter. Verwenden Sie einen gemeinsam genutzten AUTH-Anbieter (z. B. AWS Cognito), ein Mieter-bewusstes Routing und asynchronen Messaging (wie SNS/SQS), um Flüsse zu entkoppeln.

4. Was sind die 4 Arten von Bestandsverwaltungssystemen?

Die vier Haupttypen von Inventarmanagementsystemen sind: (1) Perpetual Inventory, die in Echtzeit aktualisiert; (2) periodisches Inventar, in Intervallen aktualisiert; (3) Barcode-basierte Systeme, die im Einzelhandel und in der Lagerung eingesetzt werden; und (4) RFID-basierte Systeme, die Tags und Sensoren verwenden. Moderne SaaS -Plattformen mischen oft mehrere Typen, abhängig von den Anforderungen der Industrie.

5. Können Sie SaaS ohne Codierung bauen?

Ja, es ist möglich, ein grundlegendes SaaS-Produkt ohne Codierung mit No-Code-Plattformen wie Blasen, Gleit oder Outsystemen zu erstellen. Für skalierbare, sichere, merktere SaaS (insbesondere die Inventar-, ERP- oder Logistik-Workflows) ist der benutzerdefinierte Code von wesentlicher Bedeutung. No-Code eignet sich hervorragend für MVPs, aber Systeme für Produktionsgrade erfordern eine architektonische Kontrolle.

6. Was ist die beste Architektur für Multi-Mieter-SaaS auf AWS?

Die beste AWS-Architektur für SaaS mit mehreren Mietern umfasst eine Kombination aus API-Gateway, AWS Cognito, ECS/Lambda-Diensten, RDS für strukturierte Daten, DynamoDB für Metadaten und S3 für die Objektspeicherung-All-Scoped pro Mieter. Verwenden Sie EventBridge und SNS/SQS für die asynchronisierende Verarbeitung und CloudWatch für die Beobachtbarkeit.

7. Wie isolieren Sie Mieterdaten in einer gemeinsam genutzten Datenbank?

Mieterdaten werden in einem gemeinsam genutzten Schema mit a isoliert MieterSpalte in jeder Zeile, erzwungen über Wachen auf Anwendungsebene, Datenbankindizes und optional postGresql-Zeilen-Level-Sicherheit (RLS). APIs und Dienste müssen immer Abfragen an den authentifizierten Mieter abrufen.

8. Wie gehen Sie mit Mieter-spezifischen Konfiguration in SaaS um?

Speichern Sie mieterspezifische Konfigurationen (z. Verwenden Sie einen Konfigurationsdienst oder einen In-Memory-Cache, um dies zur Laufzeit in den Diensten zu injizieren. Dies ermöglicht Anpassungen pro Mieter ohne Gabelcode.

9. Welche CI/CD-Pipeline ist am besten für Multi-Mieter-Plattformen geeignet?

Die beste CI/CD-Pipeline für SaaS mit mehreren Tenanten umfasst isolierte Build/Test-Workflows pro Service, Testumgebungen, die von Mietern vertraut sind, Kanarische Bereitstellungen und Feature-Flags. Tools wie GitHub Actions + Terraform + ECR + ECs bieten eine robuste Grundlage.

10. Wie skalieren Sie eine SaaS-Anwendung mit mehreren Mietern?

Skalieren Sie horizontal, indem Dienste konstantiert werden, Datenbanken partitioniert und über ereignisgesteuerte Muster entkoppelt werden. Verwenden Sie die Ratenlimits pro Mieter, zwischen den Schichten und lesen Sie Repliken. Für schwere Mieter isolieren Sie auf DB- oder Warteschlangenebene.

Testimonials: Hear It Straight From Our Customers

Our development processes delivers dynamic solutions to tackle business challenges, optimize costs, and drive digital transformation. Expert-backed solutions enhance client retention and online presence, with proven success stories highlighting real-world problem-solving through innovative applications. Our esteemed clients just experienced it.