Introduzione

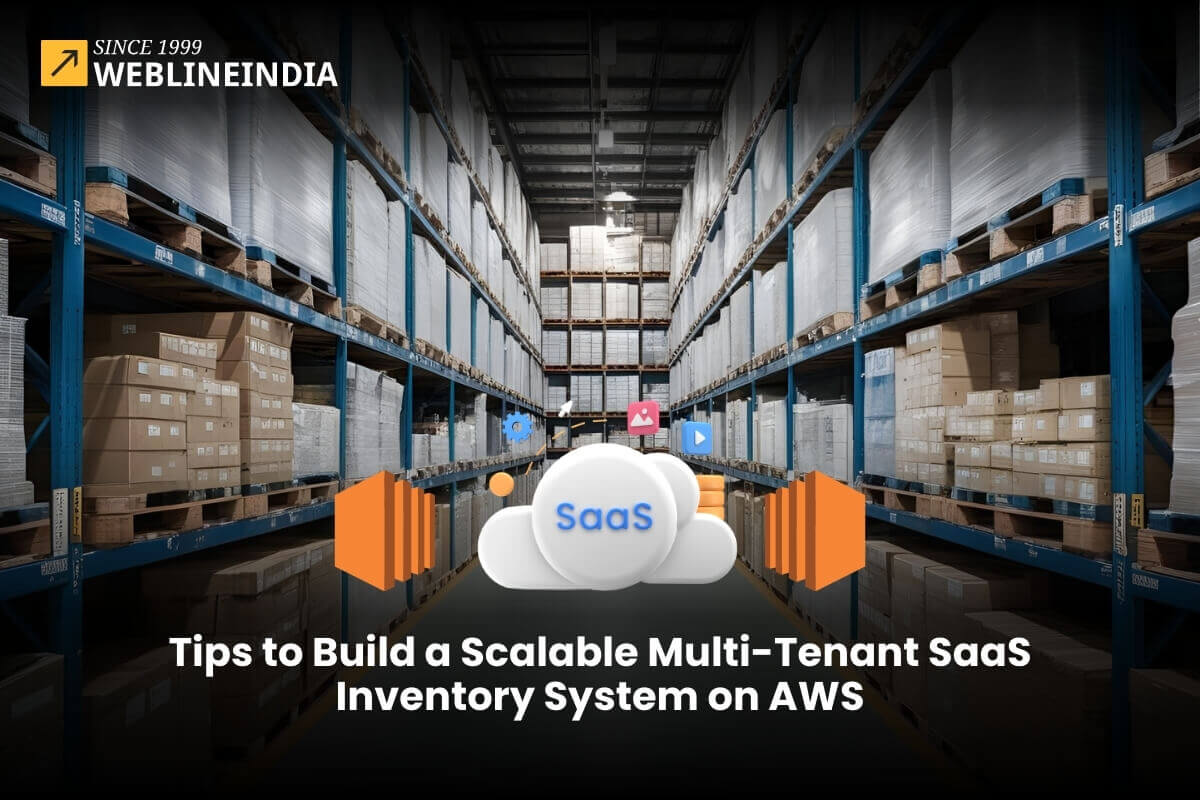

I sistemi di gestione delle inventari si sono evoluti da semplici fogli di calcolo in piattaforme complesse e integrate che gestiscono il monitoraggio delle scorte in tempo reale, il coordinamento dei fornitori, l’automazione del magazzino e l’analisi. Nel mondo digitale di oggi, le piattaforme di inventario con sede a SaaS non devono solo scalare per supportare migliaia di clienti, ma anche mantenere un rigoroso isolamento, sicurezza e disponibilità dei dati. È qui che la multi-tenancy diventa un punto di svolta.

Questa guida all’architettura esplora come progettare un robusto, scalabile e sicuro piattaforma di gestione dell’inventario multi-tenant su AWS. Il sistema è creato per i fornitori di SaaS che servono più aziende di vendita al dettaglio, produzione o logistica, ognuna con i propri utenti, magazzini, cataloghi e flussi di lavoro.

Le aziende moderne richiedono Visibilità in tempo reale, alta disponibilità e agilità operativa. Ciò significa che il backend deve ridimensionare perfettamente, supportare la logica personalizzata per inquilino e integrare con i sistemi ERP, spedizione e pagamento esterni. Gli inquilini si aspettano regole di business configurabili, accesso basato su ruoli e analisi di utilizzo, il tutto senza compromettere le prestazioni.

La multi-tenancy aggiunge un altro livello di complessità. Richiede un’attenta progettazione attorno ai modelli di locazione (raggruppati contro isolati), infrastrutture condivise, confini di sicurezza e politiche di ridimensionamento. E quando lo mescoli con requisiti specifici dell’inventario-come soglie di serie, versioni di versioni SKU, ordini di acquisto e mappatura della zona di magazzino-le cose possono diventare pelose.

Questa guida suddivide come costruire una tale piattaforma da zero utilizzando i servizi nativi AWS e i principi di progettazione testati in battaglia.

Ci immergeremo in profondità in modelli di locazione, partizionamento dei dati, architettura API, strategie di distribuzione e leve di scalabilità-con scenari del mondo reale e approfondimenti di implementazione cotti.

Requisiti di sistema

Requisiti funzionali

- Multi-tenancy: Supportare più organizzazioni di inquilini con isolamento logico e funzionalità configurabili.

- Gestione dell’inventario: Traccia prodotti, SKU, livelli di scorta, numeri batch, date di scadenza e posizioni (magazzino, zona, bin).

- Logistica in entrata e in uscita: Gestisci ordini di acquisto, ricezione, ordini di vendita e flussi di lavoro di adempimento.

- Controllo degli accessi basato sul ruolo (RBAC): Definire le autorizzazioni granulari per gli utenti (ad es. Warehouse Manager, Agente di acquisto, Admin).

- Registrazione dell’audit: Acquisisci e memorizza una cronologia completa di movimenti di scorta, azioni dell’utente e chiamate API.

- API-First: Esporre tutte le operazioni tramite API REST/GraphQL per l’integrazione con ERP, fornitori di spedizioni e frontend di e-commerce.

- Notifiche in tempo reale: Avvisi di attivazione per soglie di scorta, modifiche allo stato dell’ordine ed eventi di sistema.

- Reporting & Analytics: Fornire dashboard, KPI (ad es. Turns, tasso di riempimento) e report esportabili per ciascun inquilino.

Requisiti non funzionali

- Scalabilità: Deve ridimensionare in orizzontale per gestire carichi di lavoro degli inquilini variabili, picchi stagionali e crescita del volume dei dati.

- Alta disponibilità: Target 99,99% di uptime SLA con failover, backup e architettura resiliente.

- Sicurezza: Applicare il rigoroso isolamento dei dati degli inquilini, l’archiviazione crittografata, le API sicure e le politiche di accesso per tenant.

- Osservabilità: Fornire registrazione centralizzata, metriche e tracciamento distribuito attraverso i confini degli inquilini.

- Configurabilità: Consenti agli inquilini di personalizzare flussi di lavoro, regole aziendali e configurazioni a livello di campo senza influire sugli altri.

- Efficienza dei costi: Ottimizza l’utilizzo delle risorse attraverso i servizi condivisi ove possibile senza compromettere l’isolamento o le prestazioni.

- REACCHIO GLOBALE: Supportare le distribuzioni multi-regioni per i clienti globali con considerazioni sulla residenza dei dati.

Vincoli

- NATIVO CLOUD: Deve utilizzare i servizi gestiti da AWS ove possibile per ridurre le spese generali.

- Distribuzioni zero tempi di inattività: Tutti gli aggiornamenti devono supportare strategie di rotolamento o blu-verde per evitare interruzioni.

- Nessun limite di inquilini duri: L’architettura non deve assumere un numero fisso di inquilini o identificatori con codice concreto.

Ipotesi chiave

- Ogni inquilino ha dati aziendali isolati, ma condivide i servizi di piattaforma di base (autenticazione, messaggistica, motore del flusso di lavoro).

- Alcuni inquilini possono avere requisiti personalizzati (ad es. Formati con codice a barre, mappature ERP), che il sistema deve supportare tramite punti di estensione.

- La maggior parte delle interazioni sarà guidata da API-API, sia da app di frontend o sistemi esterni.

- Gli inquilini variano di dimensioni – dalle startup che gestiscono un singolo piccolo magazzino ai clienti aziendali con decine di strutture.

Usa caso / scenario

Contesto aziendale

Una società SaaS sta costruendo una piattaforma di gestione dell’inventario per servire più clienti in settori di vendita al dettaglio, distribuzione e produzione. Questi clienti – gli inquilini – hanno bisogno di un sistema unificato per gestire l’inventario attraverso i magazzini, tracciare il movimento delle scorte e semplificare l’adempimento degli ordini.

Ogni inquilino opera in modo indipendente, spesso con flussi di lavoro unici, cataloghi di prodotti e requisiti di conformità. Per esempio:

- Inquilino a è un marchio di abbigliamento DTC con due magazzini e un’integrazione Shopify. Hanno bisogno di sincronizzazione dell’inventario in tempo reale e metriche di realizzazione rapida.

- Inquilino b è un grossista regionale che gestisce migliaia di SKU con date di scadenza, che richiede strategie FIFO/FEFO e automazione degli ordini di acquisto.

- Inquilino c è un distributore di elettronica globale con dozzine di magazzini, scansione dei codici a barre e una stretta integrazione con ERP Netsuite e API FedEx.

La piattaforma deve ospitare questa diversità senza duplicare il codice o l’infrastruttura. Ogni inquilino ottiene l’isolamento logico dei dati, la personalizzazione del marchio e l’accesso a un ecosistema condiviso di API, integrazioni e componenti dell’interfaccia utente.

Utenti e ruoli

Gli utenti attraversano più funzioni lavorative all’interno dell’organizzazione di ciascun inquilino:

- Operatori di magazzino: Eseguire la ricezione, i trasferimenti, la raccolta e il conteggio del ciclo tramite scanner di tablet o codici a barre.

- Agenti di acquisto: Crea e traccia POS, monitora gli SLA del fornitore e gestisci le soglie di riordino.

- Team di vendita: Visualizza la disponibilità di inventario in tempo reale e coordina la realizzazione dell’ordine dei clienti.

- Amministratori: Gestisci utenti, autorizzazioni, chiavi API e flussi di lavoro personalizzati nell’ambito degli inquilini.

Modelli di utilizzo

- Traffico API: Pesante traffico di lettura durante l’orario di lavoro; Le integrazioni in tempo reale con vetrine ed ERP guidano una concorrenza API elevata.

- Ops di magazzino: Gli scanner e i dispositivi portatili emettono comandi di movimento a stock a fuoco rapido con aspettative di latenza sub-secondo.

- Lavori batch: Lavori notturni per riconciliare l’inventario, sincronizzare con sistemi esterni e generare rapporti di rifornimento.

- Uso multi-regione: Alcuni inquilini operano in APAC, altri in Nord America o in Europa, che richiedono la gestione del fuso orario e il supporto della località dei dati.

Questo livello di multi-tenancy combinato con profili di carico di lavoro variabili richiede un design sia elastico che tollerante alle guasti, dando agli inquilini la sensazione di un’istanza isolata senza la sovraccarico della duplicazione effettiva delle infrastrutture.

Hai bisogno di una piattaforma simile?

Costruire una piattaforma SaaS consapevole degli inquilini con logica configurabile e prestazioni di livello industriale non è banale.

Se stai cercando di progettare o ridimensionare un sistema di inventario multi-tenant come questo, Parliamo. Abbiamo creato piattaforme simili tra logistica, vendita al dettaglio e produzione: possiamo aiutarti a architetto bene.

Architettura di alto livello

Panoramica

Al centro di questo design c’è un Modello di infrastruttura condiviso logicamente isolato -Gli inquilini condividono i servizi di calcolo, archiviazione e piattaforma, ma l’accesso è ammirato per i dati specifici degli inquilini. Usiamo componenti nativi AWS per mantenere l’architettura cloud-agnostica, automatica e resiliente. Gli inquilini interagiscono con il sistema attraverso un gateway API unificato, che percorre le richieste ai servizi consapevoli degli inquilini.

L’autenticazione è centralizzata, mentre la logica aziendale e i servizi di dati sono orizzontalmente scalabili, apolidi ed eventi, se del caso.

Progettazione del database

Modello di locazione

Questa piattaforma utilizza un Modello multi-tenant poold con schema condiviso In PostgreSQL per i dati operativi e DynamoDB per un rapido accesso ai metadati specifici dell’inquilino o alla configurazione dinamica. Ogni record in tabelle condivise include un fileinquilino_idCome parte della sua chiave primaria o composita, garantire l’isolamento logico dei dati.

Questo modello consente il ridimensionamento orizzontale, semplifica le operazioni e riduce i costi di infrastruttura per locazione, preservando al contempo il controllo di accesso, il backup e la revisione contabilità a livello di inquilini.

Panoramica delle entità-relazioni

Di seguito è riportato un ERD concettuale di alto livello di entità chiave:

- Inquilino: Memorizza i metadati per ciascun cliente (ad es. Nome, piano, limiti).

- Utente: Collegato a un inquilino, con ruoli e preferenze RBAC.

- Magazzino: Un inquilino può avere molti magazzini, ognuno con zone e bidoni.

- Prodotto: Entità a livello di sku, con attributi come codice a barre, peso, politica di scadenza.

- Inventario: Voci di scorta con quantità, ID batch, posizione (zona/cestino) e percorso di audit.

- Ordinazione d’acquisto E Ordine di vendita: Flussi di documenti Monitoraggio della logistica in entrata e in uscita.

- Movimento stock: Registri ogni modifica nello stato di scorta: trasferimento, raccolta, ricevere, ecc.

Ecco un diagramma ER semplificato:

Tenant ─────┐

├───< User

├───< Warehouse ──< Zone ──< Bin

├───< Product

├───< PurchaseOrder ──< PurchaseOrderItem

├───< SalesOrder ─────< SalesOrderItem

└───< Inventory ───────< StockMovement

Schemi della tabella chiave (PostgreSQL)

Creare tabella inquilino (ID chiave primaria uuid, nome Nome NOT NULL, Testo di piano, creato_at Timestamp ora ()); Crea prodotto tabella (id Uuid Key Primary, Tenant_id Uuid Not Null, Sku Text non Null, Nome Testo non NULL, Attributi JSONB, is_active Boolean Default True, Foreign Key (Tenant_ID) Riferimenti inquilino (ID)); Crea un inventario della tabella (ID Uuid Key Primary, tenant_id Uuid non null, Product_id Uuid non null, warehouse_id uuid non null, bin_id uuid, quantità intero non null, batch_id text, espiration_date data, updated_at timestamp ora () straniera (tenant_id) inquilino (id));DynamoDB integra questo memorizzando impostazioni per tenant, limiti di velocità API, mappature del campo personalizzate e configurazione dinamica. Schema chiave di esempio:

PK: Tenant# SK: ImpostazioniStrategie multi-tenancy

- Isolamento dei dati: Applicato a livello di applicazione e query – tutti in cui le clausole includono

inquilino_id. Le query sono protette tramite un ORM o un costruttore di query che applicano l’accesso con ambito. - Pooling di connessione: RDS Proxy gestisce il ridimensionamento della connessione per servizio con l’auth autentica con sede a IAM; Non vengono mantenute connessioni specifiche degli inquilini.

- Ottimizzazione delle query: Tutte le tabelle di frequente accessibile hanno indici compositi come

(Tenant_id, sku)O(Tenant_id, Warehouse_ID).

Partizionamento e replica

PostgreSQL utilizza il partizionamento dichiarativo (per inquilino o magazzino, a seconda del modello di accesso) per le tabelle ad alto volume come

inventarioE stock_movement. Ciò mantiene le partizioni piccole e accelera le scansioni e le eliminazioni della gamma.

Per l’analisi, Redshift o Athena possono essere utilizzati per eseguire domande incrociate o per tenant sulle esportazioni S3 sincronizzate dal magazzino.

La replica (replica di lettura tramite RDS) supporta la separazione di scale di lettura e analisi. I backup sono eseguiti per cluster, ma le esportazioni consapevoli degli inquilini possono essere attivate notturne per le politiche di conservazione specifiche del cliente.

Design dettagliato dei componenti

1. Livello dati

Il livello di accesso ai dati è consapevole degli inquilini per progettazione. Ogni domanda include il inquilino_idFiltro, applicato tramite l’astrazione del middleware o del repository (a seconda del framework).

- Strategia ORM: I servizi sostenuti da Postgres utilizzano sequelis (node.js) o sqlalchemy (Python) con sessioni con ambito con contesto di inquilino.

- Convalida: La convalida dello schema (ad es. Con lo schema ZOD, JOI o JSON) si verifica prima che i dati colpiscano il database, importante per garantire che la configurazione per tenant non venga violata.

- Wrapper di accesso ai dati: Tutte le domande passano attraverso un DAL comune che inietta filtri degli inquilini e RBAC a livello di colonna, ove applicabile.

2. Livello dell’applicazione

L’applicazione è suddivisa in microservizi per dominio – ad es. Servizio di inventario, ordini-servizio,Servizio del catalogo, ecc. Ogni servizio è apolide e distribuibile in modo indipendente.

- Runtime: ECS Fargate o Lambda, a seconda del profilo del carico di lavoro. Opsful Ops (ad es. Sincronizzazione batch di grandi dimensioni) preferiscono le EC; Le apri in tempo reale si inclinano verso Lambda.

- Struttura: FASTIFY (node.js) o pallone (python) per servizi HTTP leggeri; Nestjs o stivale a molla per servizi strutturati a dominio.

- Stile API: Riposa per i servizi interni, GraphQL per le API rivolte agli inquilini che necessitano di query flessibili.

- Sicurezza: Tutte le richieste API portano un JWT firmato

inquilino_idnelle affermazioni. La limitazione della tariffa viene applicata per inquilino tramite piani di utilizzo del gateway API.

Diagramma di dipendenza dal servizio

+------------------+

| API Gateway |

+--------+---------+

|

+--------------+--------------+

| |

+---------------+ +------------------+

| Auth Service | | Tenant Resolver |

+---------------+ +--------+---------+

|

+--------------------------+-----------------------------+

| | |

+--------------+ +------------------+ +-------------------+

| Catalog Svc |<----->| Inventory Svc |<------->| Order Svc |

+--------------+ +------------------+ +-------------------+

|

+--------------------+

| Stock Movement Svc |

+--------------------+

Ogni servizio comunica tramite REST HTTPS o GRPC leggero, con SNS + SQS o Eventbridge per trigger asincroni come aggiornamenti di scorta, modifiche allo stato dell’ordine o avvisi a bassi stock.

3. Livello di integrazione

- Messaggistica asincrona: EventBridge per eventi di piattaforma interna (ad es. Stock_moved, ordine_placed). SNS/SQS per flussi di lavoro attivati dagli inquilini come WebHook Delivery o ERP Syncs.

- API esterne: Stripe (per fatturazione), shopify/magento (per la sincronizzazione dell’inventario), netSuite (per unione finanziaria/inventario). Ognuno è avvolto in un adattatore e una tariffa limitata dall’inquilino.

- Webhooks: URL Webhook per tenant memorizzati nelle tabelle di configurazione. Le consegne vengono riportate con backoff esponenziale tramite code di SQS Dead-Letter.

4. Layer UI (frontend saas opzionale)

Se la piattaforma viene fornita con un’interfaccia utente ospitata, è un’app React/Next.js distribuita tramite Amplify o S3 + CloudFront, avviata con il marchio dell’inquilino in fase di esecuzione.

- Auth: Usa l’accesso ospitato con cognito o lo incorpora nella spa.

- RBAC: Controlla a quali schermi e campi possono accedere agli utenti. Autorizzazioni memorizzate nelle affermazioni JWT.

- Visualizzazioni multi -warehouse: Supporta il bordo tra le strutture, le zone o le gerarchie bidoni.

Hai bisogno di un’architettura personalizzata come questa?

Se stai progettando un prodotto SAAS con servizi consapevoli degli inquilini, flussi guidati da eventi o complessità a livello di magazzino, possiamo aiutare l’architetto, scala o modernizzare il tuo backend.

Mettiti in contatto per discutere degli obiettivi di progettazione del sistema.

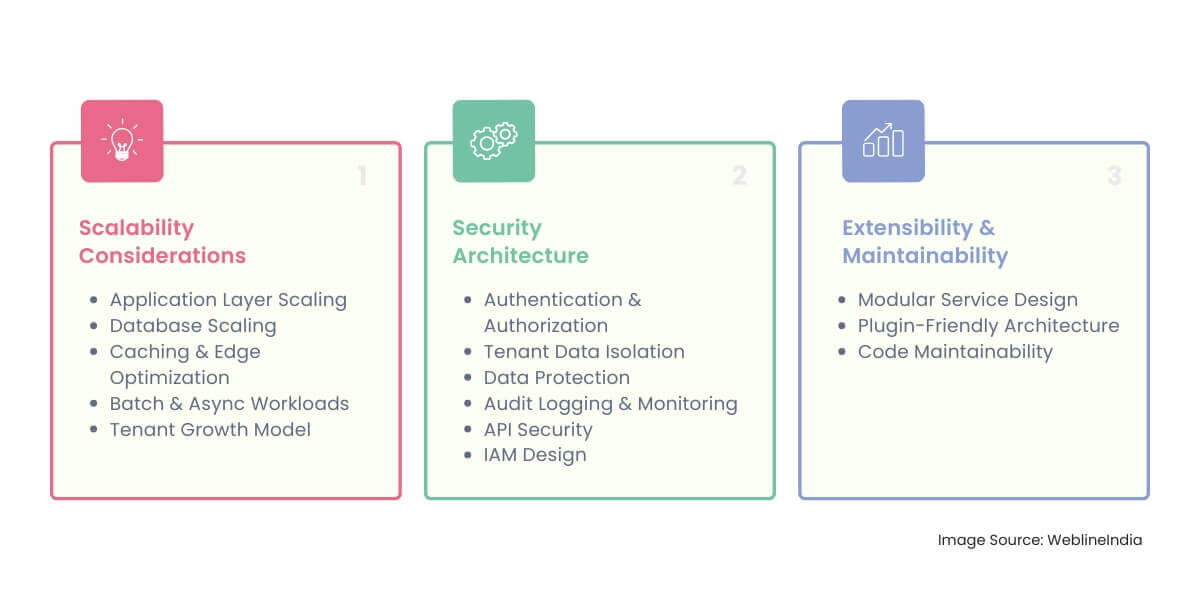

Considerazioni sulla scalabilità

Ridimensionamento del livello dell’applicazione

- Servizi apolidi: Tutti i servizi principali sono apolidi e scalabili orizzontalmente. ECS Fargate Services su vasta scala in base alla CPU o alle soglie di memoria. Scala dei servizi Lambda per concorrenza con limiti specifici degli inquilini morbidi e difficili.

- Attrezzatura per tenant: API Gateway impone i limiti di tasso specifici degli inquilini utilizzando i piani di utilizzo. Ciò protegge le infrastrutture condivise da vicini rumorosi.

- Fanout guidato dagli eventi: Gli aggiornamenti di inventario e gli eventi dell’ordine vengono emessi su EventBridge, consentendo a più servizi a valle (ad es. Reporting, registrazione di audit, integrazioni) di consumare eventi in modo indipendente senza accoppiamento.

Ridimensionamento del database

- Leggi le repliche: RDS utilizza repliche di lettura per scaricare le query di analisi e reporting. Le query del percorso dei servizi alle repliche utilizzando la logica di scissione di lettura/scrittura.

- Partizionamento: Tavoli ad alto volume come

inventarioEstock_movementsono partizionati dainquilino_idOWarehouse_id, a seconda dei modelli di accesso. - Pooling di connessione: Il proxy RDS viene utilizzato per gestire i limiti di connessione, particolarmente importante in ambienti a base di lambda con rapide invocazioni di spiking.

- Sharding (opzionale): Per gli inquilini di grandi dimensioni, può essere introdotto in seguito frammenti incrociati in seguito, distribuendo alcuni inquilini ad alto volume a cluster di schemi dedicati.

Caching e ottimizzazione dei bordi

- Caching Redis: AWS Elasticache (Redis) viene utilizzato per memorizzare nella cache la configurazione statica o frequentemente accessibile (ad es. Cataloghi di prodotti, zone di magazzino). Le chiavi sono prefissate con

inquilino_idper prevenire le collisioni. - Cloudfront: Per le risorse dell’interfaccia utente e le risposte API che sono sicure da cache (ad es. Ricerca del prodotto), Cloudfront migliora i tempi di risposta e riduce il carico di origine.

Carichi di lavoro batch e asincroni

- Decottamento di lavori pesanti: La riconciliazione dell’inventario, i caricamenti in blocco e le esportazioni notturne vengono elaborate in modo asincrono tramite lavoratori Lambda o Fargate innescati con SQS.

- Code consapevoli degli inquilini: Gli inquilini ad alto volume possono essere assegnati code dedicate con impostazioni di attesa personalizzata e concorrenza per isolare l’impatto del carico di lavoro.

Modello di crescita degli inquilini

La piattaforma è progettata per gestire un mix di:

- Piccoli inquilini: Dati minimi, traffico leggero, magazzino singolo: utilizzare pool condivisi con limiti di velocità di base.

- Mid-Market: Dozzine di utenti, integrazioni API, più strutture: richiedono soglie sintonizzate e lavoratori asincroni isolati.

- Enterprise: Carico pesante, flussi di lavoro complessi, volumi di dati dedicati: candidati per l’isolamento a livelli di coda DB o carico di lavoro.

Il ridimensionamento elastico è guidato da metriche, ma la logica di provisioning può anche essere guidata da livelli di piano inquilini (ad esempio, Free vs. Premium vs. Enterprise), che determinano le soglie delle quote, l’allocazione delle risorse e le priorità di failover.

Architettura di sicurezza

Autenticazione e autorizzazione

- Autenticazione: AWS Cognito gestisce l’identità dell’utente, i flussi di accesso, le politiche di password e l’authorl-fattore (MFA). Tutti i JWT includono un firmato

inquilino_idrichiedere richieste di portata. - Autorizzazione: I servizi applicano entrambi Controllo degli accessi basato sul ruolo (RBAC) E Applicazione delle politiche a livello degli inquilini. Gli utenti di amministrazione possono configurare le autorizzazioni a grana fine per ruolo (ad esempio, limitare la creazione di PO o i movimenti delle scorte).

- Auth da servizio a servizio: I servizi di backend utilizzano ruoli IAM o token STS di breve durata per autenticare le chiamate inter-servizio, evitando le credenziali statiche.

Isolamento dei dati degli inquilini

- Al livello dell’app: Ogni percorso di query, mutazione e logica aziendale è scoppiata utilizzando il chiamante

inquilino_id. Le guardie middleware o delle politiche nell’app assicurano che non sia possibile un accesso incrociato, anche tramite relazioni indirette. - A livello di DB: L’isolamento a livello di riga viene applicato tramite il

inquilino_idcolonna su ogni tabella condivisa. Le politiche RLS (RLS) aggiuntive di sicurezza a livello di riga postgresql possono essere aggiunte se necessario per la doppia applicazione.

Protezione dei dati

- Crittografia in transito: Tutte le connessioni API e del database utilizzano TLS 1.2+ applicato per impostazione predefinita.

- Crittografia a riposo: RDS, S3, DynamoDB ed Elasticache utilizzano chiavi di crittografia gestite KMS. I file sensibili di ciascun inquilino (ad es. PDFS PDF) possono utilizzare tasti KMS separati tramite impostazioni di crittografia degli oggetti bucket S3.

- Gestione dei segreti: I segreti non sono mai codificati con codifica hard: tutti i token, le chiavi API e le credenziali sono memorizzate in AWS Secrets Manager con controlli di accesso IAM.

Registrazione e monitoraggio dell’audit

- Registri delle attività utente: Ogni azione dell’utente (ad es. Creazione di un PO, regolazione dello stock) viene registrata

user_id,

inquilino_ide timestamp in una tabella di registro di audit centralizzata. - Registri API: I registri di accesso al gateway CloudTrail e API acquisiscono i metadati IP, AUTH e richiedono i metadati. I registri vengono filtrati e indirizzati a CloudWatch e S3.

- Rilevamento di anomalie: Guardduty e AWS Config Regole Monitor per attività sospette – ad esempio riutilizzo delle credenziali, abuso di regione o escalation dei privilegi.

Sicurezza API

- Trotting: API Gateway applica una limitazione del tasso per inquilini per prevenire i tentativi di DOS o Brute-Force.

- Convalida dello schema: Le richieste sono validate allo schema al limite per prevenire payload o vettori di iniezione malformati.

- Cors & Headers: Sono ammessi solo domini di inquilini alla Whitelist per l’accesso cross-origine; Le intestazioni rigorose (HSTS, CSP, ecc.) Vengono applicate tramite API Gateway e Cloudfront.

Progettazione IAM

- Principio di minimo privilegio: Ogni Lambda, attività ECS o servizio ha un ruolo strettamente con ambito: nessun ampio accesso a inquilini non correlati o risorse globali.

- Isolamento per tenant (opzionale): Per gli inquilini ad alto rischio o regolamentati, è possibile isolare facoltativamente carichi di lavoro in account AWS separati o VPC utilizzando organizzazioni AWS e politiche SCP.

Estensibilità e manutenibilità

Progettazione del servizio modulare

Il sistema segue un’architettura modulare basata sul dominio con confini di servizio isolati. Ogni servizio possiede i suoi dati, la sua logica aziendale e i suoi contratti. Ciò rende facile a bordo di nuovi membri del team, modificare i componenti in modo indipendente o estendere le funzionalità senza regressioni.

- Isolamento del dominio: I servizi sono raggruppati da domini funzionali (inventario, catalogo, ordini)-nessuna logica aziendale condivisa o accesso DB a servizio incrociato.

- Biblioteche condivise: Utilità comuni (registrazione, analisi dell’auth, validazione dello schema) sono astratte in librerie condivise in versione per runtime (ad esempio,

@inventario/comune). - API ben definite: Tutti i confini del servizio sono esposti tramite OpenAPI (REST) o SDL (GraphQL). Ciò disaccoppia l’implementazione interna da contratti esterni.

Architettura per il plug-in

Gli inquilini hanno spesso bisogno di personalizzazione, che si tratti di supporto per uno standard di codice a barre regionale, formattazione PO specifica per ERP o regole di magazzino. Invece di logica per gli inquilini, la piattaforma espone i punti di estensione:

- Ganci del flusso di lavoro: Punti di trigger definiti (ad esempio, “Dopo la ricezione dello stock”, “prima di PO di invio”) possono chiamare Webhooks registrati inquilini o gestori plug-in interni.

- Campi personalizzati: I tabelle di metadati consentono campi personalizzati dinamici per entità (ad esempio, aggiungere “colore” a SKU per gli inquilini della moda). Questi sono archiviati come JSONB con schemi per inquilini.

- Motore di configurazione degli inquilini: Un servizio sidecar o una cache in memoria fornisce impostazioni specifiche per inquilini, bandiere e preferenze iniettate in servizi in fase di esecuzione.

Manutenibilità del codice

- Linting e formattazione: Tutti i repository applicano un’analisi statica più bella, eslint o equivalente. La costruzione di condutture fallisce per violazioni.

- Proprietà del codice: Ogni servizio ha un team o un proprietario dedicato. Il codice condiviso è rivisto PR dai manutentori di base per evitare regressioni tra i domini.

- Standard di codice pulito: I servizi seguono solidi principi, responsabilità singola e iniezione di dipendenza, ove possibile.

Versioni di servizio

- API interne: Tutte le chiamate interne del servizio a servizio utilizzano endpoint in versione semanticamente (

/V1/,/V2/), con compatibilità all’indietro per almeno una versione. - Schema grafico: Utilizza la deprecazione a livello di campo, non i cambiamenti di rottura. I clienti vengono avvisati prima che venga rimosso un campo o un tipo.

- Contratti Webhook: Le principali modifiche alla versione ai payload WebHook sono opt-in per inquilino e in versione esplicitamente nelle intestazioni di consegna.

Questo approccio garantisce che la piattaforma possa evolversi, aggiungendo nuove funzionalità, onboarding di nuovi verticali o adattarsi alla tecnologia emergente – senza riscritture dolorose o complessità tentacolare.

Progettazione per flessibilità a lungo termine?

Se stai pianificando una piattaforma multi-tenant che deve evolversi in settori, set di funzionalità e flussi di lavoro specifici degli inquilini, possiamo aiutarti a provarla.

Contatta la guida dell’architettura o il supporto pratico.

Ottimizzazione delle prestazioni

Tuning query del database

- Indicizzazione consapevole degli inquilini: Tutte le tabelle ad alto traffico (ad es.

inventario,ordini) sono indicizzati usando tasti compositi che inizianoinquilino_id. Ciò garantisce un accesso rapido preservando l’isolamento logico. - Viste materializzate: Gli aggregati spesso calcolati (ad es. Lo stock totale per SKU per magazzino) sono precomputati e aggiornati in modo incrementale.

- Analisi del piano di query: Postgresql

SPIEGAREL’output viene utilizzato regolarmente in ambienti CI per catturare regressioni nei piani di query durante le modifiche allo schema.

Caching in memoria

- Ricerche calde: Redis (tramite Elasticache) cache comunemente accessibili come metadati del prodotto, mappe di zona o impostazioni di inquilini. I TTL variano in base alla mutabilità.

- Spazio per nomi per locazione: Tutte le chiavi della cache sono prefissate

inquilino_idper prevenire il sanguinamento incrociato. - Strategia di scrittura: Per i dati in rapida evoluzione (ad esempio, quantità di inventario), Redis viene aggiornato in parallelo con le scritture DB per mantenere le letture rapide.

Elaborazione e batching asincrona

- Lavori di importazione di massa: Le importazioni di CSV o JSON (prodotti, conteggi azionari) vengono messe in coda ed elaborate in lotti dai lavoratori, riducendo la pressione sulle API vive.

- Webhook Fanout: Le integrazioni in uscita sono gestite in modo asincrono con la logica di ritenzione e i DLQ per evitare di bloccare i flussi di lavoro degli ordini su guasti di terze parti.

- Riconciliazione batch: Lavori programmati confrontano lo stock effettivo previsto rispetto ai magazzini e le discrepanze di registro per la revisione degli utenti – nessun impatto di runtime.

Limitazione della tariffa e igiene API

- Attrezzatura per tenant: I piani di utilizzo del gateway API impongono un uso equo e impediscono agli inquilini iperattivi di degradare le prestazioni per gli altri.

- Ottimizzazione della risposta: Vengono restituiti solo i campi richiesti per endpoint; GraphQL consente ai clienti di recuperare carichi di utili per i dati minimi.

- Paginazione ovunque: Tutti gli endpoint elencati utilizzano una paginazione a base di cursori con ordini coerenti per prevenire scansioni e timeout profondi.

Considerazioni sulle prestazioni del frontend

- Caricamento dei dati pigri: Evita il carico desideroso di interi set di dati: il frontend tira i dati paginati e richiede dettagli su richiesta.

- Caching dei contenuti statici: Le risorse dell’interfaccia utente sono versione e memorizzata nella cache nelle posizioni di Cloudfront Edge. Le build sono invalidate solo su distribuzione.

- Branding degli inquilini in fase di esecuzione: Il frontend tira loghi, colori e configurazione specifici per gli inquilini da un endpoint API memorizzato nella cache per evitare build per tenant.

UX in tempo reale senza costi in tempo reale

- Polling vs. WebSockets: La maggior parte degli aggiornamenti di stock e ordini vengono gestiti tramite polling a breve intervallo, che si ridimensiona meglio di WebSocket Infra persistente.

- Notifiche push (opzionale): Per eventi critici (ad es. Stockouts), SNS può attivare avvisi push di mobile o e -mail – scarico di urgenza dall’interfaccia utente.

L’obiettivo: UX veloce, carichi di lavoro prevedibili, nessun picchi inaspettati – e nessun trapani antincendio alle 2 del mattino quando un grande inquilino inonda il tuo sistema con SKU 10K Syncs.

Strategia di test

Tipi di test

- Test unitari: Tutti i servizi mantengono un’elevata copertura del test unitario, in particolare attorno alla logica aziendale (ad es. Regole di regolazione dell’inventario, transizioni statali degli ordini).

- Test di integrazione: I contratti di servizio a servizio, le interazioni DB e l’elaborazione di code/eventi sono testati utilizzando l’infrastruttura reale in ambienti di test isolati.

- End-to-end (E2E): I flussi di lavoro inquilini chiave (ricevere stock → alloca → soddisfano l’ordine) sono coperti tramite l’automazione del browser (ad es. Drammaturgo o cipresso).

- Suite di regressione: I casi di test basati su istantanee proteggono dalle modifiche ai payload WebHook, allo schema GraphQL o alla generazione di report.

Test consapevoli degli inquilini

- Infissi con ambito: Tutti i dati di test vengono generati con unici

inquilino_idS per convalidare l’isolamento attraverso query, API e strati di memorizzazione nella cache. - Scenari multi-tenant: CI gestisce suite di prova attraverso diverse configurazioni di inquilini: piano gratuito, premium, multi-solare, ecc.

- Test dei confini della sicurezza: I test negativi convalidano che gli utenti non possono accedere o mutere i dati da un altro inquilino, applicati a livelli di servizio e DB.

Test della pipeline CI

Ogni servizio ha la propria pipeline CI (Github Actions, Gitlab CI o CodePipeline) che include:

- Lint → Unità → Integrazione → Build sequenza

- Convalida dello schema contro i contratti OpenAPI/GraphQL

- Scansione di immagini Docker per vulnerabilità (ad es. Trivy)

- Build contrassegnate attiva le esecuzioni complete E2E prima di distribuire alla messa in scena

Test di carico e resilienza

- Test di carico: Simula OPS di magazzino concorrente, importazioni di PO di massa e colpi di API in tempo reale utilizzando K6 o Locust. Contra

- Test del caos: Iniettare fallimento nei sistemi a valle (ad esempio, interruzione dell’API ERP) per convalidare il tentativo, il fallback e il comportamento di avviso.

- Test di saturazione della coda: Stress condotte SNS/SQS con migliaia di eventi simultanei per inquilino per convalidare la disaccoppiamento e la sicurezza della concorrenza.

Strategia dell’ambiente di prova

- Ambienti effimeri: Pullo richieste girare ambienti di anteprima isolati per ramo con dati di inquilino seminati. Utilizzato per demo e QA manuale.

- Staging condiviso: La stadiazione multi-tenant rispecchia la produzione, con monitoraggio sintetico e test a contratto in continuazione.

Il test in un sistema multi-tenant non riguarda solo la correttezza: si tratta di far rispettare i confini, convalidare i presupposti in scala e dimostrare che la diversità degli inquilini non romperà l’infra condiviso.

DevOps e CI/CD

Struttura della pipeline CI/CD

Ogni microservizio e frontend (se applicabile) è supportato dalla propria pipeline CI/CD, solitamente implementata con azioni GitHub, Gitlab CI o CODEPIPELine AWS. I passaggi fondamentali sembrano questo:

Git Push ↓ [CI] Lint & Static Analysis ↓ [CI] Unit & Integration Tests ↓ [CI] Docker Build & Scan ↓ [CD] Push to ECR ↓ [CD] Deploy to Staging (ephemeral env or shared) ↓ (Manual or Automated Gate) [CD] Deploy to Production (blue-green or canary)

- Artefatti: Tutte le build generano immagini Docker versione, file statici (per SPA) e specifiche OpenAPI/GraphQL per il monitoraggio della modifica.

- Strategia di rollback: Le versioni contrassegnate sono reversibili in pochi minuti utilizzando la versione di distribuzione o il rollback della revisione dell’attività ECS.

Infrastruttura come codice (IAC)

- Strumenti: Terraform viene utilizzato per fornire risorse AWS, organizzate per modulo (ad es.

api_gateway.tf,rds.tf,eventbridge.tf). - Stato: Lo stato remoto è memorizzato in S3 con chiusura allo stato tramite DynamoDB. Ogni ambiente (Dev, Staging, Prod) ha file di stato isolato.

- Overriding per tenant: Per gli inquilini aziendali che richiedono infra isolati, sono iniettate variabili specifiche per l’ambiente (ad es. Cluster DB dedicato)

Terraform.tfvars.

Strategie di distribuzione

- Distribuzioni blu-verde: Metodo predefinito per i servizi di backend. Nuove versioni vengono distribuite in un gruppo target di gestione temporanea e il traffico viene tagliato solo dopo il passaggio dei controlli sanitari.

- Release Canary: Utilizzato per cambiamenti ad alto impatto o sperimentale-ad esempio, nuova logica di riconciliazione dell’inventario-distribuita prima in un sottoinsieme di inquilini.

- Flag di funzionalità: L’implementazione delle funzionalità è consapevole degli inquilini utilizzando il lancio o un motore a disattivazione personalizzata. Abilita implementazioni controllate, test A/B o gating di funzionalità basate sul piano.

Segreti e gestione della configurazione

- Segreti: Gestito con AWS Secrets Manager. I token di breve durata (ad es. ST) vengono generati in fase di esecuzione ove possibile per evitare segreti a lungo termine.

- Config: La configurazione per tenant è memorizzata in DynamoDB e memorizzata nella cache in Redis in fase di esecuzione. La configurazione a livello di ambientazione viene iniettata tramite le definizioni delle attività di Store di parametri o ECS.

Esperienza degli sviluppatori

- Dev locale: Docker componiamo i file imita i servizi core (API, DB, code) con inquilini di prova seminati. Frontend Autoconfigures basate su impostazioni di inquilini locali o remoti.

- Strumenti: Gli strumenti CLI consentono agli ingegneri di girare inquilini di prova, simulare eventi o dati di seme: riducendo il tempo di preparazione del test manuale.

- Anteprima ambienti: Ogni PR si distribuisce in un ambiente di breve durata accessibile tramite un URL unico, con dati di inquilini pre-seminati. Utilizzato per recensioni di progettazione e QA.

La pipeline DevOps della piattaforma è progettata per dare la priorità alla velocità di velocità, sicurezza e rollback. Gli ingegneri spediscono velocemente, senza rompere gli inquilini o svegliarsi alle 3 del mattino.

Abbiamo aiutato i team a passare da fragili script alle condutture di livello di produzione con fiducia.

Monitoraggio e osservabilità

Registrazione

- Registrazione strutturata: Tutti i servizi emettono registri JSON strutturati con campi standard come

inquilino_id,richiesta_id,

servizio, Egravità. Ciò consente il filtro a livello degli inquilini e il debug rapido. - Aggregazione centralizzata: I registri di ECS, Lambda e Gateway API sono trasmessi in streaming nei registri di CloudWatch e facoltativamente inoltrati a uno stack ELK (ElaSticSearch/Kibana) o DataDog per la memorizzazione e la visualizzazione a lungo termine.

- PII SCRUBBING: Middleware sanitizza i campi sensibili prima della registrazione (ad esempio, e -mail utente, indirizzi, dati di pagamento) – applicato da un wrapper di registrazione condiviso.

Metrica

- Metriche dell’applicazione: Metriche commerciali personalizzate come “ordini per inquilino all’ora”, “latenza di movimento azionarie” e “Syncs PO non riuscite” sono esposte tramite esportatori di Prometheus incorporati o formato metrico incorporato Cloudwatch (EMF).

- Metriche infrastrutturali: Tutti i servizi gestiti da AWS (RDS, ECS, SQS) emettono metriche native di cloudwatch. Gli avvisi sono definiti per soglie su CPU, memoria, IOP e lunghezza della coda.

- Segnali di isolamento degli inquilini: Le metriche sono contrassegnate con

inquilino_idOinquilino_planPer rilevare vicini rumorosi, schemi di saturazione o SLA degradati a livello granulare.

Traccia

- Tracciamento distribuito: AWS X-Ray (o Datadog APM, se preferito) Richiede end-to-end su servizi, code e chiamate DB. Ogni traccia include

inquilino_idEuser_idnelle annotazioni per la tracciabilità. - ID correlazione: UN

X-Request-idL’intestazione viene passata attraverso tutti i luppoli di servizio, rendendo facile tenere traccia del ciclo di vita di una richiesta attraverso tronchi e tracce.

Pannello di controllo

- Dashboard globali: Mostra la salute a livello di sistema, i percentili di latenza API, i backlog in coda, il throughput DB e i tassi di errore.

- Dashboard per tenant: Opzionalmente generare viste specifiche degli inquilini (in particolare per i clienti aziendali) che evidenziano i loro modelli di utilizzo, il volume degli errori e le prestazioni del sistema.

Avviso

- Avvisi di servizio: Gli allarmi di CloudWatch o i monitor DataDog si attivano su alti tassi di errore, timeout o saturazione delle risorse. Gli avvisi vengono instradati a canali Slack, Pagerduty o Opsgenie.

- SLO Rilevamento della violazione: Obiettivi predefiniti a livello di servizio (ad es.

Disponibilità dell'API dell'ordine 99,9%) sono tracciati e segnalati. Le violazioni generano biglietti o trigger post mortem. - Rilevamento di anomalie: Il rilevamento di anomalie di cloudwatch monitora curve di utilizzo e bandiera insoliti picchi di traffico, errori o consumo di risorse per inquilino.

Controlli sanitari e monitoraggio degli uptime

- Sonda di vita e prontezza: I servizi ECS espongono

/HealthzEndpoint per la gestione della salute a livello di container. Caricare i bilanciatori e le strategie di distribuzione si basano su questi per implementazioni sicure. - Monitoraggio di terze parti: Uptime Robot, Pingdom o StatusCake Monitora gli endpoint pubblici, inclusi sottodomini e API a marchio degli inquilini.

- Pagine di stato: La pagina dello stato pubblico (ad es. Ospitato su statusPage.io) visualizza tempo di uptime in tempo reale, incidenti e metriche di sistema-utile per la trasparenza aziendale.

In un sistema multi-tenant condiviso, l’osservabilità non è facoltativa. È la tua unica difesa contro i bug latenti, le regressioni incrociate e il silenzioso degrado.

Compromessi e decisioni di progettazione

Schema condiviso vs. schema isolato

- Decisione: Usa un Schema condiviso, database singolo Modello con

inquilino_idapplicato a livello di applicazione e query. - Perché: Ciò consente una gestione dello schema più semplice, evita di duplicare le migrazioni e semplifica l’analisi tra tenant. È economico e operativamente sporco su vasta scala.

- Compromessi: Richiede un’estrema disciplina in Scoping di query e filtraggio degli inquilini. Gli errori possono portare a perdite di dati. Gli inquilini pesanti possono ancora richiedere l’isolamento delle prestazioni (gestiti tramite partizionamento o repliche).

PostgreSQL + DynamoDB Hybrid

- Decisione: Utilizzare PostgreSQL per coerenza relazionale e join complessi; DynamoDB per i metadati/configurazione ad alta velocità e le impostazioni degli inquilini distribuite.

- Perché: Molte entità (ad es. SKU, ordini) richiedono una logica relazionale. Ma le impostazioni specifiche degli inquilini, le bandiere e le preferenze dell’utente sono meglio servite dalle letture del valore chiave.

- Compromessi: Overhead operativi nella gestione di due motori di persistenza. Il rischio di desincronizzazione se l’orchestrazione di scrittura è sciatta.

Architettura basata su eventi

- Decisione: Usa EventBridge + SNS/SQS per elaborazione asincrimale di eventi come cambiamenti di inventario, ricevute PO e Webhook di ordini.

- Perché: Mantiene i servizi liberamente accoppiati. Abilita i tentativi indipendenti, il ridimensionamento orizzontale dei consumatori e la più facile estensione tramite ascoltatori di eventi.

- Compromessi: Eventuale coerenza. L’osservabilità diventa più difficile: necessita di ID di tracciamento e correlazione distribuiti per il debug di flussi multi-hop.

Isolamento multi-tenant vs. per tenant

- Decisione: Tutti gli inquilini condividono l’infra per impostazione predefinita; Gli inquilini ad alto rendimento possono essere facoltativamente isolati nel livello di database o coda.

- Perché: Questo bilancia il costo e la semplicità. La maggior parte degli inquilini non giustifica il proprio infra. Gli inquilini aziendali che fanno possono ancora essere scolpiti tramite prevalenti a guida configurazione.

- Compromessi: Aggiunge complessità nel provisioning e distribuire la logica. Non tutti i servizi sono consapevoli dell’isolamento: necessita di strumenti migliori per gestire le eccezioni in modo pulito.

Graphql vs Rest

- Decisione: Utilizzare il riposo per le chiamate di servizio interne; Graphql per API esterne consumate da frontend o sistemi di inquilini.

- Perché: Il riposo semplifica la decomposizione e la documentazione del servizio. GraphQL offre agli inquilini flessibilità nella query di forme di dati complesse (ad es. Viste nidificate).

- Compromessi: GraphQL aggiunge curva di apprendimento e complessità attorno alle autorizzazioni, alla paginazione e all’evoluzione dello schema. Richiede orchestrazione gateway e guardie rigorose a livello di campo.

Ganci plug -in vs logica codificata

- Decisione: Aggiungi supporto WebHook/plug-in ai flussi di lavoro chiave anziché alla logica per tenant codifica.

- Perché: Fornisce flessibilità senza creare scale IF-Else per inquilino. Mantieni pulito il core e consente alla logica personalizzata di evolversi in modo indipendente.

- Compromessi: I plugin possono fallire o introdurre latenza. Hai bisogno di guardrails: limiti di timeout, tentativi e logica di fallback sicura.

Ciò che è stato deliberatamente evitato

- DBS per tenant per impostazione predefinita: Troppo costoso, lento da fornire, difficile da mantenere su larga scala. Riservato solo per i clienti VIP.

- Websocket in tempo reale: Defereto per V2: le notifiche di polling e push coprono la maggior parte dei bisogni senza richiedere l’infratenaggio di presa persistente e il ridimensionamento della complessità.

- Multi regione dura: Iniziato con backup HA + a regione singola. Le scritture multi-regioni e il routing di residenza dei dati richiedono una segmentazione di inquilini più forte, differita fino al necessario.

Ogni decisione è stata presa tenendo conto della scala, della velocità del team e della diversità degli inquilini. Il sistema è intenzionalmente flessibile ma non troppo ingegnerizzato.

Cosa va bene questa architettura

Progettare una piattaforma di gestione dell’inventario multi-tenant non riguarda solo le caselle di ticchettio sull’utilizzo del servizio AWS: si tratta della scala orchestrante, della flessibilità e della sicurezza per una serie diversificata di clienti, tutti che si svolgono attraverso infrastrutture condivise.

Questa architettura raggiunge l’equilibrio tra Efficienza dei costi e isolamento degli inquilini. Permette ai clienti di piccoli e medi mercati di coesistere con i giganti aziendali, senza attrito. Fornisce struttura dove necessario – confini di servizio, RBAC, contratti di eventi – ma mantiene spazio per la crescita organica tramite plugin, sovraccarichi di configurazione e lavoratori asincroni.

Alcuni degli aspetti più forti del design:

- Rigoroso, imposto Isolamento dei dati degli inquilini Ad ogni livello – dal database all’API ai registri.

- Robusto Backbone basato sugli eventi per estensibilità e disaccoppiamento.

- Architettura di servizi modulari con limiti di distribuzione puliti e versioni.

- Modello di locazione flessibile – condiviso per impostazione predefinita, isolato quando necessario.

- Pipeline CI/CD per sviluppatori con ambienti di test e flag di funzionalità.

Naturalmente, nessun sistema è statico. Ciò che è solido oggi potrebbe rompersi sotto una scala 10x o un nuovo caso d’uso domani. Aree per tenere d’occhio man mano che cresci:

- Evento gonfio: Troppi ascoltatori o contratti poco chiari alla fine porteranno alla deriva o all’accoppiamento non intenzionale.

- Scala di analisi: Più inquilini significano più rumore di query: carichi di lavoro analitici di segmento da quelli operativi in anticipo.

- Espansione globale: Alla fine dovrai affrontare gli inquilini multi-regioni, sensibili alla latenza e leggi sulla sovranità dei dati.

La fondazione, però? Roccia solida. Questa architettura si ridimensiona linearmente, supporta l’agilità e consente al tuo team di costruire con sicurezza, dando agli inquilini la sensazione di un sistema costruito solo per loro.

Hai bisogno di aiuto per architelare qualcosa di simile?

Sia che tu stia lanciando un nuovo prodotto SaaS, modernizzando un monolite legacy o ridimensionando per supportare migliaia di inquilini, possiamo aiutare a progettarlo nel modo giusto.

Contatta per discutere di multi-tenancy, AWS e architettura pulita che dura.

Domande frequenti (FAQ)

1. Come costruire SaaS multi-tenant?

Per costruire una piattaforma SaaS multi-tenant, iniziare con un modello di locazione chiaro (DB condiviso, DB isolato o ibrido), implementare autenticazione e autorizzazione consapevoli degli inquilini e progettare i tuoi servizi per far rispettare rigorosi confini degli inquilini. Usa infrastruttura come AWS Cognito, API Gateway e IAM per il controllo dell’identità e i dati di partizione utilizzando un inquilino_idattraverso il tuo schema. Un’architettura modulare ben strutturata garantisce la scalabilità ed estensibilità a livello degli inquilini.

2. Come posso creare un database multi-tenant?

Un database multi-tenant può essere creato utilizzando uno dei tre modelli: schema condiviso (tutti gli inquilini nelle stesse tabelle, con ambito da

inquilino_id), schema-per-inquilino (ogni inquilino ha il proprio schema) o database per inquilini. Per SaaS su vasta scala, il modello di schema condiviso è spesso preferito per l’efficienza in termini di costi e la semplicità operativa. Utilizzare indici compositi, sicurezza a livello di riga (RLS) e accesso alla query con ambito per far rispettare l’isolamento degli inquilini.

3. Come creare un’applicazione basata su SaaS multitenant in microservizio?

Per creare un’applicazione SAAS multi-tenant utilizzando microservizi, definire chiari limiti di servizio (inventario, ordini, fatturazione), fare servizi apolidi e far rispettare l’isolamento degli inquilini nel livello di dati e servizio. Ogni microservizio dovrebbe convalidare inquilino_idDal contesto della richiesta ed evitare l’accesso incrociato. Utilizzare un provider di autori condivisi (ad es. AWS Cognito), il routing consapevole degli inquilini e la messaggistica asincrona (come SNS/SQ) per disaccoppiarsi.

4. Quali sono i 4 tipi di sistema di gestione dell’inventario?

I quattro tipi principali di sistemi di gestione dell’inventario sono: (1) inventario perpetuo, che si aggiorna in tempo reale; (2) inventario periodico, aggiornato a intervalli; (3) sistemi basati su codici a barre, utilizzati nella vendita al dettaglio e nel deposito; e (4) sistemi basati su RFID, che utilizzano tag e sensori. Le moderne piattaforme SaaS spesso fondono più tipi, a seconda delle esigenze del settore.

5. Puoi costruire SaaS senza codifica?

Sì, è possibile creare un prodotto SAAS di base senza codificare utilizzando piattaforme senza codice come bolla, scivolata o outystems. Tuttavia, per SaaS scalabile, sicuro, multi-tenant (in particolare coinvolgendo flussi di lavoro di inventario, ERP o logistica), il codice personalizzato è essenziale. Il nessun codice è ottimo per gli MVP, ma i sistemi di livello di produzione richiedono il controllo architettonico.

6. Qual è la migliore architettura per SaaS multi-tenant su AWS?

La migliore architettura AWS per SaaS multi-tenant include una combinazione di Gateway API, AWS Cognito, Servizi ECS/LAMBDA, RDS per dati strutturati, DynamoDB per metadati e S3 per l’archiviazione degli oggetti-tutti con ambito per inquilino. Utilizzare Eventbridge e SNS/SQS per l’elaborazione asincrima e il cloudwatch per l’osservabilità.

7. Come si isolano i dati degli inquilini in un database condiviso?

I dati degli inquilini sono isolati in uno schema condiviso usando un file inquilino_idcolonna su ogni riga, applicata attraverso guardie a livello di applicazione, indici di database e opzione per la sicurezza a livello di riga (RLS). API e servizi devono sempre fare domande sull’inquilino autenticato.

8. Come gestisci la configurazione specifica degli inquilini in SaaS?

Archiviare configurazioni specifiche degli inquilini (come flussi di lavoro, bandiere dell’interfaccia utente, soglie) in un negozio di metadati come DynamoDB o PostgreSQL JSONB. Utilizzare un servizio di configurazione o una cache in memoria per iniettarlo in fase di esecuzione attraverso i servizi. Ciò consente le personalizzazioni per locazione senza codice di biforcimento.

9. Quale pipeline CI/CD è la migliore per le piattaforme multi-tenant?

La migliore pipeline CI/CD per SaaS multi-tenant include flussi di lavoro di build/test isolati per servizio, ambienti di prova conduciti inquilini, distribuzioni di canarie e flag di funzionalità. Strumenti come GitHub Actions + Terraform + ECR + ECS forniscono una solida base.

10. Come si ridimensiona un’applicazione SaaS multi-tenant?

Scala in orizzontale mantenendo i servizi apolidi, database partizionati e carichi di lavoro disaccoppiati tramite modelli basati su eventi. Utilizzare limiti di velocità per tenant, strati di memorizzazione nella cache e leggi repliche. Per inquilini pesanti, isolare a livello di DB o coda.

Testimonials: Hear It Straight From Our Customers

Our development processes delivers dynamic solutions to tackle business challenges, optimize costs, and drive digital transformation. Expert-backed solutions enhance client retention and online presence, with proven success stories highlighting real-world problem-solving through innovative applications. Our esteemed clients just experienced it.