Introduksjon

Lagerstyringssystemer har utviklet seg fra enkle regneark til komplekse, integrerte plattformer som håndterer sanntids lagersporing, leverandørkoordinering, lagerautomatisering og analyse. I dagens digitale første verden må SaaS-baserte varelagerplattformer ikke bare skalere for å støtte tusenvis av klienter, men også opprettholde streng dataisolering, sikkerhet og tilgjengelighet. Det er her multi-leietak blir en spillveksler.

Denne arkitekturguiden utforsker hvordan man designer en robust, skalerbar og sikker Multi-leietakerbeholdningsadministrasjonsplattform på AWS. Systemet er bygget for SaaS -leverandører som betjener flere detaljhandel-, produksjons- eller logistikkvirksomheter, hver med sine egne brukere, lager, kataloger og arbeidsflyter.

Moderne virksomheter krever Synlighet i sanntid, høy tilgjengelighet og operativ smidighet. Dette betyr at backenden må skalere sømløst, støtte tilpasset logikk per leietaker og integrere med eksterne ERP, frakt og betalingssystemer. Leietakere forventer konfigurerbare forretningsregler, rollebasert tilgang og bruksanalyse-alt uten at det går ut over ytelsen. Multi-tenancy tilfører et annet lag med kompleksitet.

Det krever nøye design rundt leieforholdsmodeller (samlet kontra isolert), delt infrastruktur, sikkerhetsgrenser og skaleringspolitikk. Og når du blander det med lagerspesifikke krav-som aksjeterskler, SKU-versjonering, innkjøpsordrer og kartlegging av lager sone-kan ting bli hårete raskt.

Denne guiden bryter ned hvordan du bygger en slik plattform fra grunnen av ved hjelp av AWS-native Services og kamptestede designprinsipper. Vi vil dykke dypt inn i leieforholdsmønstre, datapartisjonering, API-arkitektur, distribusjonsstrategier og skalerbarhetsspaker-med scenarier i den virkelige verden og implementeringsinnsikt bak.

Hvis du bygger et SaaS-inventarsystem, migrerer en eldre plattform eller bare rearkitekterer for skala, er dette lekeboken.

Systemkrav

Funksjonelle krav

- Multi-leiekant: Støtt flere leietakerorganisasjoner med logisk dataisolasjon og konfigurerbare funksjoner.

- Inventory Management: Sporprodukter, SKU -er, aksjenivåer, batchnumre, utløpsdatoer og lokasjoner (lager, sone, søppel).

- Inngående og utgående logistikk: Administrer innkjøpsordrer, mottak, salgsordrer og arbeidsflyter.

- Rollbasert tilgangskontroll (RBAC): Definer granulære tillatelser for brukere (f.eks. Warehouse Manager, innkjøpsagent, admin).

- Revisjonslogging: Fangst og lagre en komplett historie med aksjebevegelser, brukerhandlinger og API -samtaler.

- Api-first: Utsett alle operasjoner via REST/GraphQL APIer for integrering med ERP-er, leverandører av leverandører og e-handel.

- Varsler i sanntid: Trigger -varsler for aksjeterskler, ordreendringer og systemhendelser.

- Rapportering og analyse: Gi dashboards, KPI -er (f.eks. Lager svinger, fyllhastighet) og eksportbare rapporter for hver leietaker.

Ikke-funksjonelle krav

- Skalerbarhet: Må skalere horisontalt for å håndtere variabel leietakers arbeidsmengde, sesongens pigger og volumvolum av datamolum.

- Høy tilgjengelighet: Mål 99,99% oppetid SLA med failover, sikkerhetskopier og spenstig arkitektur.

- Sikkerhet: Håndheve streng leietakerdataisolasjon, kryptert lagring, sikre API-er og retningslinjer per leietakere.

- Observerbarhet: Gi sentralisert hogst, beregninger og distribuert sporing over leietakers grenser.

- Konfigurerbarhet: La leietakere tilpasse arbeidsflyter, forretningsregler og konfigurasjoner på feltnivå uten å påvirke andre.

- Kostnadseffektivitet: Optimaliser ressursbruk gjennom delte tjenester der det er mulig uten at det går ut over isolasjon eller ytelse.

- Global rekkevidde: Støtt multiregion-distribusjoner for globale kunder med hensyn til dataopphold.

Begrensninger

- Sky-innfødte: Må bruke AWS-styrte tjenester der det er mulig for å redusere operasjonell overhead.

- Null nedetidsdistribusjoner: Alle oppdateringer må støtte rullende eller blågrønne strategier for å unngå forstyrrelser.

- Ingen harde leietakere: Arkitekturen må ikke anta et fast antall leietakere eller hardkodede identifikatorer.

Viktige forutsetninger

- Hver leietaker har isolert forretningsdata, men deler Core Platform Services (Auth, Messaging, Workflow Engine).

- Noen leietakere kan ha tilpassede krav (f.eks. Strekkodeformater, ERP -kartlegginger), som systemet må støtte via forlengelsespoeng.

- Flertallet av interaksjoner vil være API-drevet, enten av frontend-apper eller eksterne systemer.

- Leietakere varierer i størrelse – fra startups som administrerer et enkelt lite lager til bedriftskunder med dusinvis av fasiliteter.

Bruk sak / scenario

Forretningskontekst

Et SaaS -selskap bygger en plattform for lagerstyring for å betjene flere kunder på tvers av detaljhandel-, distribusjons- og produksjonssektorer. Disse klientene – leietakerne – trenger et enhetlig system for å administrere varelager på tvers av lager, spore lagerbevegelse og strømlinjeforme ordreoppfyllelse. Hver leietaker opererer uavhengig, ofte med unike arbeidsflyter, produktkataloger og etterlevelseskrav. For eksempel:

- Leietaker a er et DTC -klærmerke med to lager og en Shopify -integrasjon. De trenger sanntids lagersynkronisering og raske oppfyllelsesmålinger.

- Leietaker b er en regional grossist som administrerer tusenvis av SKU -er med utløpsdatoer, som krever FIFO/FEFO -strategier og automatisering av innkjøpsordre.

- Leietaker c er en global elektronikkdistributør med dusinvis av lager, strekkodeskanning og tett integrasjon med NetSuite ERP og FedEx API -er.

Plattformen må imøtekomme dette mangfoldet uten å duplisere kode eller infrastruktur. Hver leietaker får logisk dataisolasjon, tilpasning av merkevarer og tilgang til et delt økosystem av API -er, integrasjoner og UI -komponenter.

Brukere og roller

Brukere spenner over flere jobbfunksjoner i hver leietakers organisasjon:

- Lageroperatører: Utfør lagermottak, overføringer, plukking og sykkeltelling via tablett eller strekkodeskanner.

- Innkjøpsagenter: Lag og spore POS, overvåke leverandørens SLA -er og administrere ombestillingsterskler.

- Salgsteam: Se tilgjengeligheten i varelager i sanntid og koordinere kundebestillingsoppfyllelse.

- Administratorer: Administrer brukere, tillatelser, API -nøkler og tilpassede arbeidsflyter innenfor leietakeromfanget.

Bruksmønstre

- API -trafikk: Kraftig lese-skriv trafikk i arbeidstiden; INTEGRASJONER med sanntid med storefronter og ERP-er driver høy API-samtidighet.

- Warehouse Ops: Skannere og håndholdte enheter utsteder kommandoer for hurtigbrannbevegelse med forventningene til forsinkelse under sekund.

- Batchjobber: Nattlige jobber for å forene lagerbeholdning, synkronisere med eksterne systemer og generere påfyllingsrapporter.

- Bruk av flere regioner: Noen leietakere opererer i APAC, andre i Nord -Amerika eller Europa – som krever håndtering av tidssone og støtte for datalokalitet.

Dette nivået av multi-tenancy kombinert med variabel arbeidsmengdeprofiler krever en design som er både elastisk og feiltolerant, samtidig som de gir leietakere følelsen av et isolert forekomst uten overhead for faktisk infrastruktur duplisering.

Trenger du en lignende plattform?

Å bygge en leietaker-bevisst SaaS-plattform med konfigurerbar logikk og industriell ytelse er ikke triviell.

Hvis du ønsker å designe eller skalere et varelager for flere leietakere som dette, La oss snakke. Vi har bygget lignende plattformer på tvers av logistikk, detaljhandel og produksjon – vi kan hjelpe deg med arkitekt din rett.

Arkitektur på høyt nivå

Oversikt

Kjernen i dette designet er en Logisk isolert, delt infrastrukturmodell -Leietakere deler beregnings-, lagrings- og plattformtjenester, men tilgangen er scoped til leietakerspesifikke data. Vi bruker AWS-innfødte komponenter for å holde arkitekturen sky-agnostiske, autoskalable og spenstige.

Leietakere samhandler med systemet gjennom en enhetlig API-gateway, som ruter forespørsler til leietaker-bevisste tjenester. Autentisering er sentralisert, mens forretningslogikk og datatjenester er horisontalt skalerbare, statsløse og hendelsesdrevne der det er aktuelt.

Databasedesign

Husleiemodell

Denne plattformen bruker en samlet multi-leietakermodell med delt skjema i PostgreSQL for operasjonelle data og DynamoDB for rask tilgang til leietakerspesifikke metadata eller dynamisk konfigurasjon. Hver post i delte tabeller inkluderer en leietaker_id som en del av dens primære eller sammensatte nøkkel, som sikrer logisk dataisolasjon.

Denne modellen muliggjør horisontal skalering, forenkler driften og reduserer infrastrukturkostnader per leietakere-samtidig som det bevarer tilgangskontroll, sikkerhetskopiering og revisjonsevne på leietakere.

Oversikt over enhet-forhold

Nedenfor er et konseptuelt ERD av kjerneenheter på høyt nivå:

- Leietaker: Lagrer metadata for hver klient (f.eks. Navn, plan, grenser).

- Bruker: Koblet til en leietaker, med RBAC -roller og preferanser.

- Lager: En leietaker kan ha mange lager, hver med soner og binger.

- Produkt: Enheter på SKU-nivå, med attributter som strekkode, vekt, utløpspolitikk.

- Inventory: Lageroppføringer med mengde, batch -ID, beliggenhet (sone/bin) og revisjonsspor.

- Innkjøpsordre og Salgsordre: Dokumentstrømmer sporing av inngående og utgående logistikk.

- Lagerbevegelse: Logger hver endring i aksjestatus – overføring, plukker, mottar osv.

Her er et forenklet ER -diagram:

Tenant ─────┐

├───< User

├───< Warehouse ──< Zone ──< Bin

├───< Product

├───< PurchaseOrder ──< PurchaseOrderItem

├───< SalesOrder ─────< SalesOrderItem

└───< Inventory ───────< StockMovement

Key Table Schemas (PostgreSQL)

Lag tabell leietaker (id uuid primærnøkkel, navnetekst ikke null, plantekst, opprettet_at tidsstempel standard nå ()); Opprett tabellprodukt (id uuid primærnøkkel, leietaker_id uuid ikke null, SKU tekst ikke null, navnetekst ikke null, attributter jsonb, is_aktiv boolsk standard true, utenlandsk nøkkel (leietaker_id) referanser leietaker (id)); Lag tabellbeholdning (id uuid primærnøkkel, leietaker_id uuid ikke null, produkt_id uuid ikke null, warehouse_id uuid ikke null, bin_id uuid, mengde heltall ikke null, batch_id tekst, utløp_dato, data (oppdatering (oppdatering (id);DynamoDB kompletterer dette ved å lagre innstillinger per leietakere, API-hastighetsgrenser, tilpassede feltkartlegginger og dynamisk konfigurasjon. Eksempel på nøkkelskjema:

PK: Leietaker# SK: InnstillingerMulti-tenancy-strategier

- Dataisolasjon: Håndhevet ved applikasjons- og spørringslaget – alt der klausuler inkluderer

leietaker_id. Spørsmål er beskyttet via en ORM eller spørringsbygger som håndhever scoped access. - Tilkoblingssamling: RDS Proxy håndterer skalering per tjeneste med IAM-basert autoritet; Ingen leietaker-spesifikke forbindelser opprettholdes.

- Spørringsoptimalisering: Alle ofte tilgang til tabeller har sammensatte indekser som

(leietaker_id, SKU)eller(leietaker_id, warehouse_id).

Partisjonering og replikering

PostgreSQL bruker deklarativ partisjonering (av leietaker eller lager, avhengig av tilgangsmønster) for tabeller med høyt volum som Inventar og

Stock_Movement. Dette holder partisjoner små og fremskynder rekkevidde skanninger og sletter.

For analyser kan rødforskyvning eller Athena brukes til å drive leietaker eller spørsmål per leietaker på lager-synkronisert S3-eksport.

Replikering (Read-Replicas via RDS) støtter lesingsskalering og analyseseparasjon. Sikkerhetskopiering er utført per klynge, men eksport av leietaker kan utløses nattlig for klientspesifikke oppbevaringspolitikk.

Detaljert komponentdesign

1. Data lag

Datatilgangslaget er leietakende av design. Hver spørring inkluderer leietaker_id filter, håndhevet via mellomvare eller abstraksjon av depot (avhengig av rammeverket).

- ORM -strategi: Postgres-støttede tjenester bruker Sequelize (Node.js) eller Sqlalchemy (Python) med scoped økter per leietaker-kontekst.

- Validering: Skjemavalidering (f.eks. Med Zod, JOI eller JSON-skjema) oppstår før data treffer databasen-viktig for å sikre at per-leietaker-konfigurasjonen ikke blir krenket.

- Datatilgang innpakning: Alle spørsmål går gjennom en felles dal som injiserer leietakerfilter og RBAC på kolonne-nivå der det er aktuelt.

2. Søknadslag

Applikasjonen er delt inn i mikroservices etter domene – f.eks. Inventory-Service, ordre-tjeneste,Katalog-tjeneste osv. Hver tjeneste er statsløs og uavhengig distribuert.

- Runtime: ECS Fargate eller Lambda, avhengig av arbeidsmengdeprofil. Stateful Ops (f.eks. Large batch -synkronisering) foretrekker EC; API-er i sanntid lener seg mot Lambda.

- Ramme: Fastify (Node.js) eller Flask (Python) for lette HTTP -tjenester; NestJs eller Spring Boot for strukturerte domenedrevne tjenester.

- API -stil: Hvil for interne tjenester, GraphQL for leietakervendte API-er som trenger fleksible spørsmål.

- Sikkerhet: Alle API -forespørsler har en signert JWT med

leietaker_idi krav. Ratebegrensning brukes per leietaker via API Gateway -bruksplaner.

Tjenesteavhengighetsdiagram

+------------------+

| API Gateway |

+--------+---------+

|

+--------------+--------------+

| |

+---------------+ +------------------+

| Auth Service | | Tenant Resolver |

+---------------+ +--------+---------+

|

+--------------------------+-----------------------------+

| | |

+--------------+ +------------------+ +-------------------+

| Catalog Svc |<----->| Inventory Svc |<------->| Order Svc |

+--------------+ +------------------+ +-------------------+

|

+--------------------+

| Stock Movement Svc |

+--------------------+

Hver tjeneste kommuniserer via HTTPS REST eller Lightweight GRPC, med SNS + SQS eller EventBridge for ASYNC -utløsere som aksjeoppdateringer, endringer i ordrestatus eller lave aksjevarsler.

3. integrasjonslag

- Async -meldinger: Eventbridge for interne plattformhendelser (f.eks. Stock_moved, order_placed). SNS/SQS for leietakerutløste arbeidsflyter som levering av webhook eller ERP-synkroniseringer.

- Ekstern APIer: Stripe (for fakturering), Shopify/Magento (for Inventory Sync), NetSuite (for Finance/Inventory Merge). Hver er pakket inn i en adapter og belastningsbegrenset av leietaker.

- Webhooks: Per leietaker webhook-URL-er som er lagret i konfigurasjonstabeller. Leveringene forsøkes på nytt med eksponentiell backoff via SQS-døde bokstavkøer.

4. UI -lag (valgfritt SaaS frontend)

Hvis plattformen leveres med et hostet brukergrensesnitt, er det en React/Next.js -app distribuert via Amplify eller S3 + CloudFront, bootstrapped med leietakers merkevarebygging på kjøretid.

- Autorisasjon: Bruker kognito-hostet pålogging eller legger den inn i spaet.

- RBAC: Kontroller hvilke skjermer og felt brukere kan få tilgang til. Tillatelser som er lagret i JWT -påstander.

- Multi-warehouse Views: Støtter å bytte på tvers av fasiliteter, soner eller binhierarkier.

Trenger du en tilpasset arkitektur som dette?

Hvis du designer et SaaS-produkt med leietaker-bevisst tjenester, hendelsesdrevne strømmer eller kompleksitet på lagernivå-kan vi hjelpe arkitekt, skala eller modernisere backenden din.

Ta kontakt for å diskutere systemdesignmålene dine.

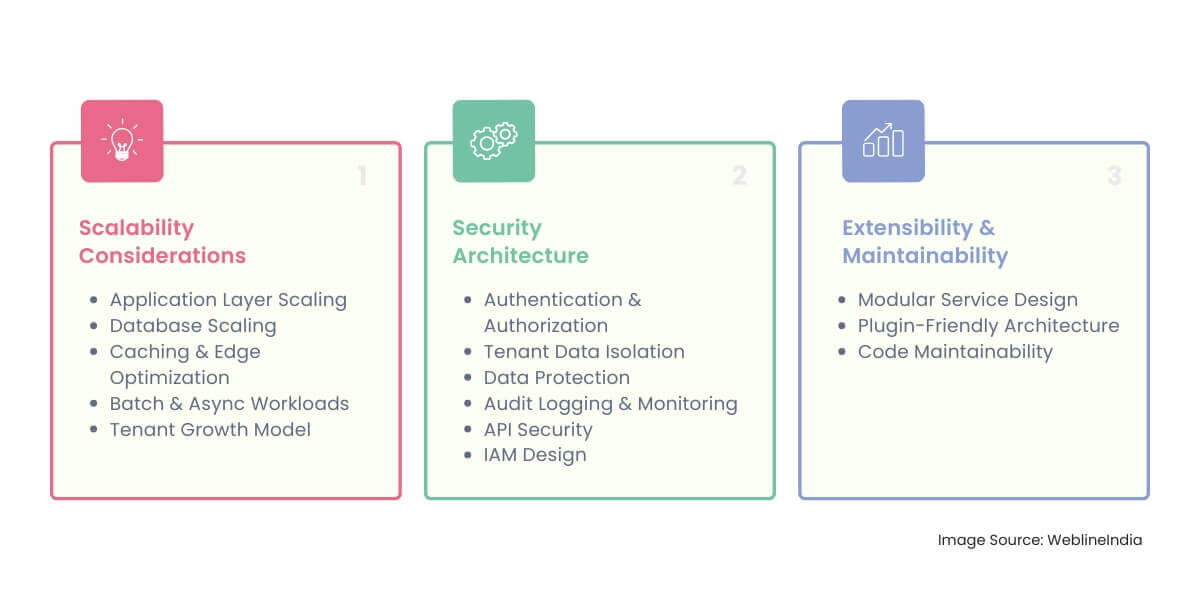

Skalerbarhetshensyn

Brukslagsskalering

- Stateløse tjenester: Alle kjernetjenester er statsløse og horisontalt skalerbare. ECS Fargate Services Auto-skala basert på CPU- eller minneterskler. Lambda Services skala etter samtidighet med myke og harde leietaker-spesifikke grenser.

- Per-leietaker gass: API Gateway håndhever leietaker-spesifikke rentebegrensninger ved bruk av bruksplaner. Dette beskytter delt infrastruktur mot støyende naboer.

- Hendelsesdrevet fanout: Lageroppdateringer og ordrehendelser sendes ut til Eventbridge, slik at flere nedstrøms tjenester (f.eks. Rapportering, revisjonslogging, integrasjoner) kan konsumere hendelser uavhengig uten kobling.

Databaseskalering

- Les kopier: RDS bruker leste kopier for å laste av analyser og rapporteringsspørsmål. Tjenester rute spørsmål til kopier ved hjelp av lese/skrive splittelogikk.

- Partisjonering: Tabeller med høyt volum som

InventarogStock_Movementer partisjonert avleietaker_idellerWarehouse_id, avhengig av tilgangsmønstre. - Tilkoblingssamling: RDS-proxy brukes til å håndtere tilkoblingsgrenser, spesielt viktige i Lambda-baserte miljøer med raske piggforekings.

- Sharding (valgfritt): For store bedriftsleietakere kan tverr leietakere bli introdusert senere-og distribuerer visse leietakere med høyt volum til dedikerte skjemaklynger.

Caching og kantoptimalisering

- Redis Caching: AWS Elasticache (Redis) brukes til å cache statisk eller ofte tilgang til konfigurasjon (f.eks. Produktkataloger, lagersoner). Nøkler er prefiks med

leietaker_idfor å forhindre kollisjoner. - CloudFront: For UI -eiendeler og API -svar som er trygge for cache (f.eks. Produktsøk), forbedrer CloudFront responstiden og reduserer opprinnelsesbelastningen.

Batch og async arbeidsmengde

- Avkobling av tunge jobber: Lageravstemming, bulkopplastinger og nattlig eksport behandles asynkront via SQS-utløste lambda eller Fargate-arbeidere.

- Leietakerbevisste køer: Leietakere med høyt volum kan tildeles dedikerte køer med tilpasset retry og samtidighetsinnstillinger for å isolere påvirkning av arbeidsmengden.

Leietakervekstmodell

Plattformen er designet for å håndtere en blanding av:

- Små leietakere: Minimale data, lystrafikk, enkelt lager – bruk delte bassenger med grunnleggende hastighetsgrenser.

- Midtmarked: Dusinvis av brukere, API -integrasjoner, flere fasiliteter – krever innstilte terskler og isolerte asyncarbeidere.

- Enterprise: Tung belastning, komplekse arbeidsflyter, dedikerte datavolumer – Kandidater for isolasjon ved DB eller arbeidsmengde kønivå.

Elastisk skalering er drevet av beregninger, men levering av logikk kan også drives av Leietakerplannivå (f.eks. Gratis kontra premium kontra bedrift), som bestemmer kvoteterskler, ressursallokering og failover -prioriteringer.

Sikkerhetsarkitektur

Autentisering og autorisasjon

- Autentisering: AWS Cognito håndterer brukeridentitet, påloggingsstrømmer, passordpolicyer og multifaktor authitor (MFA). Alle JWT -er inkluderer en signert

leietaker_idKrav å omfatte forespørsler. - Autorisasjon: Tjenester håndhever begge deler Rollbasert tilgangskontroll (RBAC) og Leietakers politikkhåndhevelse. Administratorbrukere kan konfigurere finkornede tillatelser per rolle (f.eks. Begrens PO-oppretting eller aksjebevegelser).

- Service-to-Service Auth: Backend-tjenester bruker IAM-roller eller kortvarige STS-symboler for å autentisere samtaler mellom tjenester, og unngår statisk legitimasjon.

Leietakerdataisolasjon

- På applaget: Hver spørring, mutasjon og forretningslogikkbane er scoped ved hjelp av den som ringer

leietaker_id. Middleware eller policy-vakter i appen sikrer at ingen tilgang til leietakere er mulig, selv via indirekte forhold. - Ved DB -laget: Radnivåisolering håndheves via

leietaker_idKolonne på hvert delt bord. Ytterligere PostgreSQL Row-nivå Security (RLS) -policy kan legges til om nødvendig for dobbel håndhevelse.

Databeskyttelse

- Kryptering i transitt: Alle API -er og databaseforbindelser bruker TLS 1.2+ håndhevet som standard.

- Kryptering i ro: RDS, S3, DynamoDB og Elasticache bruker KMS-styrte krypteringsnøkler. Hver leietakers sensitive filer (f.eks. PO PDFS) kan bruke separate KMS -tastene via S3 Bucket Object -krypteringsinnstillinger.

- Hemmeligheter Ledelse: Hemmeligheter er aldri hardkodet – alle symboler, API -nøkler og legitimasjon lagres i AWS Secrets Manager med stramme IAM -tilgangskontroller.

Revisjonslogging og overvåking

- Brukeraktivitetslogger: Hver brukerhandling (f.eks. Opprette en PO, justerende lager) er logget med

bruker_id,leietaker_id, og tidsstempel i en sentralisert revisjonsloggtabell. - API -logger: CloudTrail og API Gateway Access Logs Capture IP, Auth Method og Be om metadata. Logger blir filtrert og ført til CloudWatch og S3.

- Anomalideteksjon: Guardduty og AWS Config Rules Monitor for mistenkelig aktivitet – for eksempel gjenbruk av legitimasjon, misbruk av region eller opptrapping av privilegier.

API -sikkerhet

- Grodd: API Gateway bruker per-leietakerbegrensning for å forhindre DOS- eller brute-force-forsøk.

- Skjemavalidering: Forespørsler blir skjemalikert i kanten for å forhindre misdannet nyttelast eller injeksjonsvektorer.

- Cors & Headers: Bare hvitlistede leietakers domener er tillatt for tilgang på kryss-opprinnelse; Strenge overskrifter (HST, CSP, etc.) håndheves via API Gateway og CloudFront.

Allerede design

- Prinsippet om minst privilegium: Hver lambda, ECS -oppgave eller tjeneste har en tett scoped rolle – ingen bred tilgang til ikke -relaterte leietakere eller globale ressurser.

- Per leietakerisolasjon (valgfritt): For høyrisiko eller regulerte leietakere kan du eventuelt isolere arbeidsmengder i separate AWS-kontoer eller VPC-er ved hjelp av AWS-organisasjoner og SCP-retningslinjer.

Utvidbarhet og vedlikeholdbarhet

Modulær servicedesign

Systemet følger en modulær, domenedrevet arkitektur med isolerte tjenestegrenser. Hver tjeneste eier sine data, sin forretningslogikk og kontrakter. Dette gjør det enkelt å ombord nye teammedlemmer, endre komponenter uavhengig eller utvide funksjoner uten regresjoner.

- Domeneisolasjon: Tjenestene er gruppert etter funksjonelle domener (varelager, katalog, bestillinger)-ingen delt forretningslogikk eller DB-tilgang på tvers av tjenester.

- Delte biblioteker: Vanlige verktøy (logging, Auth -parsing, skjemavalidering) abstraheres i delte biblioteker versjonert per runtime (f.eks.

@Inventory/Common). - Veldefinerte APIer: Alle tjenestegrensene blir utsatt via OpenAPI (REST) eller SDL (GraphQL). Dette kobler inn intern implementering fra eksterne kontrakter.

Plugin-vennlig arkitektur

Leietakere trenger ofte tilpasning-enten det er støtte for en regional strekkodestandard, ERP-spesifikk PO-formatering eller lagerregler. I stedet for hardkodende per-leietakerlogikk, utsetter plattformen forlengelsespoeng:

- Arbeidsflytkroker: Definerte triggerpunkter (f.eks. “Etter aksje mottar”, kan “før PO sende inn”) ringe leietakerregistrerte netthooks eller interne plug-in-håndterere.

- Tilpassede felt: Metadatabeller tillater dynamiske tilpassede felt per enhet (f.eks. Legg til “farge” til SKU -er for mote leietakere). Disse lagres som JSONB med skjemaer per leietakere.

- Leietakerkonfigurasjonsmotor: En sidevogntjeneste eller cache i minnet gir leietakerspesifikke innstillinger, vekslingsflagg og preferanser som er injisert i tjenester ved kjøretid.

Kode vedlikeholdbarhet

- Linting og formatering: Alle repoer håndhever penere, eslint eller tilsvarende statisk analyse. Bygg rørledninger mislykkes ved brudd.

- Kodeeierskap: Hver tjeneste har et dedikert team eller eier. Delt kode er PR-vurdert av kjerneopprettholdere for å unngå regresjoner på tvers av domener.

- Rengjør kodestandarder: Tjenester følger solide prinsipper, enkeltansvar og avhengighetsinjeksjon hvor som helst mulig.

Serviceversjonering

- Intern APIer: Alle interne service-til-service-samtaler bruker semantisk versjonerte endepunkter (

/V1/,/V2/), med bakoverkompatibilitet for minst en versjon. - GraphQL -ordning: Bruker avskrivning av feltnivå, ikke harde brytningsendringer. Klienter blir varslet før et felt eller type fjernes.

- Webhook -kontrakter: Store versjonsendringer i nyttelastene for webhook er opt-in per leietaker og versjonert eksplisitt i leveringstodene.

Denne tilnærmingen sikrer at plattformen kan utvikle seg – å legge til nye funksjoner, ombord på nye vertikaler eller tilpasse seg fremvoksende teknologi – uten smertefull omskrivning eller viltvoksende kompleksitet.

Designe for langsiktig fleksibilitet?

Hvis du planlegger en multi-leietakerplattform som må utvikle seg på tvers av bransjer, funksjonssett og leietakerspesifikke arbeidsflyter-kan vi hjelpe deg med fremtidssikre det.

Nå ut for arkitekturveiledning eller praktisk støtte.

Ytelsesoptimalisering

Database -spørringsinnstilling

- Leietaker-bevisst indeksering: Alle tabeller med høyt trafikk (f.eks.

Inventar,bestillinger) indekseres ved hjelp av sammensatte nøkler som starter medleietaker_id. Dette sikrer rask tilgang mens du bevarer logisk isolasjon. - Materialiserte visninger: Ofte beregnede aggregater (f.eks. Totalt lager per SKU per lager) blir forhåndsbestemt og oppdatert trinnvis.

- Spørringsplananalyse: PostgreSql

FORKLAREUtgang brukes regelmessig i CI -miljøer for å fange regresjoner i spørringsplaner under skjemaendringer.

Hurtigbufring i minnet

- Varme oppslag: Redis (via Elasticache) hurtigbuffer som ofte får tilgang til elementer som produktmetadata, sonekart eller leietakerinnstillinger. TTL -er varierer basert på mutabilitet.

- PER-leietakernavn: Alle cache -tastene er prefiks med

leietaker_idfor å forhindre at leietakere blødde. - Gjennomskrivingsstrategi: For raskt skiftende data (f.eks. Lagermengder), oppdateres Redis parallelt med DB -skriver for å holde lesene raskt.

Async prosessering og batching

- Bulkimportjobber: CSV- eller JSON -import (produkter, aksjetall) blir i kø og behandlet i partier av arbeidere – og reduserer presset på levende API -er.

- Webhook Fanout: Utgående integrasjoner håndteres asynkront med prøvelogikk på nytt og DLQ for å unngå å blokkere ordreflyt på tredjepartssvikt.

- Batchavstemming: Planlagte jobber sammenligner forventet og faktisk lager på tvers av varehus og loggavvik for brukergjennomgang – ingen kjøretidspåvirkning.

Rate begrensende & api hygiene

- Per-leietaker gass: API Gateway -bruksplaner håndhever rettferdig bruk og hindrer overaktive leietakere fra å nedverdigende ytelsen for andre.

- Svaroptimalisering: Bare nødvendige felt returneres per endepunkt; GraphQL lar klienter hente minimale datalaster.

- Paginering overalt: Alle listeendepunkter bruker markørbasert paginering med jevn bestilling for å forhindre dype skanninger og timeouts.

Frontend ytelseshensyn

- Lat databelastning: Unngå ivrig lasting av hele datasett – frontend trekker paginerte data og ber om detaljer på forespørsel.

- Statisk innholdsbufring:

UI -eiendeler er versjonert og hurtigbufret på CloudFront Edge -lokasjoner. Bygg blir bare ugyldiggjort på distribusjon. - Leietakers merkevarebygging på kjøretid: Frontenden trekker leietakerspesifikke logoer, farger og konfigurasjoner fra et hurtigbufret API-endepunkt for å unngå leietakerbygg.

UX i sanntid uten sanntidskostnader

- Polling vs. WebSockets: De fleste lager- og ordreoppdateringer håndteres via kortintervall-polling, som skalerer bedre enn vedvarende infra med websocket.

- Push Notifications (valgfritt): For kritiske hendelser (f.eks. Stockouts), kan SNS utløse pushvarsler til mobil eller e -post – avlastning av haster fra brukergrensesnittet.

Målet: Rask UX, forutsigbare arbeidsmengder, ingen uventede pigger – og ingen brannøvelser klokka 02.00 når en stor leietaker oversvømmer systemet ditt med 10K SKU -synkronisering.

Teststrategi

Typer tester

- Enhetstester: Alle tjenester opprettholder høy enhetens testdekning, spesielt rundt forretningslogikk (f.eks. Regler for justeringsregler, ordre statlige overganger).

- Integrasjonstester: Tjeneste-til-service-kontrakter, DB-interaksjoner og kø/hendelsesbehandling testes ved hjelp av ekte infrastruktur i isolerte testmiljøer.

- Ende-til-ende (E2E): Nøkkelleietakers arbeidsflyter (Motta lager → Tildel → Oppfyller ordre) dekkes via nettleserautomatisering (f.eks. Playwright eller Cypress).

- Regresjonssuiter: Snapshot-baserte testtilfeller beskytter mot endringer i nyttelast, grafql-skjema eller rapportgenerering.

Leietaker-bevisst testing

- Scoped inventar: Alle testdata genereres med unike

leietaker_ids for å validere isolasjon på tvers av spørsmål, API -er og hurtigbufring. - Scenarier med flere leietakere: CI kjører testsuiter på tvers av forskjellige leietakers konfigurasjoner-gratis plan, premium, multi-warehouse, etc.

- Sikkerhetsgrensetester: Negative tester validerer at brukere ikke får tilgang til eller muterer data fra en annen leietaker – håndhevet på både tjeneste- og DB -lag.

CI -rørledningstesting

Hver tjeneste har sin egen CI -rørledning (GitHub -handlinger, Gitlab CI eller CodePipeline) som inkluderer:

- Lint → Enhet → Integrering → Bygg sekvens

- Skjemavalidering mot OpenAPI/GraphQL -kontrakter

- Docker Image Scanning for Sårbarheter (f.eks. Trivy)

- Merket Builds Trigger Full E2E Runs før de distribuerer til iscenesettelse

Last og resiliens testing

- Lasttester: Simuler samtidig lagerops, Bulk PO-import og API-treff i sanntid ved hjelp av K6 eller Locust. Fokuser på API Gateway, DB Write Gjennomstrømning og købehandling.

- Kaos -testing: Injiser svikt i nedstrøms systemer (f.eks. ERP API -strømbrudd) for å validere retry, fallback og varsle atferd.

- Kømetningstesting: Stress SNS/SQS -rørledninger med tusenvis av samtidige hendelser per leietaker for å validere avkobling og sikkerhetssikkerhet.

Testmiljøstrategi

- Flyktige miljøer: Pull -forespørsler spinn opp isolerte forhåndsvisningsmiljøer per gren med frøede leietakerdata. Brukes til demoer og manuell QA.

- Delt iscenesettelse: Multi-leietaker-iscenesettelse ENV speiler produksjon, med syntetisk overvåking og kontraktstester som kjører kontinuerlig.

Testing i et multi-leietaker-system handler ikke bare om korrekthet-det handler om å håndheve grenser, validere skalaforutsetninger og bevise at leietakers mangfold ikke vil bryte delt infra.

DevOps og CI/CD

CI/CD rørledningsstruktur

Hver mikroservice og frontend (hvis aktuelt) støttes av sin egen CI/CD -rørledning, vanligvis implementert med GitHub -handlinger, Gitlab CI eller AWS CodePipeline. Kjernetrinnene ser slik ut:

Git Push ↓ [CI] Lint & Static Analysis ↓ [CI] Unit & Integration Tests ↓ [CI] Docker Build & Scan ↓ [CD] Push to ECR ↓ [CD] Deploy to Staging (ephemeral env or shared) ↓ (Manual or Automated Gate) [CD] Deploy to Production (blue-green or canary)

- Gjenstander: Alle bygninger genererer versjonerte Docker -bilder, statiske filer (for SPA) og OpenAPI/GraphQL -spesifikasjoner for endringssporing.

- Rollback -strategi: Merkede utgivelser er reversible i løpet av få minutter ved å bruke distribusjonsversjon Pinning eller ECS Task Revision Rollback.

Infrastruktur som kode (IAC)

- Verktøy: Terraform brukes til å levere AWS -ressurser, organisert etter modul (f.eks.

api_gateway.tf,rds.tf,Eventbridge.tf). - Tilstand: Ekstern tilstand lagres i S3 med tilstandslåsing via DynamoDB. Hvert miljø (dev, iscenesettelse, prod) har isolerte tilstandsfiler.

- Per leietaker overstyrer: For bedrifters leietakere som krever isolert infra, blir miljøspesifikke variabler (f.eks. Dedikert DB-klynge) injisert via

terraform.tfvars.

Distribusjonsstrategier

- Blågrønne distribusjoner: Standard metode for backend -tjenester. Nye versjoner er distribuert til en iscenesettelsesmålgruppe og trafikken kuttes bare etter helsekontroll.

- Kanariutgivelser: Brukes til høye påvirkninger eller eksperimentelle endringer-for eksempel ny lageravstemmingslogikk-distribuert til en undergruppe av leietakere først.

- Funksjonsflagg: Funksjonsrulling er leietaker-bevisst ved å bruke lansering eller en tilpasset vippemotor. Aktiverer kontrollerte utrullinger, A/B-tester eller planbasert funksjonsport.

hemmeligheter og Konfigurasjonsadministrasjon

- Hemmeligheter: Administrert med AWS Secrets Manager. Kortvarige symboler (f.eks. STS) genereres ved kjøretid der det er mulig for å unngå langsiktige hemmeligheter.

- Konfigurasjon: Per-leietakerkonfigurasjon lagres i DynamoDB og hurtigbufret i Redis ved kjøretid. Konfigurasjon på miljønivå injiseres via parameterbutikk eller ECS-oppgavedefinisjoner.

Utvikleropplevelse

- Lokal Dev: Docker komponerer filer etterligner kjernetjenester (API, DB, køer) med frøede testleietakere. Frontend autokonfigurer basert på lokale eller eksterne leietakerinnstillinger.

- Verktøy: CLI -verktøy lar ingeniører spinne opp testleiere, simulere hendelser eller frødata – redusere manuell testforberedelse.

- Forhåndsvisningsmiljøer: Hver PR distribuerer til et kortvarig miljø tilgjengelig via en unik URL, med pre-seeded leietakerdata. Brukes til designanmeldelser og QA.

Plattformens DevOps -rørledning er designet for å prioritere hastighet, sikkerhet og tilbakeslag enkelhet. Ingeniører sender raskt, uten å bryte leietakere eller våkne klokka 03.00.

Vi har hjulpet teamene med å gå fra skjøre skript til rørledninger med produksjonsklasse med selvtillit.

Overvåking og observerbarhet

Logging

- Strukturert logging: Alle tjenester avgir strukturerte JSON -logger med standardfelt som

leietaker_id,forespørsel_id,service, ogalvorlighetsgrad. Dette muliggjør filtrering på leietakernivå og rask feilsøking. - Sentralisert aggregering: Logger fra ECS, Lambda og API Gateway blir streamet til CloudWatch-logger og videresendt eventuelt til en Elk Stack (Elasticsearch/Kibana) eller Datadog for langsiktig lagring og visualisering.

- PII -skrubbing: Middleware desinfiserer sensitive felt før logging (f.eks. Bruker -e -post, adresser, betalingsdata) – håndhevet av en delt logging innpakning.

Beregninger

- Applikasjonsmålinger: Tilpassede forretningsberegninger som “Bestillinger per leietaker per time”, “Stock Movement latency” og “Mislykket PO -synkronisering” blir utsatt via innebygde Prometheus Exportører eller CloudWatch Embedded Metric Format (EMF).

- Infrastrukturmålinger: Alle AWS-styrte tjenester (RDS, ECS, SQS) avgir Native CloudWatch Metrics. Varsler er definert for terskler på CPU, minne, IOPS og kølengde.

- Leietakerisolasjonssignaler: Metrics er merket med

leietaker_idellerleietaker_planFor å oppdage støyende naboer, metningsmønstre eller degradert SLA -er på et granulært nivå.

Sporing

- Distribuert sporing: AWS røntgen (eller Datadog APM, hvis foretrukket) sporer ber om ende til ende på tvers av tjenester, køer og DB-anrop. Hvert spor inkluderer

leietaker_idogbruker_idI merknader for sporbarhet. - Korrelasjons -ID -er: EN

X-Request-IDHeader blir ført gjennom alle tjenestehåp, noe som gjør det enkelt å spore en forespørselens livssyklus på tvers av tømmerstokker og spor.

Dashboards

- Globale dashboards: Vis systemomfattende helse, API-latenstidsprosentiler, kø-etterslep, DB-gjennomstrømning og feilrater.

- Per-leietaker dashboards: Generer eventuelt leietakerspesifikke visninger (spesielt for bedriftskunder) som fremhever bruksmønstrene, feilvolumet og systemytelsen.

Varsling

- Servicevarsler: CloudWatch -alarmer eller datadogmonitorer utløser høye feilrater, timeouts eller ressursmetning. Varsler blir dirigert til Slack, PagerDuty eller Opsgenie -kanaler.

- SLO -brudddeteksjon: Forhåndsdefinerte målnivåmål (f.eks.

99,9% bestill API tilgjengelighet) spores og rapporteres. Brudd genererer billetter eller postmortem -triggere. - Anomalideteksjon: CloudWatch Anomaly Detection overvåker brukskurver og flagg uvanlige pigger i trafikk, feil eller ressursforbruk per leietaker.

Helsekontroller og overvåking av oppetid

- Livlighet og beredskapsprober: ECS -tjenester utsetter

/HealthzEndepunkter for helsestyring på containernivå. Lastbalanser og distribusjonsstrategier er avhengige av disse for sikre utrullinger. - Tredjepartsovervåking: Upetid robot, pingdom eller statuscake overvåker offentlige endepunkter, inkludert underdomener og API-er.

- Status sider: Public Status Page (f.eks. Vert på statuspage.io) viser opptidsoppgave, hendelser og systemmålinger-nyttig for bedriftsgjennomsiktighet.

I et delt multi-leietaker-system er ikke observerbarhet valgfritt. Det er ditt eneste forsvar mot latente bugs, regresjoner på tvers av leietakere og stille nedbrytning.

Avveininger og designbeslutninger

Delt skjema kontra isolert skjema

- Avgjørelse: Bruk en delt skjema, enkeltdatabase modell med

leietaker_idhåndhevet ved applikasjons- og spørringslaget. - Hvorfor: Dette muliggjør enklere skjemadministrasjon, unngår duplisering av migrasjoner og gjør tverrleietakeranalyser enklere. Det er kostnadseffektivt og operasjonelt magert i skalaen.

- Avveininger: Krever ekstrem disiplin i spørringsscoping og leietakerfiltrering. Feil kan føre til datalekkasjer. Tunge leietakere kan fortsatt kreve ytelsesisolering (håndtert via partisjonering eller kopier).

PostgreSQL + Dynamodb Hybrid

- Avgjørelse: Bruk PostgreSQL for relasjonell konsistens og komplekse sammenføyninger; DynamoDB for høyhastighets metadata/config tilgang og distribuerte leietakerinnstillinger.

- Hvorfor: Mange enheter (f.eks. SKU -er, ordrer) krever relasjonell logikk. Men leietakerspesifikke innstillinger, vippflagg og brukerpreferanser er bedre tjent med nøkkelverdi-leser.

- Avveininger: Operasjonell overhead for å håndtere to utholdenhetsmotorer. Risikoen for desync hvis skrive orkestrering er slurvete.

Hendelsesdrevet arkitektur

- Avgjørelse: Bruk EventBridge + SNS/SQS for avkoblet, asyncbehandling av hendelser som varelagerendringer, PO -kvitteringer og bestill webhooks.

- Hvorfor: Holder tjenester løst koblet. Aktiverer uavhengig forsøk på nytt, horisontal skalering av forbrukere og enklere utvidelse via lyttere.

- Avveininger: Eventuell konsistens. Observerbarhet blir vanskeligere-trenger distribuert sporings- og korrelasjons-ID-er for å feilsøke multi-hop-strømmer.

Multi-leietaker vs. isolasjon per leietakere

- Avgjørelse: Alle leietakere deler infra som standard; Leietakere med høy gjennomstrømning kan eventuelt isoleres i databasen eller kølaget.

- Hvorfor: Dette balanserer kostnad og enkelhet. De fleste leietakere rettferdiggjør ikke sin egen infra. Enterprise-leietakere som fremdeles kan skåres ut via konfigurasjonsdrevne overstyringer.

- Avveininger: Legger til kompleksitet i levering og distribusjon av logikk. Ikke alle tjenester er klar over isolasjon – trenger bedre verktøy for å håndtere unntak rent.

Graphql vs hvile

- Avgjørelse: Bruk hvile for interne servicesamtaler; Grafql for eksterne API -er som konsumeres av frontender eller leietakersystemer.

- Hvorfor: REST forenkler tjenesteutbrytning og dokumentasjon. GraphQL gir leietakere fleksibilitet i spørring av komplekse dataformer (f.eks. Nestede aksjevisninger).

- Avveininger: GraphQL legger til læringskurve og kompleksitet rundt tillatelser, paginering og skjemautvikling. Krever gateway orkestrering og strenge feltnivåvakter.

Plugin Hooks vs hardkodet logikk

- Avgjørelse: Legg til WebHook/Plugin Hook-støtte til viktige arbeidsflyter i stedet for hardkoding per leietakerlogikk.

- Hvorfor: Gir fleksibilitet uten å skape IF-ELSE-stiger per leietaker. Holder kjernen ren og lar tilpasset logikk utvikle seg uavhengig.

- Avveininger: Plugins kan mislykkes eller introdusere latens. Du trenger rekkverk – timeout -grenser, forsøk på nytt og sikker tilbakeslagslogikk.

Det som bevisst ble unngått

- Per leietaker DBS som standard: For kostbart, tregt til å tilby, vanskelig å opprettholde i skala. Bare reservert for VIP -klienter.

- Realtid WebSockets: Utsatt for V2 – Polling og pushvarsler dekker de fleste behov uten å kreve vedvarende stikkontakt og skaleringskompleksitet.

- Hard multi-region: Startet med en-region HA + sikkerhetskopier. Multi-region skriver og ruting av dataopphold krever sterkere leietakersegmentering-utsatt til det er nødvendig.

Hver beslutning ble tatt med skala, teamhastighet og leietakermangfold i tankene. Systemet er med vilje fleksibelt, men ikke overginjet.

Hva denne arkitekturen blir riktig

Å designe en plattform med flere leietakere lagerbehandling handler ikke bare om å tikke ved AWS-tjenestebruk-det handler om orkestrerende skala, fleksibilitet og sikkerhet for et mangfoldig sett med kunder, alt som kjører gjennom delt infrastruktur.

Denne arkitekturen treffer balansen mellom Kostnadseffektivitet og leietakerisolering. Det lar små og mellommarkedskunder sameksistere med bedriftsgiganter, uten friksjon. Det gir struktur der det er nødvendig – tjenestegrenser, RBAC, hendelseskontrakter – men holder rom for organisk vekst via plugins, Config overstyrer og asyncarbeidere.

Noen av de sterkeste aspektene ved designen:

- Streng, håndhevet Leietakerdataisolering på hvert lag – fra database til API til logger.

- Robust Hendelsesdrevet ryggrad for utvidbarhet og avkobling.

- Modulær servicearkitektur med rene distribusjonsgrenser og versjonering.

- Fleksibel leieforholdsmodell – delt som standard, isolert når det er nødvendig.

- Utvikler-første CI/CD-rørledning med testmiljøer og funksjonsflagg.

Ingen systemer er selvfølgelig statisk. Det som er solid i dag, kan bryte under en 10x skala eller ny brukssak i morgen. Områder for å holde øye med når du vokser:

- Arrangementsoppblåsthet: For mange lyttere eller uklare kontrakter vil etter hvert føre til drift eller utilsiktet kobling.

- Analytics Scale: Flere leietakere betyr mer spørringsstøy – Analytiske arbeidsmengder fra segmentet fra operasjonelle tidlig.

- Global utvidelse: Du må etter hvert håndtere multiregion, latensfølsomme leietakere og data fra data suverenitet.

Grunnlaget, skjønt? Rock Solid. Denne arkitekturen skalerer lineært, støtter smidighet og lar teamet bygge trygt – mens du gir leietakere følelsen av et system bygget bare for dem.

Trenger du hjelp til å arkivere noe lignende?

Enten du lanserer et nytt SaaS -produkt, moderniserer en eldre monolit eller skalering for å støtte tusenvis av leietakere – kan vi hjelpe med å designe det riktig.

Nå ut for å diskutere om multi-tenancy, AWS og ren arkitektur som varer.

Ofte stilte spørsmål (vanlige spørsmål)

1. Hvordan bygge multi-leietaker SaaS?

For å bygge en SaaS-plattform med flere leietakere, kan du starte med en klar leieforholdsmodell (delt DB, isolert DB eller hybrid), implementere leietaker-bevisst autentisering og autorisasjon, og utforme tjenestene dine for å håndheve strenge leietakersgrenser. Bruk infrastruktur som AWS Cognito, API Gateway og IAM for identitetskontroll og partisjonsdata ved hjelp av en leietaker_id på tvers av skjemaet ditt. En godt strukturert, modulær arkitektur sikrer skalerbarhet og utvidbarhet på leietaker.

2. Hvordan lager jeg en database med flere leietakere?

En database med flere leietaker kan opprettes ved hjelp av ett av tre mønstre: delt skjema (alle leietakere i de samme tabellene, scoped by leietaker_id), skjema-per-leietaker (hver leietaker har sitt eget skjema), eller database-per-leietaker. For SaaS i skala er den delte skjemamodellen ofte foretrukket for kostnadseffektivitet og operasjonell enkelhet. Bruk sammensatte indekser, sikkerhet på radnivå (RLS) og scoped spørringstilgang for å håndheve leietakerisolasjon.

3. Hvordan lage multitenant SaaS -basert applikasjon i mikroservice?

For å opprette en SaaS-applikasjon med flere leietakere ved hjelp av mikroservices, definerer du klare tjenestegrenser (varelager, bestillinger, fakturering), gjør tjenester statsløse og håndhever leietakerisolering ved data- og servicelaget. Hver mikroservice skal validere leietaker_idFra forespørselssammenheng og unngå tilgang på tvers av leietakere. Bruk en delt autorisasjonsleverandør (f.eks. AWS Cognito), leietaker-bevisst ruting og async-meldinger (som SNS/SQS) for å koble fra strømmer.

4. Hva er de 4 typene lagerstyringssystem?

De fire hovedtypene av lagerstyringssystemer er: (1) evigvarende inventar, som oppdateres i sanntid; (2) periodisk inventar, oppdatert med intervaller; (3) strekkodebaserte systemer, brukt i detaljhandel og lager; og (4) RFID-baserte systemer, som bruker tagger og sensorer. Moderne SaaS -plattformer blander ofte flere typer, avhengig av bransjebehov.

5. Kan du bygge SaaS uten koding?

Ja, det er mulig å bygge et grunnleggende SaaS-produkt uten koding ved hjelp av uten kodeplattformer som boble, glid eller outsystems. For skalerbare, sikre, multi-leietaker SaaS (spesielt involverende varelager, ERP eller logistikkarbeidsflyter), er tilpasset kode viktig. Ingen kode er bra for MVP-er, men produksjonsklasse-systemer krever arkitektonisk kontroll.

6. Hva er den beste arkitekturen for SaaS med flere leietakere på AWS?

Den beste AWS-arkitekturen for SaaS med flere leietakere inkluderer en kombinasjon av API-gateway, AWS Cognito, ECS/Lambda Services, RDS for strukturerte data, DynamoDB for metadata og S3 for objektlagring-alle scoped per leietaker. Bruk Eventbridge og SNS/SQS for async -prosessering og CloudWatch for observerbarhet.

7. Hvordan isolerer du leietakerdata i en delt database?

Leietakerdata er isolert i et delt skjema ved bruk av en leietaker_id Kolonne på hver rad, håndhevet gjennom vakter på applikasjonsnivå, databaseindekser og eventuelt PostgreSQL Row-nivå Security (RLS). APIer og tjenester må alltid omfatte spørsmål til den autentiserte leietakeren.

8. Hvordan håndterer du leietaker-spesifikk konfigurasjon i SaaS?

Lagre leietaker-spesifikke konfigurasjoner (som arbeidsflyter, UI-flagg, terskler) i en metadata-butikk som DynamoDB eller PostgreSQL JSONB. Bruk en konfigurasjonstjeneste eller cache i minnet for å injisere dette på kjøretid på tvers av tjenester. Dette tillater tilpasning per leietakere uten gaffelkode.

9. Hvilken CI/CD-rørledning er best for multi-leietakerplattformer?

Den beste CI/CD-rørledningen for SaaS med flere leietakere inkluderer isolerte arbeidsflyter for bygg/test per service, leietakerbevisst testmiljøer, kanariutplasseringer og funksjonsflagg. Verktøy som Github Actions + Terraform + ECR + ECS gir et robust fundament.

10. Hvordan skalerer du en SaaS-applikasjon med flere leietakere?

Skala horisontalt ved å holde tjenestene statsløse, databaser partisjonert og arbeidsmengder frakoblet via hendelsesdrevne mønstre. Bruk grenser for leietakere, hurtigbufring og les kopier. For tunge leietakere, isolere på DB eller kønivå.

Testimonials: Hear It Straight From Our Customers

Our development processes delivers dynamic solutions to tackle business challenges, optimize costs, and drive digital transformation. Expert-backed solutions enhance client retention and online presence, with proven success stories highlighting real-world problem-solving through innovative applications. Our esteemed clients just experienced it.